por Pablo Yglesias

El gancho de las campañas de phishing

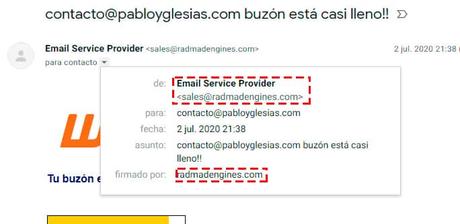

Como puedes ver en la imagen superior, a mi correo me llegó un email con el asunto:

[mi correo] buzón está casi lleno!!

En él me mostraban el logotipo de webmail, que prácticamente utilizamos todos los que tenemos un dominio corporativo, y una imagen que aseguraba que de los 20GBs que tengo de espacio, ya tenía ocupados algo más de 18, dándome la opción de aumentar otros 5GBs de forma gratuita.

Aquí tenemos el gancho típico: nos ofrecen algo que es realmente bueno para nosotros con un coste marginal (en este caso gratis). Exactamente igual que aquella otra campaña en la que había ganado un smartphone y tenía que pagar para que me lo enviaran simplemente 1 euro.

Y como ocurre con cualquier fraude, algunos puntos de los mencionados podrían ser ciertos:

- Parece un email automático enviado por el webmail de nuestro hosting. Cosa que, como ya dije, podría ser real, ya que la mayoría de hostings te avisarán con un email parecido cuando tengas la bandeja de entrada a punto de colapsar.

- Pone el límite en 20GBs: Que es, por regla general, una cuota de almacenamiento bastante habitual en este tipo de servicios de correo.

- Te alerta de las consecuencias de no tomar acción: Si nuestra bandeja de correo llega al límite, ya no recibiremos emails. Y en este caso, para evitar que llegues a esto, ya te avisan de que van a reducir la capacidad de recibir algunos correos (los pesados) automática e inmediatamente. Lo que de nuevo te fuerza a que realices la acción oportuna (otra de las típicas estrategias de cualquier campaña de fraude: la urgencia).

Estos dos campos resaltados en la imagen son críticos para saber si estamos ante un fraude o un correo legítimo

Estos dos campos resaltados en la imagen son críticos para saber si estamos ante un fraude o un correo legítimo

Revisar el remitente

Lo primero que hay que hacer si tenemos duda de que en efecto se trate o no de un email legítimo, es revisar quién nos lo ha enviado.

Y con esto me refiero a ver la información de envío, no a quedarse únicamente con el nombre que aparece como remitente, que en este caso era "Email Service Provider". Digo esto porque este es un campo que cualquiera puede modificar, y en vez de haber puesto esto, podrían haber colocado ahí una dirección de email "[email protected]" para aparentar que el correo se envía desde Google.

La realidad, en este caso, es que el correo se está enviando desde radmadengines.com. Una web que ni existe, y que por supuesto no tiene nada que ver con mi actual hosting.

Además, una búsqueda rápida en Google por el nombre de dominio me lleva a una página de análisis de malware que la marca como potencialmente dañina (ES).

En este punto ya deberíamos saber que se trata de una campaña de phishing. Pero es cierto que si los ciberatacantes hubieran hecho bien los deberes, puede que incluso estos datos se hayan modificado para que aparente que en efecto el correo proviene de mi proveedor real de hosting.

A este tipo de ataques se les conoce como email spoofing, y aunque ya no son tan comunes (difícilmente se pueden automatizar, y por tanto son más utilizadas para campañas de ingeniería social dirigida a empresas en particular), nos obligan a que sigamos mirando el resto de elementos delatores de las campañas de phishing.

Pasando el ratón por encima de la URL enlazada, vemos que lleva a una página que no es de nuestro proveedor de dominio

Pasando el ratón por encima de la URL enlazada, vemos que lleva a una página que no es de nuestro proveedor de dominio

¿Ese enlace o documento es legítimo?

Si tanto por el tema tratado, como por los datos del remitente no estamos aún seguros de si estamos o no ante alguna de estas campañas de phishing, lo siguiente que tenemos que hacer es revisar qué nos pide.

Y la amplia mayoría de campañas de fraude nos van a pedir:

- O entrar en una página: Como es este caso, para poder activar esos supuestos 5GBs extra de regalo para nuestra bandeja de entrada.

- O abrir un documento: Donde está esa factura o albarán que nos tenían que enviar.

Vamos a ver cada caso por separado.

Cómo identificar un enlace malicioso

La forma más rápida que tenemos de identificar un enlace malicioso si estamos en un dispositivo de escritorio es pasar la flecha del ratón por encima de la URL, para que abajo nos muestre hacia dónde nos dirige... ¡sin clicar!

Sobra decir que no recomiendo que pinchemos en estos enlaces, ya que además de intentar robarnos, puede que carguen código de malware que infecte nuestros dispositivos.

Y, por cierto, que en este caso podemos ver cómo esta campaña de phishing está colgada con el candadito de "página segura". Como ya expliqué en su día, el SSL, que es como se llama a ese candadito, solo nos informa de que la información se tratará de forma cifrada, pero ni mucho menos nos asegura de que se la estamos enviando a un servicio legítimo.

Yo para preparar este tutorial lo he hecho pero desde un navegador con todo desactivado.

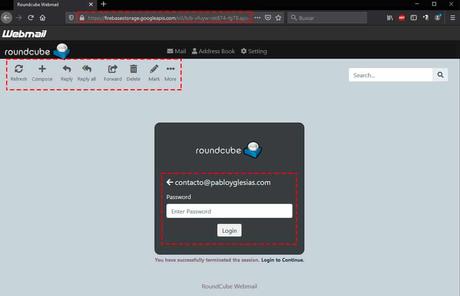

En este caso, como vemos por la imagen de arriba, nos lleva a una web creada en el servicio de almacenamiento de Google, y que por tanto no tiene nada que ver con mi proveedor de correo.

Eso sí, se han encargado de copiar la interfaz del servicio(que es genérica y es por tanto usada por muchísimos hosting distintos) para que parezca que estamos ante la web correcta. Sin embargo, si en ese apartado de contraseña escribo la de mi correo, ya puedes tener por seguro que esos datos pasarán a estar en manos de los ciberdelincuentes, que luego los utilizarán para intentar entrar en mis cuentas.

De hecho algunas de estas campañas están diseñadas para que, tan pronto metas los datos, te redirija a la web correcta, de forma que haya veces que incluso el usuario ni se entera de que ha sido víctima de un fraude. En el resto de casos, simplemente la web te mostrará un error o te dirá, como ocurría con esta campaña, que ya habían activado los 5GBs extra.

En esta campaña de phishing, me llevaban a una web subida al servicio de almacenamiento de Google con una interfaz copiada de roundcube

En esta campaña de phishing, me llevaban a una web subida al servicio de almacenamiento de Google con una interfaz copiada de roundcube

Cómo identificar un archivo malicioso

En otras ocasiones, en vez de instarnos a entrar en una URL, lo que hacen es adjuntar un documento que debemos abrir con cualquier excusa: "por aquí tienes la factura o albarán que me pediste", "aquí está el listado de ganadores..."

Lo mejor que podemos hacer en este caso, ya que por supuesto si lo abrimos lo más probable es que venga con algún tipo de virus, es descargarlo y subirlo (¡SIN ABRIRLO!) a VirusTotal (ES), que es un servicio web gratuito que analizará el contenido del mismo comparándolo con varios proveedores de antivirus, para decirnos si potencialmente ve o no peligro en él.

Además, la mayoría de estos documentos maliciosos son en formato Word (.doc, .docx...) o PDF, y la ventaja de esto es que las nuevas versiones de Microsoft Word abren por defecto todo documento descargado de Internet sin cargarle sus componentes web. Lo que hace que por ejemplo no funcionen las macros, que es normalmente el vector de ataque principal de las campañas de phishing.

Extra: cómo evitarte la mayoría de campañas de phishing de forma sencilla

Hay una manera extra de evitar tener que hacer todas estas comprobaciones con la amplia mayoría de servicios.

Y esa manera es utilizando GSuite o GMail como proveedor de correo.

Que ojo, yo no me llevo comisión por recomendarlos ni nada por el estilo. Simplemente es que en todos estos años he visto cómo en las empresas en las que he implementado GSuite, se han evitado hasta el 99,9% de las campañas de phishing.

Es más, este correo que he utilizado yo de ejemplo me llegó realmente a mi bandeja de spam en GMail. He tenido que yo, proactivamente, decirle a Google que era seguro ( me lo marcaba muy acertadamente como peligroso), y sacarlo de la carpeta de spam para poder ver el enlace (en dicha carpeta es que ni podía ver la imagen y mucho menos el enlace).