La informática forense es una especialidad tan interesante como investigar los agujeros de un queso de Gruyère, solo que al final no siempre te comes el queso. Desde que el pasado domingo se hiciesen públicas decenas de fotos privadas de un buen puñado de famosas internacionales, todas las pistas indicaban una vulnerabilidad del sistema de copia de seguridad en la nube de los móviles de las afectadas -prácticamente todas usan iCloud para sus iPhone-.

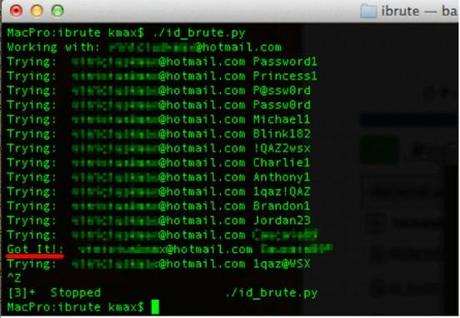

Según parece ya se ha encontrado el punto débil por donde el hacker pudo colarse. La gente de The Next Web ha localizado una vulnerabilidad en el servicio“Buscar mi iPhone” a través de la cual, mediante un ataque de fuerza bruta se podía haber accedido a las cuentas de cualquier usuario, incluidas las famosas y sus fotos desnudas. Después solo hacia falta copiar las imágenes en el ordenador atacante y nadie se habría dado cuenta del acceso no autorizado. Un ataque de fuerza bruta consiste en probar insistentemente de manera automática contraseñas, sin que ningún sistema de seguridad bloquee el acceso, algo que parece haber sido aquí la clave. Es como si para abrir una cerradura tuvieses infinidad de llaves y la paciencia y el tiempo suficientes para probarlas hasta encontrar la adecuada. Así pues, ha sido una cuestión de conocer el email del cada famosa, invertir una gran cantidad de tiempo(varios meses según el hacker detenido) y contar con la ausencia de un sistema de bloqueo y una serie de desafortunadas contraseñas demasiado fáciles de averiguar.

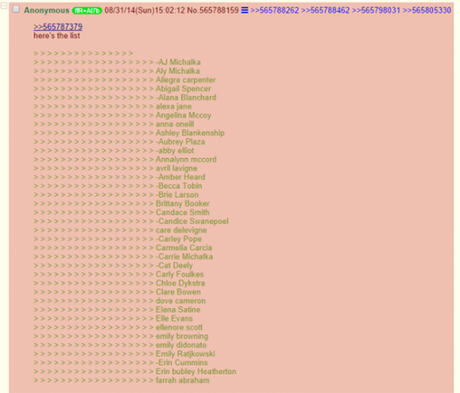

A esto hay que unir que muchas famosas se conocen una a otras por lo que una vez abierta la brecha se podía obtener información del resto de los contactos, como por ejemplo las direcciones de email, lo cual permitía repetir el proceso con nuevas víctimas.

La herramienta para aprovechar este fallo de iCloud, que no daba acceso a las contraseñas sino que permitía atacar el acceso a las copias de seguridad una y otra vez, ha estado a disposición de cualquier persona que la quisiera en Github hasta hace un par de días. Coincidentemente, Apple ha solucionado su parte del problema a las 3:20 am del lunes, además Apple ha publicado un comunicado asegurando que no ha existido ningún fallo de seguridad ni en iCloud ni en “buscar mi iPhone” aunque si han detectado una serie de acciones sospechosas con el servicio de recuperación de contraseñas en algunas de las cuentas hackeadas.

Aún así nunca se podrá saber con total seguridad si este ha sido el método utilizado ya que existen otras posibles fórmulas y puntos débiles que pueden abrir las puertas a la información de nuestro móvil sin que nos demos cuenta. Desde el acceso directo cuando dejamos el móvil sin vigilancia, a la captura de contraseñas al usar puntos WiFi inseguros, compartir la misma contraseña en diferentes servicios o hacer públicos determinados datos personales. Lo expuesto en este texto, así como las pistas encontradas, simplemente hacen más probable que este haya sido el método utilizado.

Pero más vale no confiarse. No solo los iPhone han comprometido sus datos. Los sistemas de backup del resto de las plataformas móviles también han sufrido ataques solo que con una recompensa menos escandalosa para las famosas. Y lo mismo ocurre con ordenadores o discos duros conectados a Internet. Y esto no acabará aquí. La seguridad de los datos empieza por uno mismo -el usuario siempre es el eslabón más débil-.

Por eso es importante usar contraseñas lo más seguras posibles y en la medida de lo posible usar sistemas de doble autenticación que compliquen al máximo su posible descubrimiento. Por supuesto, tampoco está de más evitar que este tipo de fotos -o cualquier dato sensible- sea almacenado en un lugar con conexión a Internet. La caja de zapatos puede parecer un lugar demasiado extremo, pero conviene saber que ningún sistema es 100% seguro.

imagen del hack @viniciuskmax

+ info | 9to5mac