La fortaleza de una cadena es la misma que la de su eslabón más débil.

Si no eres una persona que se haya preocupado por tomar el control de su privacidad y seguridad en línea este es un buen momento para hacerlo.

Si ya lo eres ahora debes saber que no todo depende de ti.

Cuando trabajas en una empresa, un empleado con poco o nulo conocimiento de estos temas puede ser el eslabón débil que se necesita para acceder a tu información interna.

De hecho cuando de empresas se trata son tres las formas más populares de vulnerar sus sistemas para acceder a su información:

- Phishing.

- Robo de credenciales.

- Comprometer los correos empresariales.

Entre las tres, según un reporte de Verizon, son causantes del 67% de las brechas de información exitosas a nivel mundial.

El ataque de phishing

Check Point Research en conjunto con Otorio han identificado el proceso realizado por una cadena de infección que ha logrado afectar empresas a nivel mundial.

Los atacantes crearon una campaña de correos electrónicos enmascarados como notificaciones de documentos escaneados, que lograron evitar servicios de protección y robar miles de credenciales corporativas.

La información, en un giro no previsto por los atacantes, termino de manera pública en internet.

Los pasos del proceso

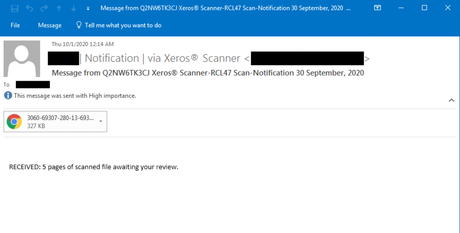

El ataque inicia enviando un correo electrónico imitando la notificación de la entrega de un documento escaneado, incluyendo el nombre de la víctima o de la empresa donde trabaja en el asunto.

Se coloca el nombre de la empresa Xerox (escrito Xeros en el ejemplo) con el fin de ofrecer legitimidad al mensaje. Un usuario no experimentado es más susceptible a este tipo de técnicas.

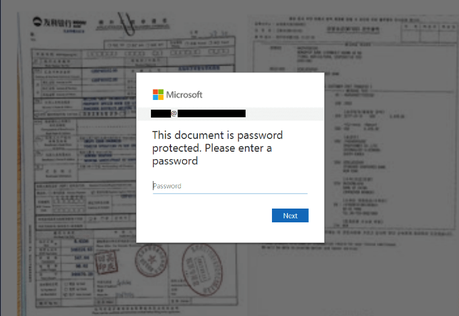

Una vez que la persona da clic en el archivo adjunto el navegador muestra una imagen borrosa del supuesto documento:

Al mismo tiempo que se muestra la imagen se ejecuta un código Javascript, el cual se encarga de revisar contraseñas, enviar los datos al servidor del atacante, y redirigir al usuario a la página de identificación de Office 365.

Este tipo de campañas se refinan con el tiempo con el fin de parecer lo más realistas para el usuario final y terminen proporcionando sus credenciales de acceso.

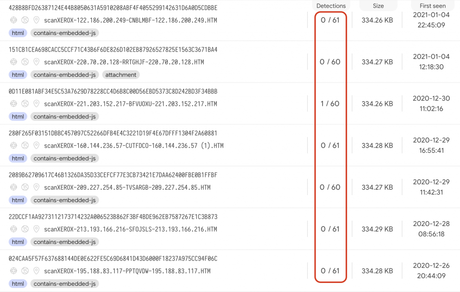

Esta campaña ha llamado la atención al volverse indetectable para los sistemas antivirus:

Para realizar el ataque se utilizó infraestructura dedicada así como sitios web de WordPress utilizados por los atacantes para alojar los archivos obtenidos.

Los dominios utilizados en esta campaña fueron .xyz

Aprende a protegerte

Si bien la mayoría de usuarios de internet son susceptibles de sufrir este tipo de ataques, seguir unos sencillos consejos ayudará a minimizar la probabilidad de que ocurra:

1. Verifica que los dominios de internet que visitas sean los reales, si notas faltas de ortografía, prefijos o sufijos extraños es mejor volver a revisar.

2. Si un remitente desconocido te envía un mensaje que no esperabas, sigue tu instinto y elimínalo de inmediato.

3. A veces no te hacen llegar mensajes directos sino promociones que pudieran ser de tu interés, si una promoción luce demasiado buena para ser cierta lo más seguro es que no sea real y se ocupe el mensaje solo para llamar tu atención.

4. No utilices las mismas contraseñas en diferentes sitios web o aplicaciones.

Las imágenes utilizadas son tomadas de la investigación realizada por Checkpoint.

La entrada Así se hace un ataque de phishing, aprende a protegerte se publicó primero en Cristian Monroy.