A medida que se incrementa la adopción de los servicios cloud entre los usuarios finales, los cibercriminales están encontrando formas para abusar de ellos, utilizándoles como vectores para alojar y distribuir malware. En cambio, al dirigirse a plataformas de productividad basadas en cloud utilizadas por muchas empresas, los malhechores tienen la esperanza de convertir en víctimas a los usuarios que manejan datos sensibles de la empresa que cuando se les niega el acceso puede conllevar graves repercusiones para sus operaciones comerciales.

Un ejemplo de ello: el ransomware Cerber. Esta última variante, detectada por Trend Micro como RANSOM_CERBER.CAD, fue encontrada por haberse dirigido a usuarios de Office 365, particularmente a usuarios domésticos y a empresas.

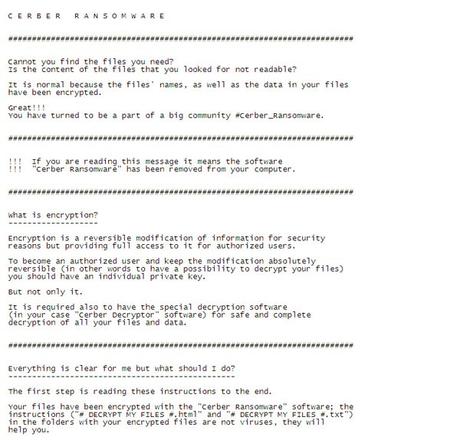

Figura 1: Última variante de Cerber entrega cuatro notas de rescate: un archivo VBS que sirve como la versión de audio de la nota de rescate, un archivo .url que abre por defecto el navegador web del sitio de pago, así como los archivos .html y .txt ( como se puede ver más arriba).

Dado que fue creado en marzo, la familia de ransomware Cerber ya se ha actualizado, añadiendo capacidades tales como servicio de denegación de servicio (DDoS) distribuido, así como el aprovechamiento de compresión doble de archivos Windows Script Files (WSFs) para evitar el análisis heurístico y pasar por alto el filtro de spam que mantiene la higiene del correo electrónico. Era único, ya que es uno de los pocos que también tienen una nota de rescate leída por una voz generada por ordenador. Su código fuente es aún comercializado en underground o mercado negro ruso bajo un modelo de negocio de ransomware como servicio para rentabilizar aún más las operaciones de los ciberdelincuentes. El malware se distribuye principalmente a través de una combinación de campañas de publicidad maliciosa (malvertisin) que dependen de los exploits utilizados por el kit de exploit Nuclear.

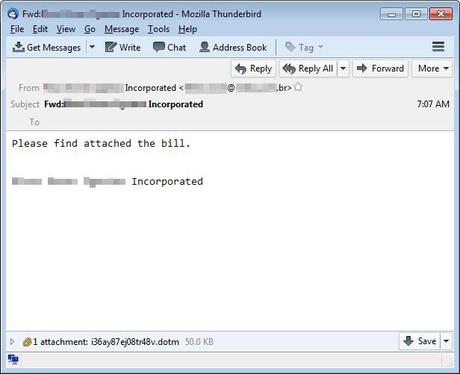

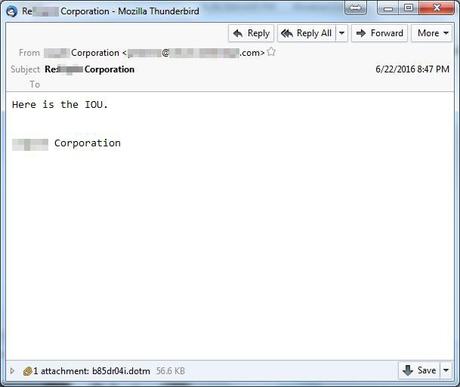

Figura 2. Ejemplos de emails de spam con adjuntos maliciosos (en ese caso un archivo de una plantilla Word) que se hacen pasar por facturas o pagarés.

La última variante de Cerber dirigida a usuarios de Office 365 a través de macro maliciosas de Office adjuntas en emails de spam. Microsoft cuenta con medidas de seguridad para Office 365 y las aplicaciones de Office instaladas localmente en los equipos. Como parte de ello, las macros están deshabilitadas de forma predeterminada para evitar que el malware basado en macro infecte el sistema. Al igual que otras familias de ransomware, Cerber despende del usuario final para pasar por alto esta función de seguridad, utilizando ingeniería social para engañar a los usuarios con el fin de permitir manualmente las macros integradas en el archivo.

La activación de la macro en el documento (W2KM_CERBER.CAD) permitirá descargar y ejecutar un troyano codificado VBS (VBS_CERBER.CAD), que pasa a buscar RANSOM_CERBER.CAD de las URLs maliciosas:

- hxxp://92[.]222[.]104[.]182/mhtr.jpg

- hxxp://solidaritedproximite[.]org/mhtr.jpg

Esta variante de Cerber es capaz de cifrar 442 tipos de archivos que utilrizan una combinación de AES-265 y RSA, modificar los Ajustes de Zona de Internet Explorer del equipo, eliminar copias de seguridad periódicas, desactivar la reparación de inicio de Windows y terminar los procesos desde Outlook, The Bat!, Thunderbird y Microsoft Word. Después de consultar los sistemas afectado del país, el ransomware acaba consigo mismo si se encuentra ejecutándose bajo los Estados Independientes de la Commonwealth.

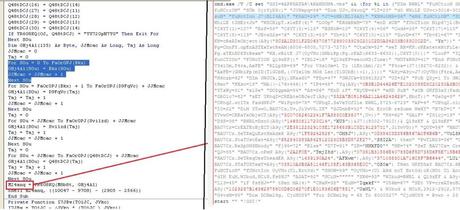

Figura 3. Parte de la rutina de descifrado de la macro maliciosa, incluido el comando para eliminar un programa de descarga de troyanos, VBS_CERBER.CAD, en %Application Data%\{random file name}.vbs. El troyano guarda los archivos que descarga utilizando el nombre % Application Data%\{random file name}.tmp.

Trend Micro ha estado viendo emails de spam portadores de Cerber desde mayo de 2016. En junio se produjo un aumento notable: de más de 800 mensajes de spam observados en mayo a más de 12.000 mensajes de spam en junio. El pico de mayor actividad de spam se produjo el 22 de junio, cuando se detectaron más de 9.000 mensajes de spam relacionados con Cerber. Esta nueva variante de Cerber también se ha descubierto que ser impulsada por los kits de exploits Rig y Magnitude, de los que recientemente se ha informado que aprovechan vulnerabilidades zero-day y colocan otras familias de ransomware.

Los autores de ransomware como Cerber seguirán utilizando nuevas tácticas parecidas con el fin de aumentar la distribución de sus programas maliciosos. Esta vez están aprovechando las plataformas cloud para infectar a los usuarios domésticos y empresas por igual, a pesar de que estas plataformas son tan seguras como sus equivalentes de escritorio. Teniendo en cuenta la técnica de ingeniería social de Cerber, se recomienda a los usuarios finales deshabilitar las macros en los programas de Office y tener cuidado al abrir archivos adjuntos de correo electrónico de remitentes desconocidos y no solicitados. Una estrategia de copias de seguridadsólida también es una defensa eficaz contra ransomware.

Las soluciones de Trend Micro:

Cloud App Security (CAS) de Trend Micro puede ayudar a mejorar la seguridad de las aplicaciones de Office 365 y otros servicios cloud gracias al análisis del malware en el sandbox de última generación para ransomware y otras amenazas avanzadas. CAS utiliza detección de vulnerabilidades en documentos para encontrar malware oculto incluido en los archivos de Office, mientras que Deep Discovery™ emplea el análisis de comportamiento para detectar malware desconocido. CAS se sitúa en lo más alto de las medidas de seguridad que se incluyen con Microsoft Office 365™ y hasta la fecha CAS ha detectado y bloqueado a más de 4 millones de archivos y URLs maliciosos adicionales.

CAS también escanea el correo electrónico interno para descubrir los intentos maliciosos de utilizar el email como gateway para migrar dentro de las redes corporativas frente a las cuentas de usuario o dispositivos ya comprometidos. CAS se integra directamente con los servicios cloud como Office 365 a través de las API para preservar las características y funciones de usuario y administrativas de las apps.

Las empresas pueden beneficiarse de un enfoque multicapa paso a paso con el fin de mitigar de una mejor forma los riesgos asociados a estas amenazas. Las soluciones para el gateway web y de email como Trend Micro™ Deep Discovery™ Email Inspector e InsterScan™ Web Security impiden que el ransomware alcance a los usuarios finales. En el nivel endpoint, Trend Micro Smart Protection Suites proporciona control de aplicaciones, protección frente a vulnerabilidades y soluciones de seguridad de alto rendimiento contra el ransomware y otros ataques en múltiples capas usando la más amplia gama de técnicas antimalware disponible. e.Trend Micro Deep Discovery Inspector detecta y bloquea el ransomware en las redes, mientras que Trend Micro Deep Security™ detiene el ransomware antes de que afecte a los servidores de la empresa, ya sean físicos, virtuales o cloud.

Trend Micro también proporciona soluciones de seguridad para Pymes a través de la seguridad cloud de Worry-Free™ Services Advanced, monitorizando el comportamiento y la reputación web en tiempo real para dispositivos y correos electrónicos. Trend Micro Security 10 ofrece a los usuarios domésticos protección robusta contra el ransomware y otros tipos de malware mediante el bloqueo de websites maliciosas, email y archivos relacionados.

Hashes relacionados:

- 55852EE512521BB189C59405435BB0808BCB26D2 – VBS_CERBER.CAD

- 8D8E41774445096B68C702DC02E6B2F49D2D518D – W2KM_CERBER.CAD

- C8F3F0A33EFE38E9296EF79552C4CADF6CF0BDE6 – Ransom_CERBER.CAD

Análisis de Joseph C. Chen, Yi Zhou, Isabel Segismundo, Franklynn Uy y Francis Antazo.

Fuente: TrendMicro