El miércoles pasado se registró una nueva campaña de email malicioso que propagaba el troyano conocido como Trickbot, este troyano es especialmente preocupante por que su objetivo es atacar a instituciones bancarias y en esta última campaña se registro que ahora también busca atacar al sistema de PayPal. Trickbot se ha estado propagando principalmente en Australia y reino unido, sin embargo parece estar abriéndose paso hacia los paises Nórdicos. La empresa Forcepoint, detectó la campaña y liberó el siguiente reporte:

Alrededor de las 09:00 BST (horario de verano de Gran Bretaña) del miércoles 7 de junio, Forcepoint Security Labs™ observó una importante campaña de correo electrónico malicioso proveniente del botnet Necurs, el cual es conocido por propagar el ransomware Locky, fraudes de compra-venta de acciones y, más recientemente, el ransomware Jaff.

Sin embargo, en esta ocasión se ha observado a Necurs distribuir por primera vez el troyano bancario Trickbot. La campaña de correo electrónico finalizó alrededor de las 18:00 horas de ayer, y nuestro sistema logró capturar y detener casi 9.6 millones de correos electrónicos relacionados. La siguiente es una captura de pantalla de uno de estos correos:

Además, a continuación se muestran los detalles de esta campaña:

SUBJECT ATTACHMENT ACTIVITY PERIOD (BST)

{two digits}_Invoice_{four digits} {three digits}_{four digits}.pdf 09:00 – 15:00

{eight digits}.pdf {eight digits}.pdf 11:00 – 13:00

{blank subject} SCAN_{four digits}.doc 13:00 – 18:00

Para los dos primeros asuntos de los correos electrónicos, la cadena de infección es idéntica a lo que hemos documentado para Jaff, un documento PDF anexo que contiene un archivo compuesto de varios documentos con un programa macro que descarga el troyano Trickbot.

Por otro lado, los correos con la línea del asunto en blanco contenían un documento con archivos que albergaba un programa de descarga macro en lugar de un PDF.

Trickbot sigue ampliando sus objetivos

Trickbot es una familia de malware relativamente nueva que se cree es sucesora de la conocida familia Dyre. Surgió en septiembre del año pasado, y en un inicio atacaba a los bancos de Australia y del Reino Unido. Desde entonces ha sumado a la lista de sus objetivos a otros países y bancos.

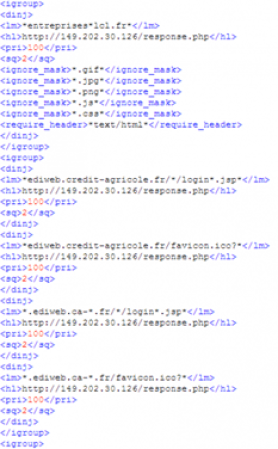

La nueva campaña lanzada ayer contenía la etiqueta de grupo “mac1”, y descargaba archivos de configuración que contenían una lista actualizada de las instituciones financieras a las que atacaría. De los 51 URLs específicos listados en el archivo de configuración “dinj” en abril pasado, ahora éste tiene 130 URLs. Entre estas actualizaciones se encuentran 16 bancos franceses que fueron antepuestos en el archivo de configuración. A continuación, una captura de pantalla de un archivo de configuración desencriptado que muestra esta actualización:

Además, ahora el archivo de configuración incluye también varios URLs de PayPal:

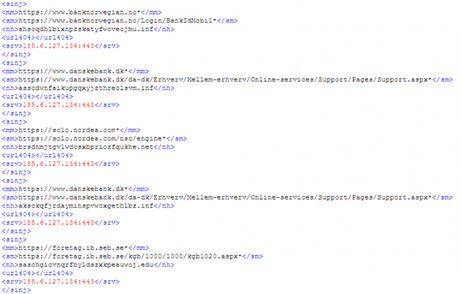

Otro archivo de configuración (“sinj”) se ha ampliado de forma similar: donde antes se listaban 109 URLs, la actualización contiene hoy 333 URLs. Esta configuración incluye sitios web de cuarenta y cuatro instituciones financieras de Suecia, Noruega, Finlandia y Dinamarca.

Aviso de Protección

Los clientes de Forcepoint™ ahora están protegidos contra esta amenaza a través Forcepoint Cloud Security, que incluye el Advanced Classification Engine (ACE) como parte de los productos de seguridad para el correo electrónico, la web y NGFW. ACE (también conocido como Triton ACE) ofrece análisis sin firmas para identificar las intenciones maliciosas, incluyendo las técnicas de evasión para encubrir al malware.

Se brinda protección en las siguientes fases del ataque:

Fase 2 (Señuelo): Se identifican y bloquean los correos electrónicos maliciosos asociados con este ataque.

Fase 5 (Archivo Dropper): Se evita que variantes de Trickbot se descarguen.

Fase 6 (Call Home): Se bloquean los intentos de Trickbot de establecer contacto con su servidor C&C.

Conclusión

El uso que hace Trickbot del botnet Necurs para propagarse, en combinación con el aumento de los países e instituciones financieras objetivo, es un claro intento por incrementar sus operaciones globales. Las campañas de correo electrónico malicioso como éstas dependen de la debilidad del punto de interacción humana con los sistemas, y, en este caso, es probable que la carga dañina final tenga consecuencias serias para quienes sean presa de ella.

Prevemos que Trickbot seguirá ampliando sus objetivos y que Forcepoint Security Labs™ continuará monitoreando el desarrollo de esta amenaza.