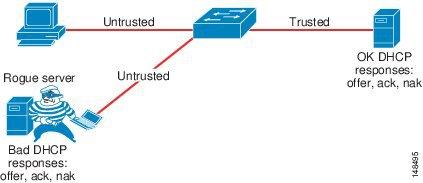

En ocasiones nos topamos con la difícil situación de un intruso ofreciendo dhcp en nuestra red, en este caso podemos usar nmap para detectar la ip del equipo que tiene abierto el puerto udp 67 donde se esta ofreciendo IPs.

# nmap --script broadcast-dhcp-discover

Otro comando que te puede servir es.

# nmap -sU -p 67 192.168.0.0/24

Donde "192.168.0.0/24" es la red que quieres analizar, al ejecutarlo veras un resultado como el siguiente.

Nmap scan report for 192.168.0.206 Host is up (0.012s latency). PORT STATE SERVICE 67/udp closed dhcps Nmap scan report for adoclp019859.empresasadoc.com (192.168.0.207) Host is up (0.013s latency). PORT STATE SERVICE 67/udp open|filtered dhcps Nmap scan report for duramaspc004509.empresasadoc.com (192.168.0.208) Host is up (0.012s latency). PORT STATE SERVICE 67/udp closed dhcps

En el resultado anterior podemos ver que la IP 192.168.0.207 tiene activo DHCP y posiblemente sea nuestro Rogue DHCP

Acerca del Autor

Mas informacion sobre el autor de este Blog