Uno de los aspectos más destacados del enfrentamiento actual entre Rusia, la Unión Europea y Estados Unidos tiene que ver con las acciones de Moscú en el ciberespacio. Ya sea mediante la manipulación en redes sociales o el hackeo de sistemas informáticos, el Gobierno de Vladímir Putin parece haber adquirido una capacidad sorprendente para desestabilizar a sus rivales mediante acciones digitales.

¿Cómo de real es esta percepción? Tanto los informes de la OTAN como la propia doctrina de seguridad rusa inciden en que las herramientas digitales del país sirven para complementar sus iniciativas políticas o militares. No nos encontramos, por lo tanto, con un ejército de bots y hackers —más propiamente, crackers— sembrando el caos a destajo, sino con acciones en apariencia limitadas y previsibles. En el terreno digital, sin embargo, estos ataques causan daño colateral al propagarse y golpear a terceros países, empresas e individuos. El resultado es una estrategia impredecible y alarmante.

Para entender su funcionamiento, conviene establecer en primer lugar qué es posible en el terreno digital. Las acciones agresivas de los Estados en el ciberespacio entran en tres posibles categorías: subversión, espionaje o sabotaje. En general, ninguna de ellas se consideraría un acto de guerra en el mundo real, por lo que no es útil entender las acciones digitales de Rusia como ataques militares, por más que los tertulianos insistan en ello. Estas tres categorías sirven, además, para examinar el conjunto de operaciones que Rusia desarrolla en el ciberespacio.

Subversión y manipulación

En el terreno de la desinformación, Rusia parece jugar con ventaja, atendiendo al supuesto éxito de sus campañas de noticias falsas. Moscú acumula un historial de hitos propagandísticos que se remonta a la publicación en 1902 de Los protocolos de los Sabios de Sion por la Ojrana —la policía secreta del zar—. El interés de este libelo radica en que deformaba las ideas de gobernanza internacional popularizadas durante aquella época para presentar su triunfo como una distopía antisemita. La Unión Soviética también adquirió experiencia afilando las contradicciones de sus rivales —por ejemplo, el racismo de la sociedad estadounidense—. Pero nada de esto implica que Rusia esté mejor capacitada para desinformar o subvertir. Tradicionalmente, la percepción de Putin ha sido la contraria: con Occidente exportando sus valores liberales a través de fundaciones, activistas, instituciones multilaterales e internet, Rusia y su vecindario quedaban expuestos a “revoluciones” aparentemente espontáneas, pero apoyadas de manera más o menos encubierta por EE. UU.

La desinformación tampoco es un monopolio ruso: EE. UU. ha promovido noticias falsas en un sinfín de ocasiones. La cobertura de medios de comunicación subsidiados por el Gobierno ruso, como Russia Today (RT) o Sputnik, no es diferente a la propaganda que promueve la estadounidense Radio Free Europe —solo bastante más tosca—. Incluso el uso de campañas en redes sociales para acosar a críticos y manipular la opinión pública es común entre cada vez más Estados.

Para ampliar: “Medios de comunicación alternativos: armas de desinformación masiva”, Meng Jin Chen en El Orden Mundial, 2018

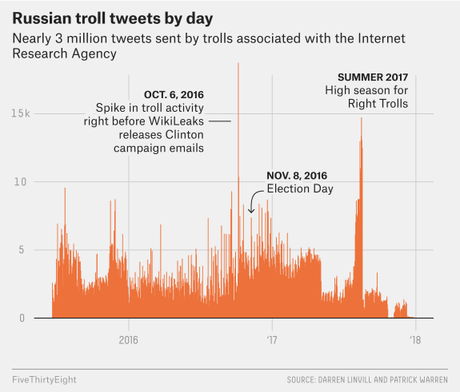

En Rusia, la Agencia de Investigación en Internet (IRA por sus siglas en inglés) se dedica precisamente a estas campañas de desinformación y acoso. Esta institución —más bien una granja de troles— saltó a la luz en junio de 2015 cuando The New York Times informó sobre su actividad frenética en San Petersburgo: la IRA propagaba falsas alarmas en EE. UU., mentiras sobre la crisis de Ucrania o el asesinato del liberal ruso Borís Nemtsov y escándalos ficticios para incitar a la islamofobia. Recientemente, se la ha vinculado también con las intervenciones de bots rusos en la campaña pro-brexit y las elecciones presidenciales estadounidenses.

Uno de los principales retos en el ciberespacio es la atribución de responsabilidades, y el caso de la IRA no es una excepción. Financiada por el magnate putinista Yevgeny Prigozhin, la agencia se encuentra en el punto de mira de Robert Mueller, el fiscal especial que investiga la presunta colaboración entre la campaña de Donald Trump y los servicios de inteligencia rusos. Por otra parte, lo que Mueller de momento no ha encontrado es un vínculo directo entre la agencia y el presidente ruso –una conexión casi imposible de demostrar desde EE. UU., que permite a Putin negar cualquier tipo de implicación en el escándalo.

Para ampliar: “Especial sobre la trama rusa”, Trajan Shipley en El Orden Mundial, 2018

La IRA se creó en 2011 —año en que una ola de protestas convenció a Putin de que EE. UU. pretendía desestabilizar Rusia— y ha aumentado su actividad a medida que crecía la tensión entre Moscú, Washington y Bruselas. No deja de ser irónico que el régimen ruso, pretendidamente asfixiado por la apertura y transparencia que proporciona internet, haya sabido utilizar a su favor a los gigantes de Silicon Valley, a los que el Partido Demócrata agasajó. Como mostró el escándalo de Cambridge Analytica, la actual estructura de las redes sociales, dominadas por oligopolios que buscan maximizar ingresos publicitarios, las convierte en el vehículo idóneo para realizar campañas de desinformación. Moscú habría realizado una suerte de contragolpe discursivo, usando contra Washington las mismas plataformas y sistemas de comunicación que este ha popularizado durante las últimas décadas. Una maniobra similar a la que realizó la policía zarista hace ya más de un siglo, pero con mayor éxito.

El ciberespionaje ruso

El siguiente conjunto de acciones en orden ascendente de agresividad consistiría en emplear internet para espiar y exponer a posibles rivales. De nuevo, terreno trillado para cualquier gran potencia. Aunque Rusia ha destacado en operaciones particulares de hackeo, el país aún no ha establecido una estructura de vigilancia masiva tan imponente como las de Estados Unidos o China.

En el pasado, las acciones rusas de ciberespionaje han estado alineadas con la consecución de objetivos nacionales. Es el caso de la Operación Armagedón, así llamada por la firma que se encontró en el código del malware —‘programa malicioso’— empleado. El proyecto, que buscaba adquirir información sobre líderes políticos y militares ucranianos, se lanzó a mediados de 2013, cuando Ucrania firmó un acuerdo de asociación con la UE que incluía cláusulas de defensa y política exterior —y que Rusia, comprensiblemente, interpretó como una amenaza—. El objetivo era obtener información militar que fortaleciese la posición rusa en el caso de que estallase un conflicto armado entre ambos países, como ocurrió a principios del año siguiente. De hecho, Ucrania se ha convertido en el conejillo de indias de las armas digitales rusas, que tras su despliegue en el país tienden a propagarse internacionalmente.

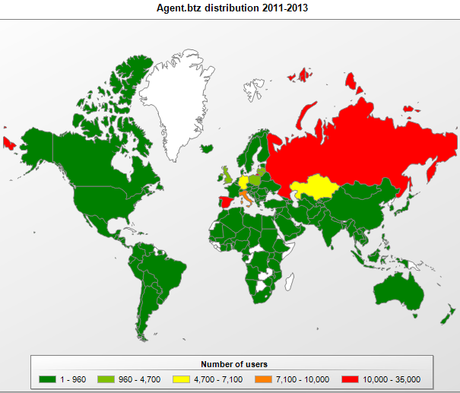

Otro caso destacado es el de Agent.btz. Entre 2008 y 2011, un gusano informático con ese nombre, transmitido a través de un USB perteneciente a un militar estadounidense en Oriente Próximo, logró acceder a la red de comunicación interna del Pentágono. Desde allí comenzó a extraer información confidencial del Mando Central del Departamento de Defensa y transmitirla de vuelta —a Rusia, según las hipótesis de los servicios de seguridad estadounidenses—. Una vez detectado, eliminarlo exigió 14 meses de trabajo. Agent.btz estaba ligado a una operación mundial de ciberespionaje —conocida como Turla— enfocada principalmente a Europa y Oriente Próximo. En los años posteriores a su descubrimiento, se esparció por el resto del mundo, con especial incidencia en Rusia, España e Italia. El éxito del gusano motivó que EE. UU. redoblase sus esfuerzos defensivos y ofensivos en el ciberespacio

Con todo, la operación de espionaje digital que más fama ha otorgado a Rusia es el hackeo en 2016 de las comunicaciones electrónicas de líderes del Partido Demócrata estadounidense. Recurriendo a métodos relativamente sencillos —como la suplantación de identidad dirigida—, se obtuvo información reveladora sobre la campaña de Hillary Clinton, posteriormente publicada por el hacker Guccifer 2.0 en el portal DCLeaks. Estas acciones, junto con la manipulación en redes sociales, se cuentan entre las que ahora investiga el fiscal Mueller. Los informes de inteligencia estadounidenses señalan como responsables a dos grupos clasificados como “amenazas persistentes avanzadas” (APT por sus siglas en inglés), como se denomina a los ciberataques continuos contra un objetivo: las APT 28 y 29 —conocidas como los “osos” Fancy Bear y Cozy Bear—.

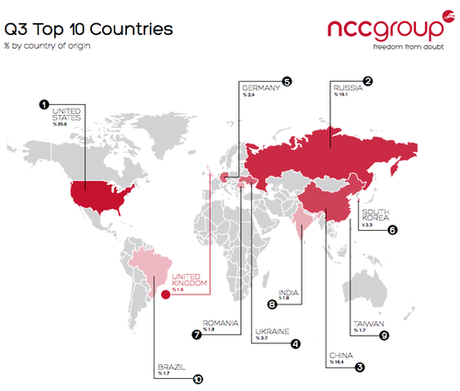

Como ocurre con los bots y los troles, no es fácil establecer con claridad la proveniencia de las operaciones de ciberespionaje. Una de las formas más intuitivas es contrastar el historial de cada APT con los intereses del Estado que supuestamente las patrocina; varias APT chinas, por ejemplo, se centran en el robo de patentes tecnológicas. Fancy Bear ha espiado a diplomáticos y servicios de seguridad en el Cáucaso y Europa del Este. En los informes de Mueller se identifica a esta APT como integrante de los servicios de inteligencia militar rusos; según el Departamento de Justicia estadounidense, Guccifer 2.0 y DCLeaks también están vinculados a ellos. Cozy Bear, por otra parte, podría estar vinculado al Servicio Federal de Seguridad o FSB, el servicio de inteligencia heredero del KGB. Los dos osos han espiado a otros países, entre los que se cuentan Alemania, Brasil, Corea del Sur, China y las repúblicas de Asia central

Para ampliar: “Bears in the Midst: Intrusion into the Democratic National Committee”, Dmitri Alperovitch en CrowdStrike, 2016

Sabotaje: de Stuxnet a Sandworm

La pesadilla de todo experto en ciberseguridad es un ataque informático capaz de inhabilitar sistemas de control industriales e infraestructura crítica: aeropuertos, redes eléctricas, servicios de conectividad, comunicación entre unidades militares o incluso sistemas de lanzamiento de misiles. Para algunos, los asaltos de este tipo pueden considerarse actos de guerra, pese a que su impacto, de momento, no es comparable al de un ataque militar. La nueva doctrina nuclear estadounidense advierte de que un ciberataque masivo merecería una respuesta con armas atómicas.

Hasta hace poco, las operaciones de sabotaje digital eran patrimonio de EE. UU. e Israel, los dos países vinculados al primer ciberataque de la Historia con consecuencias físicas. Se trató del gusano Stuxnet, que en 2009 y 2010 averió las centrifugadoras de uranio en la central iraní de Natanz. Operaciones como esta son extraordinariamente complejas: Stuxnet exigió desarrollar herramientas específicas, acceder a los equipos que Siemens exportaba a Irán —con la posible colaboración de los servicios de inteligencia alemanes—, explotar vulnerabilidades de “día cero” y, probablemente, emplear recursos humanos, es decir, alguien que introdujese físicamente el gusano en Natanz. Al estar diseñados para un fin muy específico, estos gusanos no pueden emplearse en otras ocasiones, pero eso no impide que se propaguen y causen daños colaterales. Se trata, en resumen, de herramientas caras al alcance de unas pocas potencias militares.

En el pasado, hackers vinculados a Rusia han llevado a cabo operaciones de este tipo a menor escala. En el caso de Estonia, la retirada de un monumento soviético en 2007 causó una ola de ciberataques que paralizó la infraestructura informática del país. El ataque se atribuyó a hackers “patrióticos” rusos. En abril de 2015, un ataque coordinado sobre el canal de televisión francés TV5Monde estuvo a punto de inutilizarlo el día de su inauguración. Aunque los hackers proclamaron actuar en nombre del “Cibercalifato”, una investigación posterior señaló como posible responsable a la APT 28. El ataque, cuidadosamente ejecutado, pudo haberse realizado para comprobar el impacto de ataques digitales con consecuencias físicas.

Para ampliar: “Estonia, baluarte de la ciberseguridad europea”, Álvaro Fernández en El Orden Mundial, 2015

A finales de 2015 tuvo lugar un salto cuantitativo cuando un ciberataque en la red eléctrica ucraniana inhabilitó brevemente el suministro energético de más de 200.000 personas. A finales del año siguiente se produjo un ataque similar. En ambos casos, las autoridades ucranianas apuntaron a Rusia, si bien no ofrecieron pruebas concluyentes. Algunos analistas privados han señalado como autor de los ataques a una APT conocida como Sandworm —‘gusano de arena’—. Los servicios de inteligencia alemanes, a su vez, han vinculado a Sandworm con el Gobierno ruso y los ataques a TV5Monde.

Sandworm también es responsable de la operación de cibersabotaje más dañina de la Historia, realizada en 2017. Infiltrándose en una pequeña empresa tecnológica ucraniana con herramientas de penetración desarrolladas en EE. UU. y Francia, Sandworm introdujo un gusano devastador conocido NotPetya, capaz de propagarse en tiempo récord y destruir la memoria de miles de ordenadores pertenecientes a empresas y el Gobierno ucraniano. El medio de transmisión era un popular programa para la gestión de impuestos. Cuando un empleado de la multinacional naviera Maersk instaló ese programa en su ordenador de trabajo, NotPetya se propagó al resto de la empresa, destruyó 4.000 servidores y 45.000 ordenadores e inutilizó su infraestructura logística en puertos como los de Nueva Jersey y Algeciras. NotPetya también afectó a empresas como FedEx y Merck y terminó por volverse contra la propia Rusia, donde golpeó a la petrolera estatal Rosneft. En total, causó en torno a 10.000 millones de dólares en daños —como referencia, WannaCry, el programa malicioso de secuestro que causó estragos a lo largo de 2017, generó pérdidas de entre 4.000 y 8.000 millones—.

El Gobierno ruso cuenta con recursos considerables en el ciberespacio y muestra pocos reparos a la hora de utilizarlos. Estas acciones acompañan a una política exterior que opera a base de reacciones contundentes antes que a planes expansionistas y agresivos. Rusia no adopta campañas de espionaje o manipulación en internet debido a las peculiaridades de su Gobierno, como a menudo se sugiere, sino como reflejo de su particular posición geopolítica y unas capacidades militares considerables. Pero la naturaleza de internet, donde el espacio físico es una variable insignificante y los virus se propagan instantáneamente, convierte muchas de sus acciones en amenazas públicas internacionales.

Afrontar este hecho escandaliza tanto a los observadores que se oponen al Gobierno ruso —y exageran estas acciones hasta sacarlas de contexto— como a los que lo defienden —y cuestionan su efecto o existencia—. En realidad, Rusia simplemente actúa en consonancia con su percepción de sí misma como una gran potencia cuyos intereses están amenazados. Sus acciones en el ciberespacio reflejan esta voluntad de poder y difícilmente cambiarán en un contexto de confrontación con Europa y EE. UU.

Moscú en la red: la nueva injerencia rusa fue publicado en El Orden Mundial - EOM.