Introducción a las Técnicas Black Hat

Como hemos comentado en otros artículos, la generación de enlaces a nuestro sitio es clave a la hora de incrementar nuestra popularidad, pero no todo vale para conseguirlo (Técnicas black hat). El afán por ocupar los primeros puestos de los rankings de búsqueda puede llevar en algunos casos a intentar "engañar" a los buscadores con el fin de mejorar nuestro posicionamiento artificialmente, o dicho de otro modo, de forma poco natural.

Dentro del mundo del SEO, llamamos a este conjunto de estrategias poco éticas y artificiosas Black Hat SEO, y son posibles gracias a explotar las debilidades de los algoritmos de los buscadores.

El incremento artificial de reputación, yendo en contra de las directrices de calidad, está perseguido y penalizado por los buscadores. Por ello cuando pongamos en marcha una estrategia de posicionamiento SEO debemos tener en mente qué podemos hacer y qué acciones tienen riesgo de penalización. Pensemos más en generar una buena experiencia para los usuarios y menos en "trucos" para que salgamos mejor posicionados.

Google, en su trabajo continuo por posicionar las páginas que ofrecen contenido de valor al usuario, ha "marcado" negativamente algunas prácticas y ejecuta penalizaciones sobre los portales que van en contra de sus directrices.

Limites en el posicionamiento.

Al igual que existen una serie de características que un sitio web debe cumplir para que los buscadores puedan encontrarlo, rastrearlo y clasificarlo, también existen ciertas limitaciones, tanto técnicas (lenguaje y programación) como "naturales" de posicionamiento que impiden una mayor popularidad. El trabajo de un SEO trata, por lo tanto, de asegurar la indexabilidad y optimizar aquellos elementos que tienen margen de mejora y pueden proporcionarnos un mejor ranking para los términos de búsqueda adecuados.

Los sitios de ayuda para Webmasters de los buscadores delimitan nuestro campo de acción, indicando qué técnicas son admitidas y cuáles no, es decir, que en ocasiones nos vamos a mover en terreno movedizo entre lo que es "legal" y lo que no, una delgada linea en los límites de la optimización.

A continuación voy a detallar algunas estrategias Black Hat. La mayoría se han usado sobre todo en el pasado y en algún momento fueron muy populares.

Algunas estrategias Black Hat

El objetivo de esta estrategia es mejorar la relevancia de la página introduciendo bloques de código oculto a los ojos de los visitantes.

La implementación se puede llevar a cabo de las siguientes formas:

- Incluyendo texto del mismo color que el fondo.

- Incluyendo texto en las etiquetas de imagen <img>

- Indicando un tamaño de fuente de 0 puntos.

- Incluyendo texto en las etiquetas de contenido alternativo a scripts <no script>

- Incluyendo texto en las etiquetas <noframes>

- Utilizando la programación de los CSS para ocultar texto.

Aunque el texto sea invisible a los usuarios, forma parte del código fuente de la web, con lo que los buscadores sí que lo pueden leer y detectar, castigando esta práctica.

Generación de enlaces artificiales.

Las recomendaciones de los buscadores tienen que ver con evitar participar en esquemas de enlaces o construir enlaces artificialmente para mejorar los rankings.

Las técnicas Black Hat más comunes en esta categoría son:

- Conseguir blacklinks desde sitios que están plagados de enlaces, conocidos como granjas de enlaces o link farms. Estos sitios no ofrecen valor al usuario y sus enlaces además de no beneficiar nuestro posicionamiento, pueden perjudicarnos. En la siguiente imagen podéis ver el aspecto de una página considerada una granja de enlaces.

Google en su aplicación de Herramientas para webmaster cuenta con una herramienta para desautorizar enlaces:

https://support.google.com/webmasters/answer/2648487?hl=es https://www.google.com/webmasters/tools/disavow-links-main?pli=1No obstante, el hecho de desautorizar enlaces podría hacerle pensar a Google que hemos manipulado artificialmente dichos enlaces, por lo que es mejor usarla sólo para los enlaces que no puedan ser retirados manualmente. Lo ideal es contactar con el sitio web que nos ha enlazado y solicitar que retiren su enlace.Y, por supuesto, conseguir enlaces de buena calidad que "absorban" la mala reputación de los enlaces "tóxicos".

- Enlaces de portales de dudoso contenido que no tienen nada que ver con nuestra actividad y que además pueden tener los enlaces ocultos.

- Compra y venta de enlaces: desde siempre ha existido la compra y venta de enlaces con el fin de manipular el posicionamiento orgánico. La creación de enlaces desde sitios con alta autoridad para mejorar los rankings es una técnica Black Hat muy común y está perseguida y castigada por los buscadores.

- Esquemas de enlaces: los enlaces provenientes de portales que comparten la misma dirección IP son menos valiosos para los buscadores al interpretar que podrían pertenecer a la misma empresa.

- Spam de enlaces: crear blogs y webs de baja calidad con el único fin de mejorar el posicionamiento de los sitios web principales, creando gran cantidad de blaklinks.

Ocultación de enlaces

Otra práctica parecida a la anterior es la de insertar enlaces ocultos. En este caso, se trata de ocultar a los usuarios enlaces que sí están visibles para los buscadores con el objetivo de mejorar la popularidad de las páginas enlazadas.

Las formas más comunes de ocultar enlaces son:

- Utilizar CSS para crear enlaces del tamaño de un pixel.

- Colocar el enlace en un solo carácter del texto, como un punto o un guión, muy poco o nada visible.

- Incluir el enlace dentro de una zona de texto oculto. Por ejemplo, con un color de fuente idéntico al del fondo.

Técnicas Black Hat basadas en el contenido

Es importante tener en cuenta que aunque todavía hoy en día existen sitios web que han obtenido un buen posicionamiento orgánico a través de este tipo de técnicas, la actualización de Google Panda contribuyó en gran medida a mejorar la calidad de los resultados de búsqueda, eliminando o reduciendo la relevancia de sitios web de baja calidad.

Contenido copiado y remezclado

Además del contenido de baja calidad, tenemos que evitar a toda costa la copia o el plagio de contenido de terceros (de forma manual o automatizada), puesto que Google valora sobre todo el contenido original y que aporte valor al visitante.

Dentro de este apartado, haría que hacer referencia a una práctica que hace tiempo era relativamente común: el spinning de contenidos. Consiste básicamente en rehacer un texto original mediante alguna herramienta que rote las palabras, generando en apariencia un texto nuevo, un "remix". El problema es que al abusar de esta técnica, los buscadores lo investigaron y acabaron por encontrar la forma de detectarlo y bloquearlo. Google considera estas copias de baja calidad y por lo tanto, no generan valor.

Un Ejemplo de programa para realizar esto es: http://www.spinrewriter.com

Más información aquí: https://support.google.com/webmasters/answer/66359?hl=es

Contenido duplicado

En el contexto de este apartado nos referimos a la creación de páginas en diferentes sitios con el mismo contenido que previamente ya se ha publicado. El objetivo que se pretende con esta práctica es ganar visibilidad pero en la mayoría de los casos lo que finalmente se obtiene es una pérdida de la reputación afectando incluso al posicionamiento de la fuente original.

Web Scraping

Es una técnica que consiste en extraer información del contenido de sitios web para analizarla a través de un programa informático, tal y como hacen los buscadores con sus robots. Pero a diferencia de ellos, estructuran la información y la almacenan en una base de datos con el objetivo de usarla posteriormente. También es posible que esto se realice manualmente.

Seguro que en muchas ocasiones habéis leído un artículo o noticia sobre algún tema y ese mismo día o durante los siguientes días aparecen nuevos artículos muy parecidos o incluso exactamente iguales al primero.

El problema viene cuando una página que ha copiado un artículo consigue un mejor ranking en el buscador que la página original, e incluso puede que el artículo original no salga debido a que el buscador lo ha etiquetado como copia, y es que desgraciadamente los algoritmos de los buscadores no son perfectos y siempre hay personas dispuestas a aprovechar sus debilidades.

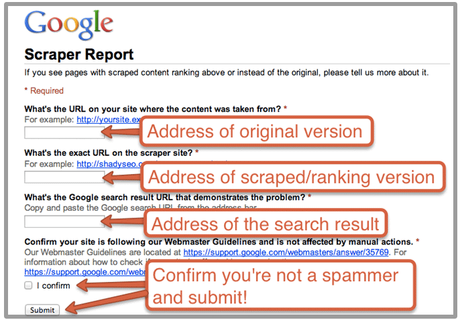

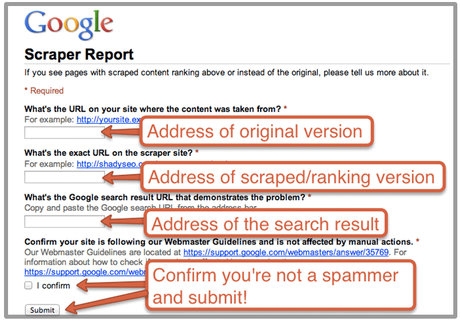

Para solucionar este problema, Google presentó recientemente una nueva herramienta: Google Scraper Report:

https://docs.google.com/forms/d/1Pw1KVOVRyr4a7ezj6SHghnX1Y6bp1SOVmy60QjkF0Y/viewformEn realidad se trata de un formulario a través del cual se puede informar a Google sobre contenido copiado, cuál es la URL del contenido original, la URL del contenido copiado y la búsqueda en la que aparece el contenido copiado por encima del contenido original. De hecho, solo debe usarse este formulario si el contenido copiado aparece por encima del original o si el original no aparece. Si bien no va a tener resultados inmediatos, Google al menos se tomará el tiempo de analizar dichas solicitudes.

Cloaking o redireccionamiento elusivo

También conocido como encubrimiento o redireccionamiento elusivo consiste en mostrar a los robots de los buscadores una página totalmente distinta a la que se muestra al usuario.

Algunas de las técnicas más comunes para llevarlo a cabo son:

- IP: mostrar una página diferente en función de la IP del usuario.

- User agent: se trata de mostrar diferente contenido en función del agente del cliente.

- Meta-etiqueta refresh: se trata de redireccionar unapágina usando la meta-etiqueta refresh del código.

- Frames: consiste en programar una redirección con Javascript dentro de un frame o iframe.

El objetivo es incrementar artificialmente la popularidad. Sin embargo, Google aconseja expresamente en sus directrices evitar el uso de encubrimiento o redirecciones elusivas pudiendo ser fuertemente penalizado si se detectara.

Más información aquí:

https://support.google.com/webmasters/answer/66355?hl=esKeyword Stuffing

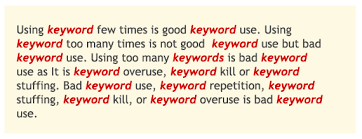

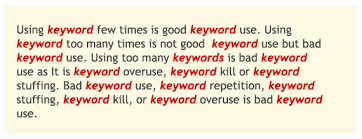

También conocido como "relleno de palabras clave" se trata básicamente de repetir muchas veces una palabra clave en la página con el fin de obtener una mayor densidad de la misma sobre el contenido y mejorar la relevancia de nuestro sitio para esa búsqueda. Este exceso de palabras clave supone una mala experiencia de usuario y puede afectar negativamente al ranking del sitio, siendo considerado como sobreoptimización.

Algunas de las formas para llevar a cabo esto son:

- Ocultando las palabras clave

- Numerosas repeticiones de las palabras clave dentro del contenido principal de la página sin que este tenga sentido y se convierta en ilegible.

- Numerosas repeticiones de palabra clave en los principales elementos de la página que influyen en el posicionamiento como títulos, descripciones y encabezados.

La creencia de que aumentar la densidad de una palabra clave en una página hará que posicione mejor, hace que enfoquemos las páginas a los buscadores y no busquemos aportar valor al usuario.

Más información aqui:

https://support.google.com/webmasters/answer/66358?hl=esPáginas traseras (Doorways)

Páginas puerta, páginas traseras o Doorways son grandes grupos de páginas de baja calidad que se optimizan para una palabra clave concreta, con lo que su objetivo es posicionarse rápidamente en el buscador para dicho término de búsqueda. Se pueden implementar tanto en un solo dominio como en muchos.

Su objetivo es generar gran cantidad de tráfico al sitio y cuando el usuario accede se le redirecciona a la verdadera página mediante un enlace Javascript, que los navegadores no van a leer y, por lo tanto, o van a ver la verdadera página a la que lleva. Se puede ver como una forma especial de Cloaking.

Ejemplos:

- El uso de varios nombres de dominio orientados a distintas regiones o ciudades que dirigen a todos los usuarios a una sola página.

- Las páginas hechas con plantillas únicamente para los programas de afiliados.

- Varias páginas dentro del sitio con contenido similar diseñadas para posicionarse en cunsultas de búsqueda concretas, como nombres de ciudades o de países.

Otras malas práticas de Black Hat

Compra de dominios cadudados

Consiste en comprar dominios que han caducado y que en el pasado tuvieron una autoridad alta, para usarlos en una nueva web y aprovecharse de ello. No es una buena estrategia.

Spam en blogs

Muchos portales y blogs permiten comentarios en sus artículos y algunos usuarios aprovechan esta falta de control para publicar comentarios que no tienen nada que ver con la información, con el único objetivo de generar backlinks hacia sus páginas. Este tipo de comentarios que no agregan valor al contenido pueden incluso penalizar. Esta práctica se ha reducido incluyendo controles y moderación de comentarios.

Secuestro de página (Page Hijacking)

Consiste en crear una copia de un portal original y popular, haciendo creer al buscador y a los usuarios de que se trata del original, y que se esta forma se posicione rápidamente.

Cookie Stuffing

También conocido como Cookie dropping, es otra técnica de enmascaramiento que consiste en la colocación de cookies maliciosas en el sistema del usuario con el objetivo de redirigirle hacia determinadas páginas webs o de atribuir conversiones o ventas a un sitio web en programas de afiliados.

Ataque de Sybil

Esta técnica consiste en la creación de múltiples sitios en diferentes dominios que se enlazan entre sí.

También se produce cuando se crea gran cantidad de usuarios falsos para destruir la reputación de un sitio web o influir en ella.

Introducción a las Técnicas Black Hat

Como hemos comentado en otros artículos, la generación de enlaces a nuestro sitio es clave a la hora de incrementar nuestra popularidad, pero no todo vale para conseguirlo (Técnicas black hat). El afán por ocupar los primeros puestos de los rankings de búsqueda puede llevar en algunos casos a intentar "engañar" a los buscadores con el fin de mejorar nuestro posicionamiento artificialmente, o dicho de otro modo, de forma poco natural.

Dentro del mundo del SEO, llamamos a este conjunto de estrategias poco éticas y artificiosas Black Hat SEO, y son posibles gracias a explotar las debilidades de los algoritmos de los buscadores.

El incremento artificial de reputación, yendo en contra de las directrices de calidad, está perseguido y penalizado por los buscadores. Por ello cuando pongamos en marcha una estrategia de posicionamiento SEO debemos tener en mente qué podemos hacer y qué acciones tienen riesgo de penalización. Pensemos más en generar una buena experiencia para los usuarios y menos en "trucos" para que salgamos mejor posicionados.

Google, en su trabajo continuo por posicionar las páginas que ofrecen contenido de valor al usuario, ha "marcado" negativamente algunas prácticas y ejecuta penalizaciones sobre los portales que van en contra de sus directrices.

Limites en el posicionamiento.

Al igual que existen una serie de características que un sitio web debe cumplir para que los buscadores puedan encontrarlo, rastrearlo y clasificarlo, también existen ciertas limitaciones, tanto técnicas (lenguaje y programación) como "naturales" de posicionamiento que impiden una mayor popularidad. El trabajo de un SEO trata, por lo tanto, de asegurar la indexabilidad y optimizar aquellos elementos que tienen margen de mejora y pueden proporcionarnos un mejor ranking para los términos de búsqueda adecuados.

Los sitios de ayuda para Webmasters de los buscadores delimitan nuestro campo de acción, indicando qué técnicas son admitidas y cuáles no, es decir, que en ocasiones nos vamos a mover en terreno movedizo entre lo que es "legal" y lo que no, una delgada linea en los límites de la optimización.

A continuación voy a detallar algunas estrategias Black Hat. La mayoría se han usado sobre todo en el pasado y en algún momento fueron muy populares.

Algunas estrategias Black Hat

El objetivo de esta estrategia es mejorar la relevancia de la página introduciendo bloques de código oculto a los ojos de los visitantes.

La implementación se puede llevar a cabo de las siguientes formas:

- Incluyendo texto del mismo color que el fondo.

- Incluyendo texto en las etiquetas de imagen <img>

- Indicando un tamaño de fuente de 0 puntos.

- Incluyendo texto en las etiquetas de contenido alternativo a scripts <no script>

- Incluyendo texto en las etiquetas <noframes>

- Utilizando la programación de los CSS para ocultar texto.

Aunque el texto sea invisible a los usuarios, forma parte del código fuente de la web, con lo que los buscadores sí que lo pueden leer y detectar, castigando esta práctica.

Generación de enlaces artificiales.

Las recomendaciones de los buscadores tienen que ver con evitar participar en esquemas de enlaces o construir enlaces artificialmente para mejorar los rankings.

Las técnicas Black Hat más comunes en esta categoría son:

- Conseguir blacklinks desde sitios que están plagados de enlaces, conocidos como granjas de enlaces o link farms. Estos sitios no ofrecen valor al usuario y sus enlaces además de no beneficiar nuestro posicionamiento, pueden perjudicarnos. En la siguiente imagen podéis ver el aspecto de una página considerada una granja de enlaces.

Google en su aplicación de Herramientas para webmaster cuenta con una herramienta para desautorizar enlaces:

https://support.google.com/webmasters/answer/2648487?hl=es https://www.google.com/webmasters/tools/disavow-links-main?pli=1No obstante, el hecho de desautorizar enlaces podría hacerle pensar a Google que hemos manipulado artificialmente dichos enlaces, por lo que es mejor usarla sólo para los enlaces que no puedan ser retirados manualmente. Lo ideal es contactar con el sitio web que nos ha enlazado y solicitar que retiren su enlace.Y, por supuesto, conseguir enlaces de buena calidad que "absorban" la mala reputación de los enlaces "tóxicos".

- Enlaces de portales de dudoso contenido que no tienen nada que ver con nuestra actividad y que además pueden tener los enlaces ocultos.

- Compra y venta de enlaces: desde siempre ha existido la compra y venta de enlaces con el fin de manipular el posicionamiento orgánico. La creación de enlaces desde sitios con alta autoridad para mejorar los rankings es una técnica Black Hat muy común y está perseguida y castigada por los buscadores.

- Esquemas de enlaces: los enlaces provenientes de portales que comparten la misma dirección IP son menos valiosos para los buscadores al interpretar que podrían pertenecer a la misma empresa.

- Spam de enlaces: crear blogs y webs de baja calidad con el único fin de mejorar el posicionamiento de los sitios web principales, creando gran cantidad de blaklinks.

Ocultación de enlaces

Otra práctica parecida a la anterior es la de insertar enlaces ocultos. En este caso, se trata de ocultar a los usuarios enlaces que sí están visibles para los buscadores con el objetivo de mejorar la popularidad de las páginas enlazadas.

Las formas más comunes de ocultar enlaces son:

- Utilizar CSS para crear enlaces del tamaño de un pixel.

- Colocar el enlace en un solo carácter del texto, como un punto o un guión, muy poco o nada visible.

- Incluir el enlace dentro de una zona de texto oculto. Por ejemplo, con un color de fuente idéntico al del fondo.

Técnicas Black Hat basadas en el contenido

Es importante tener en cuenta que aunque todavía hoy en día existen sitios web que han obtenido un buen posicionamiento orgánico a través de este tipo de técnicas, la actualización de Google Panda contribuyó en gran medida a mejorar la calidad de los resultados de búsqueda, eliminando o reduciendo la relevancia de sitios web de baja calidad.

Contenido copiado y remezclado

Además del contenido de baja calidad, tenemos que evitar a toda costa la copia o el plagio de contenido de terceros (de forma manual o automatizada), puesto que Google valora sobre todo el contenido original y que aporte valor al visitante.

Dentro de este apartado, haría que hacer referencia a una práctica que hace tiempo era relativamente común: el spinning de contenidos. Consiste básicamente en rehacer un texto original mediante alguna herramienta que rote las palabras, generando en apariencia un texto nuevo, un "remix". El problema es que al abusar de esta técnica, los buscadores lo investigaron y acabaron por encontrar la forma de detectarlo y bloquearlo. Google considera estas copias de baja calidad y por lo tanto, no generan valor.

Un Ejemplo de programa para realizar esto es: http://www.spinrewriter.com

Más información aquí: https://support.google.com/webmasters/answer/66359?hl=es

Contenido duplicado

En el contexto de este apartado nos referimos a la creación de páginas en diferentes sitios con el mismo contenido que previamente ya se ha publicado. El objetivo que se pretende con esta práctica es ganar visibilidad pero en la mayoría de los casos lo que finalmente se obtiene es una pérdida de la reputación afectando incluso al posicionamiento de la fuente original.

Web Scraping

Es una técnica que consiste en extraer información del contenido de sitios web para analizarla a través de un programa informático, tal y como hacen los buscadores con sus robots. Pero a diferencia de ellos, estructuran la información y la almacenan en una base de datos con el objetivo de usarla posteriormente. También es posible que esto se realice manualmente.

Seguro que en muchas ocasiones habéis leído un artículo o noticia sobre algún tema y ese mismo día o durante los siguientes días aparecen nuevos artículos muy parecidos o incluso exactamente iguales al primero.

El problema viene cuando una página que ha copiado un artículo consigue un mejor ranking en el buscador que la página original, e incluso puede que el artículo original no salga debido a que el buscador lo ha etiquetado como copia, y es que desgraciadamente los algoritmos de los buscadores no son perfectos y siempre hay personas dispuestas a aprovechar sus debilidades.

Para solucionar este problema, Google presentó recientemente una nueva herramienta: Google Scraper Report:

https://docs.google.com/forms/d/1Pw1KVOVRyr4a7ezj6SHghnX1Y6bp1SOVmy60QjkF0Y/viewformEn realidad se trata de un formulario a través del cual se puede informar a Google sobre contenido copiado, cuál es la URL del contenido original, la URL del contenido copiado y la búsqueda en la que aparece el contenido copiado por encima del contenido original. De hecho, solo debe usarse este formulario si el contenido copiado aparece por encima del original o si el original no aparece. Si bien no va a tener resultados inmediatos, Google al menos se tomará el tiempo de analizar dichas solicitudes.

Cloaking o redireccionamiento elusivo

También conocido como encubrimiento o redireccionamiento elusivo consiste en mostrar a los robots de los buscadores una página totalmente distinta a la que se muestra al usuario.

Algunas de las técnicas más comunes para llevarlo a cabo son:

- IP: mostrar una página diferente en función de la IP del usuario.

- User agent: se trata de mostrar diferente contenido en función del agente del cliente.

- Meta-etiqueta refresh: se trata de redireccionar unapágina usando la meta-etiqueta refresh del código.

- Frames: consiste en programar una redirección con Javascript dentro de un frame o iframe.

El objetivo es incrementar artificialmente la popularidad. Sin embargo, Google aconseja expresamente en sus directrices evitar el uso de encubrimiento o redirecciones elusivas pudiendo ser fuertemente penalizado si se detectara.

Más información aquí:

https://support.google.com/webmasters/answer/66355?hl=esKeyword Stuffing

También conocido como "relleno de palabras clave" se trata básicamente de repetir muchas veces una palabra clave en la página con el fin de obtener una mayor densidad de la misma sobre el contenido y mejorar la relevancia de nuestro sitio para esa búsqueda. Este exceso de palabras clave supone una mala experiencia de usuario y puede afectar negativamente al ranking del sitio, siendo considerado como sobreoptimización.

Algunas de las formas para llevar a cabo esto son:

- Ocultando las palabras clave

- Numerosas repeticiones de las palabras clave dentro del contenido principal de la página sin que este tenga sentido y se convierta en ilegible.

- Numerosas repeticiones de palabra clave en los principales elementos de la página que influyen en el posicionamiento como títulos, descripciones y encabezados.

La creencia de que aumentar la densidad de una palabra clave en una página hará que posicione mejor, hace que enfoquemos las páginas a los buscadores y no busquemos aportar valor al usuario.

Más información aqui:

https://support.google.com/webmasters/answer/66358?hl=esPáginas traseras (Doorways)

Páginas puerta, páginas traseras o Doorways son grandes grupos de páginas de baja calidad que se optimizan para una palabra clave concreta, con lo que su objetivo es posicionarse rápidamente en el buscador para dicho término de búsqueda. Se pueden implementar tanto en un solo dominio como en muchos.

Su objetivo es generar gran cantidad de tráfico al sitio y cuando el usuario accede se le redirecciona a la verdadera página mediante un enlace Javascript, que los navegadores no van a leer y, por lo tanto, o van a ver la verdadera página a la que lleva. Se puede ver como una forma especial de Cloaking.

Ejemplos:

- El uso de varios nombres de dominio orientados a distintas regiones o ciudades que dirigen a todos los usuarios a una sola página.

- Las páginas hechas con plantillas únicamente para los programas de afiliados.

- Varias páginas dentro del sitio con contenido similar diseñadas para posicionarse en cunsultas de búsqueda concretas, como nombres de ciudades o de países.

Otras malas práticas de Black Hat

Compra de dominios cadudados

Consiste en comprar dominios que han caducado y que en el pasado tuvieron una autoridad alta, para usarlos en una nueva web y aprovecharse de ello. No es una buena estrategia.

Spam en blogs

Muchos portales y blogs permiten comentarios en sus artículos y algunos usuarios aprovechan esta falta de control para publicar comentarios que no tienen nada que ver con la información, con el único objetivo de generar backlinks hacia sus páginas. Este tipo de comentarios que no agregan valor al contenido pueden incluso penalizar. Esta práctica se ha reducido incluyendo controles y moderación de comentarios.

Secuestro de página (Page Hijacking)

Consiste en crear una copia de un portal original y popular, haciendo creer al buscador y a los usuarios de que se trata del original, y que se esta forma se posicione rápidamente.

Cookie Stuffing

También conocido como Cookie dropping, es otra técnica de enmascaramiento que consiste en la colocación de cookies maliciosas en el sistema del usuario con el objetivo de redirigirle hacia determinadas páginas webs o de atribuir conversiones o ventas a un sitio web en programas de afiliados.

Ataque de Sybil

Esta técnica consiste en la creación de múltiples sitios en diferentes dominios que se enlazan entre sí.

También se produce cuando se crea gran cantidad de usuarios falsos para destruir la reputación de un sitio web o influir en ella.