El día de hoy, el laboratorio de Avast reportó la alarmante presencia de un malware preinstalado en decenas de miles de dispositivos Android de gama baja.

El malware conocido como Cosiloon de acuerdo a Avast fue encontrado preinstalado en cientos de modelos de smartphones de marcas como ZTE, Archos y MyPhone y en la mayoría de los casos, los equipos afectados no estaban certificados por Google, este certificado permite que el equipo cargue oficialmente con la capa Google (GMS) y corra el servicio Play Protect que escanea las apps que se instalan en contra de malware y malas prácticas.

Los países más afectados por Cosiloon son Rusia, Italia, Alemania y Reino Unido,pero también se encontró en algunos usuarios en España, Argentina, México, Brasil y Estados Unidos.

¿Qué hace Cosiloon?

El malware es de tipo Adware y ha sido adaptado por varios años, Dr.Web (otra compañía de seguridad) detectó una versión de Cosiloon desde hace 3 años.

El malware actualmente funciona con dos APK’s (aplicacion) un dropper que se encuentra preinstalado en la partición del sistema del equipo, este dropper se conecta a internet, obtiene un manifiesto y de acuerdo a este, descaga otra Apk o aplicación conocida como Payload y la ejecuta, todo esto sucede sin consentimiento del usuario por supuesto.

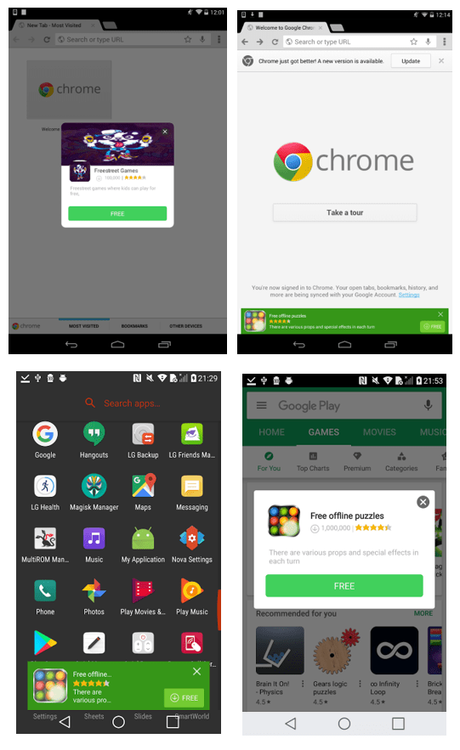

El payload funciona como adware y muestra anuncios en el equipo que pueden llevar a una ganancia o a instalar otras apps que potencialmente puedan traer más malware al equipo. También hay que destacar que el payload ha sido usado para obtener datos del equipo como el imei.

En resumen Cosiloon es un malware que sirve para mostrar anuncios a los usuarios y sacar información del equipo infectado.

¿Como desactivar a Cosiloon?

La buena noticia es que Avast y Google ya están trabajando en soluciones y Play Protect ya deshabilita el dropper y Payload. Pero si quieres asegurarte de que todo esté bien, Avast dice que su antivirus para Android puede desinstalar las diversas versiones del payload, aunque no puede hacer nada con el dropper ya que no cuenta con suficientes permisos ya que como les contamos, este se encuentra en las apps del sistema, presumiblemente otros antivirus actualizados también deberían poder deshabilitar o desinstalar el payload de Cosiloon.

También es posible desactivar el payload que puede aparecer en la lista de aplicaciones del equipo bajo el nombre “CrashService“, “ImeMess” o “Terminal”

A continuación te mostramos cómo Avast identificó y ayudó a evitar en algunos casos que Cosiloon siguiera haciendo de las suyas:

Identificando a Cosiloon

Los últimos años, el Laboratorio de Amenazas de Avast ha observado como aparecían en su base de datos, cada cierto tiempo, extrañas muestras adware en dispositivos Android. Las muestras aparentan ser similares a la de cualquier otro adware, con la excepción de que este adware pareciera no tener un punto de infección, como si no existiera un vector de entrada. Utilizan muchos nombres de paquete diferentes, estos son algunos de los más comunes:

- com.google.eMediaService

- com.google.eMusic1Service

- com.google.ePlay3Service

- com.google.eVideo2Service

Los dispositivos vienen con una aplicación maliciosa preinstalada, un downloader. Este downloader se conecta a un servidor controlado por los atacantes para recibir instrucciones e instalar el payload, el adware que mostrará publicidad a los usuarios de dispositivos afectados. Algunas aplicaciones antivirus son capaces de detectar el adware, pero el downloader los vuelve a instalar de inmediato, y este downloader no puede ser neutralizado por los antivirus.

Avast ha intentado deshabilitar el servidor de comando y control (C&C server) de Cosiloon enviando peticiones a las entidades de registro de dominios y a los proveedores del servidor. El primer proveedor, Zenlayer, respondió rápidamente y desconectó el servidor, pero fue reactivado tiempo después usando un proveedor diferente. Las entidades registradoras de dominio no han respondido aún a la solicitud de Avast, por lo cual el servidor C&C todavía está en funcionamiento.

“Las apps maliciosas pueden, desafortunadamente, ser instaladas en el nivel del firmware antes de que los dispositivos sean distribuidos a los usuarios y probablemente sin el conocimiento del fabricante“, señala Nikolaos Chrysaidos, líder de Inteligencia y Seguridad ante Amenazas Móviles de Avast. “Si una aplicación es instalada en el nivel del firmware es muy difícil de remover, por lo cual una colaboración entre los diferentes actores de la industria, vendedores de programas de seguridad, Google y fabricantes de equipos originales (OEMs) es imperativa. Juntos, podemos asegurar un ecosistema de dispositivos móviles más seguro para los usuarios de Android“.