En la nota nombra, por ejemplo, éstas que copio a continuación:

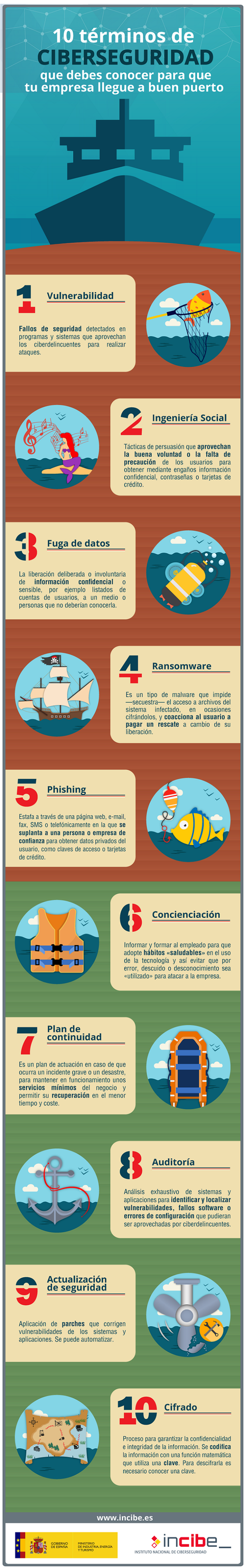

- Infección con malware, es decir cualquier software malicioso que se instala en el ordenador con intención de causar daños o conseguir acceder a otros recursos. Algunos son: virus, troyanos, gusanos, spyware, adware, keyloggers, rootkits y ransomware. Para hacernos llegar el malware, el ciberdelincuente utiliza técnicas de ingeniería social, es decir nos engañan para que lo descarguemos como si fuera algo bonito o interesante que nos envía por correo electrónico o a través de páginas web o pueden venir «de regalo» con algún pendrive que no esté inspeccionado.

- Ataques de contraseña que son los ataques que persiguen conseguir las contraseñas con las que acceder a tus servicios internos, tus bases de datos, etc. Estos ataques se realizan principalmente por fuerza bruta (probando todos los posibles casos) o por diccionario (utilizando todas las combinaciones de palabras de diccionario). También el ciberdelincuente puede utilizar un keylogger, un programa malicioso que registra lo que tecleas.

- Una técnica muy utilizada hoy en día es el phishing, algo así como ir a pescar. El ciberdelincuente crea un sitio web que parece legítimo (un banco, una tienda,…) y envían el enlace por email, SMS, etc. para que «piques» y hagas login, capturando así tus credenciales. Si el phishing se dirige a «peces gordos», los jefes, los de arriba, se llama whaling.

- Para lo que no hace falta ningún software es para un ataque interno. Es el que se realiza desde dentro, es decir por alguien -digamos un marinero amotinado-, que tiene permisos de administrador de sistemas o acceso a información confidencial. Pueden ser exempleados descontentos a los que aún no se ha eliminado las cuentas que tenían. Otras veces son atacantes que suplantan a personal o colaboradores que deberían tener acceso, por ejemplo el técnico que remotamente accede a tu sistema para repararlo.

- Si nuestra red o nuestra página web no están accesibles puede que estemos sufriendo una denegación de servicio distribuida o DDoS. Este ataque ocurre cuando el atacante lanza muchas peticiones, desde muchos sitios a la vez, a nuestros servicios y estos se bloquean. En este caso real se muestra un ejemplo.

Fuente:

INCIBE. (2016, enero 18). La jerga de la seguridad: ¿de qué hablamos cuando decimos…? [Web log post]. Recuperado en Abril 3, 2016, de https://www.incibe.es/blogs/post/Empresas/BlogSeguridad/Articulo_y_comentarios/Jerga_seguridad_de_que_hablamos_cuando_decimos