El artículo de hoy analiza el último aspecto relativo a la LOPD de nuestra clínica de ejemplo, la Seguridad. La auditoría hace un breve repaso sobre algunos de los aspectos básicos sobre seguridad. Por supuesto no se trata de un análisis en profundidad puesto que eso lo haremos cuando analicemos el cumplimiento del Real Decreto 1720/2007 de Medidas de Seguridad.

El artículo de hoy analiza el último aspecto relativo a la LOPD de nuestra clínica de ejemplo, la Seguridad. La auditoría hace un breve repaso sobre algunos de los aspectos básicos sobre seguridad. Por supuesto no se trata de un análisis en profundidad puesto que eso lo haremos cuando analicemos el cumplimiento del Real Decreto 1720/2007 de Medidas de Seguridad.

El informe correspondiente dirá algo así como lo siguiente:

Las medidas de seguridad constituyen uno de los objetivos esenciales para garantizar el derecho a la protección de datos. El objetivo de la seguridad es garantizar:

- La confidencialidad, – que nadie no autorizado pueda acceder a los datos -,

- la integridad, – que se impida alterar la información de modo que los datos sólo puedan ser modificados por usuarios autorizados y para las finalidades previstas -,

- y disponibilidad, – que la organización sea capaz de restaurar los datos y mantener los sistemas de información en funcionamiento ante cualquier evento inesperado -.

Estos objetivos se consiguen mediante la adopción de medidas técnicas y organizativas que deben lograr los objetivos dispuestos por el Título VIII del Reglamento de desarrollo de la Ley Orgánica de Protección de Datos de Carácter Personal. Éste establece distintas medidas que se estructuran en tres niveles básico, medio y alto que son acumulativos de modo que quienes deban aplicar el alto incluirán las medidas previstas en los dos niveles anteriores.

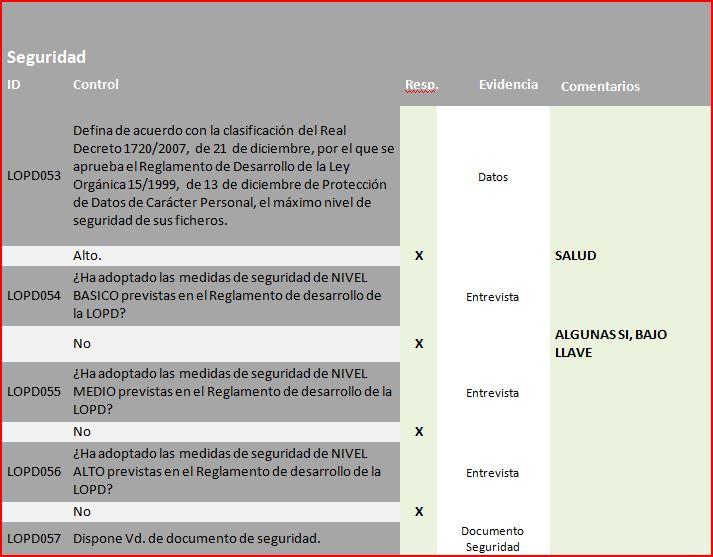

Se han verificado los siguientes puntos de control respecto de las relaciones con terceros, obteniendo las siguientes respuestas:

De acuerdo con los controles realizados y las respuestas obtenidas se proponen las recomendaciones siguientes:

HISTORICO DE LA SERIE

Auditoria LOPD (I)

Auditoría LOPD (II). Pertinencia

Auditoría LOPD (III): Objeto y Alcance de la Auditoría

Auditoria LOPD (IV): Identificación de Ficheros y Tratamientos

Auditoría LOPD (V). Información y Consentimiento

Auditoría Lopd (VI): Derechos ARCO

Auditoría LOPD (VII). Derechos ARCO

Auditoria LOPD (VIII). Relaciones con Terceros

NOTA IMPORTANTE: Esta “supuesta” auditoría se basa en un supuesto concreto y no debe ser tomada como modelo para evaluar el cumplimiento de ninguna clínica real, el objeto de la serie de artículos es difundir, ilustrar y poner de manifiesto aspectos de cumplimiento legal, así como un acercamiento a las metodologías de auditoría para arrojar un poco de transparencia y desmitificar un poco su complejidad.

UNA AUDITORÍA REAL SIEMPRE ES ÚNICA Y DISEÑADA ESPECÍFICAMENTE PARA LA ORGANIZACIÓN QUE SE AUDITA.

REFERENCIAS:

La metodología utilizada para la realización de esta auditoría esta basada en estándares y buenas prácticas de nacionales e internacionales propuestos por organismos tales como:

ISACA : InformationSystemsAuditandControl Association(http://www.isaca.org/)

CCN: Centro Criptológico Nacional (https://www.ccn-cert.cni.es/)

Muchos de los textos incluidos en los artículos proceden la herramienta “EVALUA” de la Agencia Española de Protección de Datos (https://www.agpd.es/) y todas las preguntas relativas a cumplimiento de la LOPD proceden de dicha herramienta.

EVALUA es una herramienta de autoevaluación desarrollada por la propia AEPD para que los responsables de los ficheros puedan hacerse una idea del nivel de cumplimiento sobre la LOPD y el Reglamento de Medidas de Seguridad RD 1720/2007. La herramienta EVALUA genera un informe de auditoría en base a un cuestionario totalmente confidencial haciendo propuestas de medidas a adoptar para adecuarse al cumplimiento legal en materia de protección de datos.

Todas las preguntas relativas al cumplimiento de las medidas de seguridad (RD 1720/2007) están basadas en la Guía de Seguridad de Datos publicada por la AEPD en 2008.

Todas las tablas de Medidas Correctoras han sido elaboradas basándome en la Guía de Seguridad de las TIC (CCN-STIC- 400) del Centro Criptológico Nacional.

Todas las Medidas Correctoras propuestas son cosecha propia basándome en mi experiencia.