Los investigadores de seguridad de la firma Armis han descubierto un total de 8 vulnerabilidades de día cero en el protocolo Bluetooh que afectan a más de 5.300 millones de dispositivos, desde Android, iOS, Windows y Linux hasta los dispositivos del Internet de las Cosas (IoT).

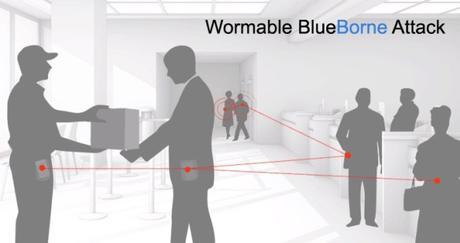

A partir de estas vulnerabilidades, los investigadores han ideado un ataque, llamado BlueBorne, mediante el cual un atacante puede tomar completamente el control de los dispositivos que tengan el Bluetooh encendido e introducir malware o crear una conexión "man-in-the-middle" y tener acceso a los datos y redes de la víctima sin interacción con ella.

Lo único que requiere es que el dispositivo de la víctima tenga el Bluetooh activado y, eso sí, encontrarse cerca. Hay que destacar que para que el ataque se realice de forma existosa no hace falta que el dispositivo vulnerable se empareje con el del atacante.

Por si hasta aquí no es suficientemente preocupante hay más.

Ben Seri, jefe del equipo de investigación de Armis Labs, afirma que su equipo fue capaz de crear una red de botnet e instalar ransomware usando el ataque BlueBorne. Es decir, al igual que sucedió con WannaCry a principios de año, estamos ante un ataque que puede llegar a propagarse por sus propios medios una vez iniciado.

¿La parte buena? El propio investigador considera difici que alguien cree una vulnerabilidad que pueda encontrar todos los dispositivos que tengan el Bluetooh activado y que sea capaz de autopropagarse.

BlueBorne puede servir a cualquier objetivo malicioso, como el espionaje cibernético, el robo de datos, el ransomware, e incluso la creación de botnets grandes fuera de los dispositivos de IoT como el Botnet Mirai o dispositivos móviles como con el reciente WireX Botnet ", consideran desde Armis.

" El vector de ataque de BlueBorne supera las capacidades de la mayoría de los vectores de ataque al penetrar en redes seguras de " air-gapped (redes de aire)" que se encuentran desconectadas de cualquier otra red, incluyendo Internet ".

La empresa de seguridad traslado las vulnerabilidades a todas las empresas afectadas hace unos meses, incluyendo Google, Apple, Microsoft, Samsung y Linux Fundation.

Entre las vulnerabilidades se encontraban:

- Information Leak Vulnerability in Android (CVE-2017-0785)

- Remote Code Execution Vulnerability (CVE-2017-0781) in Android's Bluetooth Network Encapsulation Protocol (BNEP) service

- Remote Code Execution Vulnerability (CVE-2017-0782) in Android BNEP's Personal Area Networking (PAN) profile

- The Bluetooth Pineapple in Android-Logical flaw (CVE-2017-0783)

- Linux kernel Remote Code Execution vulnerability (CVE-2017-1000251)

- Linux Bluetooth stack (BlueZ) information leak vulnerability (CVE-2017-1000250)

- The Bluetooth Pineapple in Windows-Logical flaw (CVE-2017-8628)

- Apple Low Energy Audio Protocol Remote Code Execution vulnerability (CVE-Pending)

Entonces, ¿mi dispositivo está en riesgo?

Microsoft lanzó las actualizaciones de seguridad en julio y si tienes Windows Update activado, tus dispostivos están seguros. En caso contrario, debes actualizar.

Los us uarios de Apple que tengan la versión más reciente de iOS (10.x) están protegidos.

Google ya ha puesto a disposición de sus usuarios el parche correspondiente. Pero, los usuarios de Android deben esperar a los parches de seguridad de sus dispositivos ya que dependen de los fabricantes.

Los que no se salvan son todos los dispositivos iOS con versiones 9.3.5 o anteriores y más de 1.100 millones de dispositivos Android activos que funcionan con más edad que Marshmallow (6.x) son vulnerables al ataque BlueBorne. Además, millones de dispositivos Bluetooth pertenecientes a dispositivos IoT que ejecutan una versión de Linux también son vulnerables al ataque.

Por si acaso, losdescubridores han publicado una aplicación Android a través de Google Play para que los usuarios podamos comprobar si nuestros dipostivos son vulnerables a esta vulnerabilidad.

Más información | Armis

Informe detallado| Armis