427 millones de contraseñas robadas en MySpace. 100 millones de cuentas de LinkedIn filtradas. 65 millones de contraseñas de Tumblr expuestas. 100 millones de cuentas de VK.com comprometidas. Posiblemente 800 millones de cuentas de Facebook vulneradas y más de 500 millones de cuentas de Yahoo! sustraídas.

No se busca alarmar a la gente pero es un hecho: El robo masivo de cuentas es cada vez más común, y desde aquella famosa filtración de 150 millones de cuentas de Adobe, el panorama sólo ha ido a peor, más allá de las perdidas millonarias que esto pueda provocarle a las empresas, ¿Qué pasa con los usuarios? Somos el eslabón más débil de la cadena y muchas veces frente a estas situaciones sólo recibimos un “Lo siento” de las empresas afectadas mientras vemos nuestros datos siendo subastados en el mercado negro electrónico.

Si bien es cierto que la seguridad de nuestros datos en la nube depende exclusivamente de la seguridad del servicio en el que estemos, no significa que no podamos tomar medidas para evitar que esta clase de filtraciones nos afecten lo menos posible.

Así, siguiendo algunos lineamientos generales podemos prevenir estas situaciones y actuar una vez hayan sucedido, como te muestro a continuación:

Prevención en el robo de cuentas

Un antivirus puede protegerte de algunas amenazas, pero puedes complementarlo para ser más efectivo.

Un antivirus puede protegerte de algunas amenazas, pero puedes complementarlo para ser más efectivo.

Cuando ocurre un robo de cuentas masivo, siempre existe algo que pudimos haber realizado para proteger nuestra información de los ciberdelincuentes.

Aquí te muestro algunos consejos que pueden ayudarte a minimizar el daño antes de que suceda:

Usar un gestor de contraseñas

Los gestores de contraseñas son aplicaciones diseñadas para guardar todas tus contraseñas en un sólo lugar. Aunque mal usados pueden ser más perjudiciales que benéficos, la mayoría de las veces pueden ayudar a mejorar tu seguridad considerablemente.

Dos de los más populares son Lastpass, gestor de contraseñas en la nube, con fuertes medidas de seguridad que te permite sincronizar tus contraseñas entre dispositivos (por cierto, mencionar que Lastpass tambien sufrió de un robo de cuentas masivo, aunque su fuerte cifrado evito que los atacantes pudieran acceder a la información), y Keepass, un gestor de contraseñas libre que actúa de forma local, en el escritorio o móvil, y que cuenta con algunos complementos para integrarse en el navegador.

Las ventajas de usar un gestor de contraseñas consisten principalmente, en que no necesitas recordar las contraseñas que utilizas para acceder a tus cuentas, pues son guardadas en estos gestores y auto completadas al entrar a los sitios web que las requieren, como muchos gestores cuentan con generadores de contraseñas, perfectamente puedes utilizar una contraseña de 44 caracteres que mezcle toda clase de símbolos extraños sin preocuparte por poder ingresarla manualmente, aunque por supuesto, nunca deberás olvidar tu contraseña maestra que te permite desbloquear tu gestor de contraseñas, y perderías el acceso a tus cuentas.

Los gestores de contraseñas también suelen contar con detectores de contraseñas duplicadas, y procuran recordarte cambiar tus contraseñas periódicamente.

Como comenté, ambos gestores (Lastpass y Keepass) son muy populares, sin embargo, si prefieres un mayor control sobre tu seguridad, recomendaría más el segundo, pues al actuar de forma local en tu computadora, y no en servidores remotos, los piratas informáticos no tendrían una cuenta que robar, y sería necesario dirigir un ataque en especifico a tu equipo para intentar robar tus contraseñas, algo muy poco probable.

Usar diferentes contraseñas complejas

Tener una contraseña segura ya no es suficiente para protegerte, sino que son más relevantes los buenos hábitos de navegación.

Tener una contraseña segura ya no es suficiente para protegerte, sino que son más relevantes los buenos hábitos de navegación.

Este es uno de esos consejos clásicos que nunca pasan de moda: Usar diferentes contraseñas en tus cuentas es una de las mejores maneras de evitar que un robo de cuentas sea catastrófico, ejemplos claros son Dick Costolo y Mark Zuckerberg, que por repetir la misma contraseña en varios servicios, perdieron su cuenta de LinkedIn y Twitter sin que la segunda red social haya sufrido algún tipo de ataque. Como mencioné antes, con un gestor de contraseñas, usar diferentes contraseñas complejas se vuelve algo bastante sencillo, al no tener que recordarlas todas.

Usar diferentes contraseñas para tus cuentas evita que el robo se extienda a los demás servicios que utilizas

No esta demás recordar la importancia de usar contraseñas complejas, para evitar ataques de fuerza bruta (Donde se introducen millones de combinaciones diferentes hasta dar con la contraseña). También hay que mencionar que una contraseña compleja no es un seguro que te vuelva invencible a los ataques, pues los piratas informáticos más experimentados evitan este tipo de ataques en favor de otros que les permitan obtener las contraseñas directamente, en lugar de adivinarlas, pues la efectividad de estos ataques ha disminuido mucho, al ser fácilmente detenibles (Aunque iCloud sufrió uno de estos hace un tiempo en un grandísimo descuido de Apple)

No aportar más datos de los necesarios

Este es otro importante consejo, especialmente para nosotros, los usuarios comunes, que solemos tener control total de lo que subimos o no a la nube (Algo menos común en entornos empresariales), y que se rige por una máxima muy sencilla: Los piratas informáticos sólo podrán robar los datos que existan en los servidores de la empresa que ataquen. Es decir, si no subes a Facebook el vídeo de tu gato maullando al ritmo de esa canción famosa, no podrán robarlo.

Suena como algo muy básico, y ciertamente lo es, pero muchas personas no tienen en cuenta la cantidad de datos que suben a la nube de manera innecesaria, lo que puede ocasionar un desastre si terminan por robarlos (Como Pleaserobme.com que te decía si una persona estaba o no en su casa basado en sus tuits, dando de paso la dirección de la persona).

Además, mirando por el lado de la privacidad (bastante relacionada con la seguridad estos días), siempre debes considerar la posibilidad de que tus datos caigan en manos equivocadas, pues muchos ataques a los servidores pasan inadvertidos, y es difícil saber si tu cuenta ha sido robada o no hasta que ya es tarde. De la misma forma, no debes olvidar los muchos casos de espionaje empresarial y gubernamental, que siempre cuentan con un fácil acceso incluso a tus datos más privados en tus redes sociales, por lo que debes recordar sólo publicar los datos que sea necesario publicar, o los que no te traerían situaciones comprometedoras en caso de ser totalmente públicos.

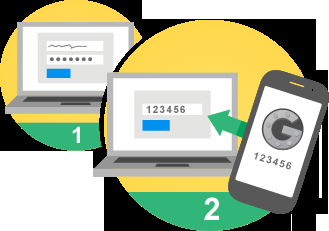

Verificación en dos pasos

La autenticación en dos pasos evita que terceros puedan entrar en tu cuenta incluso si conocen el correo y la contraseña.

La autenticación en dos pasos evita que terceros puedan entrar en tu cuenta incluso si conocen el correo y la contraseña.

La verificación en dos pasos, como su nombre indica, es una técnica que consiste en confirmar tu identidad cuando inicies sesión en alguna cuenta mediante un segundo paso, que comúnmente consiste en entrar a un enlace de confirmación por correo electrónico, o introducir un código temporal que recibirás en tu teléfono.

Contrario a lo que muchos pueden creer, esta medida de seguridad no suele ser muy molesta, e incrementa considerablemente tu seguridad. Con aplicaciones como Google Authenticator, cada vez que abras sesión en un dispositivo nuevo, será necesario que introduzcas un código de 6 dígitos de un sólo uso (Esto no es necesario si inicias sesión desde un dispositivo en el que ya lo habías hecho anteriormente).

De la misma forma, existen otras medidas de seguridad implementadas en aplicaciones como Lastpass, que evita que se pueda iniciar sesión si la ubicación es muy lejana a la última desde donde accediste, mientras que en la configuración de Facebook puedes añadir un aviso que obligue a cada equipo desde donde inicies sesión a identificarse con un nombre y la IP desde donde se accedió.

Cifrar si es posible

El cifrado de archivos te permite mantenerlos protegidos aunque un atacante los haya robado.

El cifrado de archivos te permite mantenerlos protegidos aunque un atacante los haya robado.

El cifrado lleva un buen rato en la boca de muchas personas, pues cada vez es mas común su implementación para las comunicaciones, ahora hasta Whatsapp y Facebook cifran todos los mensajes enviados por sus aplicaciones.

El cifrado consiste en la protección de datos mediante una contraseña; actualmente es muy recomendable cifrar tus archivos si vas a guardarlos en un servidor remoto o en un servicio de almacenamiento online, como OneDrive, Google Drive, Dropbox o Mega, pues de esta forma, si estos llegan a sufrir un ataque donde alguien robe masivamente archivos de los usuarios, no podrá acceder a los tuyos al estar cifrados.

A día de hoy, el algoritmo de cifrado más seguro es el AES-256, por lo que es recomendable que lo utilices si te es posible (Aplicaciones como Whatsapp utilizan AES-128, lo que significa que no es una garantía la privacidad de los datos si son robados). Para cifrar tus archivos, puedes utilizar algún compresor de archivos, como 7-Zip o Winrar, pues estos incluyen diferentes opciones de cifrado seguro.

Que hacer después del robo de cuentas

Si el ataque ya se ha producido, aún hay medidas que puedes tomar para controlar el daño.

Si el ataque ya se ha producido, aún hay medidas que puedes tomar para controlar el daño.

Ahora, pasamos al otro lado de la moneda: Que hacer una vez que nuestra información y credenciales han sido robadas y posiblemente estén en manos de miles de personas diferentes con malas intenciones.

Afortunadamente, aún cuando perdemos nuestra información, podemos curar esas heridas:

Nota: En esta recopilación no menciono el cambiar la contraseña de tu cuenta porque es algo que siempre debes hacer ante un ataque, es algo de conocimiento general que se ha repetido tanto que no considero necesario tocar ese tema una vez más.

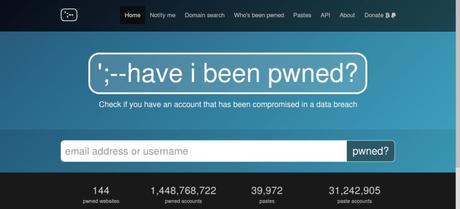

Verificar si tu cuenta ha sido afectada

Have I Been Pwned? Te permite buscar tu correo entre millones de cuentas filtradas.

Have I Been Pwned? Te permite buscar tu correo entre millones de cuentas filtradas.

Saber si tu cuenta ha sido afectada por un ataque masivo a una web es difícil, pues pocas veces se puede tener certeza de la información que ha sido robada; cuando las empresas reconocen haber sido atacadas, suelen solicitar por medio de un mensaje por correo electrónico a los usuarios afectados (si no es que a todos), que reinicien sus contraseñas. Si esta situación no se da, entonces nos toca investigar por nuestra cuenta si hemos sido afectados, afortunadamente existen dos sitios web que se dedican a conseguir estas bases de datos robadas y permiten verificar a los usuarios si su cuenta ha caído en las manos equivocadas.

Estos son Have I Benn Pwned? y He sido hackeado? La primera surge a raíz de la filtración de Adobe en 2012 que obligo a 150 millones de usuarios a restablecer su contraseña, y a día de hoy, Have I Been Pwned? cuenta en su base de datos con más de 1,400 millones de cuentas, incluyendo cuentas de Adobe, Dropbox, Badoo, Tumblr y más.

HeSidoHackeado.com siempre se mantiene actualizado frente a las últimas filtraciones gracias a su motor de rastreo, al estilo de los buscadores como Google o Bing.

HeSidoHackeado.com siempre se mantiene actualizado frente a las últimas filtraciones gracias a su motor de rastreo, al estilo de los buscadores como Google o Bing.

Mientras tanto, He sido hackeado? Es un sitio web español que se diferencia en que la información de las filtraciones se obtiene por medio de un motor de búsqueda, en lugar de tener que hacerse manualmente como Have I Been Pwned?, lo que permite que el sitio web este siempre actualizado.

Ambos sitios web muestran información acerca de que tan comprobada están esas filtraciones, así como las fugas de datos más recientes. Cabe destacar que el hecho de que no aparezcas como uno de los afectados de las filtraciones no quiere decir que te hayas librado, pues siempre puede darse que los atacantes no publiquen la lista completa de cuentas robadas después de un ataque, por lo que sólo debes tomar esto como una guía y no una certeza.

Revisar si algo extraño ocurre en tu cuenta

Después de cada robo de cuentas, toca comprobar si alguien ha podido entrar a tu cuenta antes de que sea demasiado tarde. Afortunadamente, servicios como Facebook, Twitter, Google y Microsoft incluyen información sobre cada inicio de sesión realizado, en caso de que no reconozcas alguno, es oportuno cambiar tu contraseña inmediatamente. A continuación te muestro como verificar esta información:

- Inicia sesión en tu cuenta y haz click en la flecha que aparece en la esquina superior-izquierda de la página

- Haz click en “Configuración“

- Ve a la sección “Seguridad“

- En la parte que dice “Donde iniciaste sesión” haz click en Editar. Esto desplegará un menú con todos los inicios de sesión registrados en todos los dispositivos, mostrando fecha, lugar, navegador y Sistema Operativo utilizado en el inicio de sesión, para Facebook, Messenger, Facebook Mobile y Otros inicios de sesión por medio de tu cuenta de Facebook.

Recuerda que los datos mostrados son aproximados, especialmente la ubicación, por lo que no tienes que entrar en pánico si aparece un inicio de sesión en un lugar cercano a tu ubicación real, aunque por supuesto, la fecha, hora y el tipo de dispositivo son información más fiable, y si no puedes reconocerlos, es necesario que presiones “Finalizar Actividad” y después restablezcas tu contraseña por una mas segura.

En los años recientes, Google ha mejorado su seguridad considerablemente, al mismo tiempo que ha rediseñado todos sus menús y configuraciones para que sean comprensibles para cualquier usuario sin tener que complicarse mucho. Solo sigue estos pasos para ver todos los detalles de seguridad de tu cuenta:

- Haz click en tu imagen de la cuenta y después en “Mi Cuenta“.

- Haz click en el primer panel “Acceso y Seguridad“

- En el menu de la izquierda, haz click en Notificaciones y actividad de dispositivos

Ahí te encontrarás con dos paneles que pueden interesarte:

- Eventos recientes de seguridad: Donde podrás ver los incidentes relacionados a la seguridad de tu cuenta que han sucedido recientemente, como intentos de acceso desconocidos, cambios de contraseña, etc.

- Dispositivos utilizados recientemente: Donde aparecerán todos los dispositivos en los que tienes una sesión iniciada o que han iniciado sesión recientemente. Para mas detalles, haz click en “Revisar dispositivos”.

Para cerrar sesión en algún dispositivo, haz click sobre este y después, en “Acceso a la cuenta” presiona “Eliminar“.

Google cuenta con una gran cantidad de herramientas para proteger y mantener vigilada tu cuenta, así que te recomiendo invertir algo de tiempo en navegar por estos menús, un poco de prevención hoy puede ayudarte a evitar horas de preocupación mañana.

1.- Haz click en la imagen de tu cuenta y ve a “Configuración“.

2.- En la lista de la izquierda, haz click en “Tus datos en Twitter“.

Ahí se mostrará información relacionada al uso de la cuenta, como su fecha de creación y la fecha de los últimos accesos junto a la IP desde donde se ingresó.

Microsoft

1.- Ve a Microsoft.com y haz click en la imagen de tu cuenta, después, click en “Ver Cuenta“.

2.- En la barra superior, haz click en “Seguridad y Privacidad“.

3.- En “Seguridad de la cuenta“, haz click en “Ver mi actividad reciente“.

4.- En la página aparecerán los últimos accesos a la cuenta, y los incidentes de seguridad relacionados, así como la fecha, IP, plataforma y ubicación donde se originaron.

Estos son solo algunos de los servicios más populares, sin embargo, es recomendable que verifiques cuales de los servicios que utilizas cuentan con la posibilidad de revisar los inicios de sesión y la actividad realizada con la cuenta.

Considerar el uso del servicio

Finalmente, es recomendable que investigues los detalles de como ocurrió el robo o filtración de cuentas, y verifiques detalles como la forma en que se guardaban las contraseñas (cifradas o en texto plano), pues incluso si el ataque es muy sofisticado, muchas veces suelen ser provocados por descuidos del mismo personal de las empresas afectadas. Después de investigar los métodos usados para robar las cuentas, también deberías prestar atención a la manera en que reaccionó la empresa (Dar información ambigua o incoherente sobre el ataque suele ser un indicador de que algo va muy mal) y finalmente, decidir si vale la pena seguir aportando tus datos o por el contrario, es mejor prescindir de tal servicio.

¿Qué medidas de seguridad tomas ante estas situaciones? Espero tus comentarios.

Si te ha gustado la entrada, recuerda que puedes seguirme en Google+ y Facebook, y suscribirte a Technodyan para recibir el E-book gratuito “Como mejorar la seguridad en Android” y recibir cada semana los artículos más relevantes. ¡Gracias!