Continuamos con la segunda parte del artículo “Cómo publicar Exchange 2010 con TMG en DMZ”. En la primer parte definimos el escenario a utilizar, vimos requerimientos a nivel de firewall, certificados y configuración de autenticación. En esta entrada vamos a comenzar con los asistentes de configuración, comenzando por la creación del web listener y siguiendo por la publicación de los distintos servicios a utilizar.

En la siguiente figura se ve el escenario planteado en la primer parte:

Creación de Web Listener

Lo primero que vamos a hacer en este punto es configurar un Web Listener con el certificado exportado previamente del servidor de Exchange.

Para esto seguir los pasos a continuación:

1. Hacer clic en Firewall Policy y a la derecha en Toolbox, expandir Network Objets y hacer clic en Web Listeners

2. Hacer clic en New – Web Listener

3. Escribir nombre para el listener, ej: “Exchange 2010 Listener”

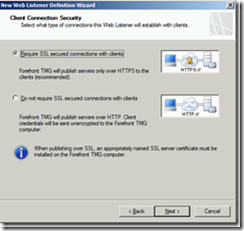

4. En Client Connection Security, seleccionar la opción predeterminada “Require SSL secured connections with clients” y hacer clic en Next

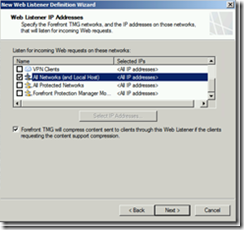

5. En Web Listener IP Addresses, seleccionar “All Networks (and Local Host)” y hacer clic en Next

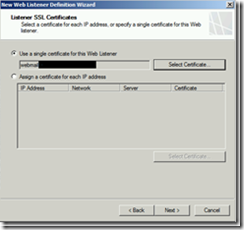

6. En Listener SSL Certificates, hacer clic en Select Certificate y seleccionar el certificado exportado del servidor de Exchange. Hacer clic en Select y luego en Next

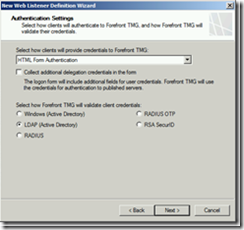

7. En Authentication Settings, seleccionar HTML Form Authentication y en los radio buttons de selección de método de validación de credenciales, hacer clic en LDAP (Active Directory)

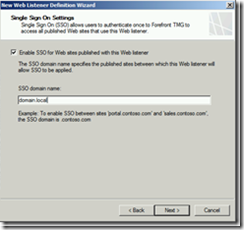

8. En Single Sign On Setting, dejar marcada la opción de “Enable SSO for web sites published with this web listener” y escribir el nombre FQDN del dominio en “SSO domain name”

9. Hacer clic en Next y Finish para finalizar con el asistente.

Publicación de servicios web

A partir de este momento podemos proceder con la publicación de los servicios.

El primer servicio que vamos a publicar es el de OWA, para esto seguir los pasos a continuación:

1. En Firewall Policy, hacer clic derecho y seleccionar New – Exchange Web Client Access Publishing Rule…

2. En nombre de la regla escribir algo descriptivo, ejemplo Exchange 2010 – OWA y hacer clic en Next

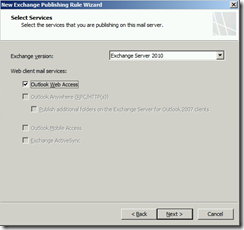

3. En Exchange Version, seleccionar Exchange Server 2010 y marcar la opción de Outlook Web Access, hacer clic en Next

4. Seleccionar Publish a single Web site or load balancer y hacer clic en Next

5. En Server Connection Security, dejar la opción predeterminada y hacer clic en Next

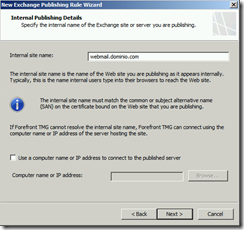

6. En la ventana de Internal Publishing Details, ingresar en Internal site name el nombre que se utilizaría para llegar al servidor de Exchange. Este nombre debe estar incluido en el certificado. Una opción muy común es la de utilizar el archivo Hosts para poner el mismo nombre externo resolviéndose a la IP privada del servidor de Exchange. Ej: webmail.dominio.com

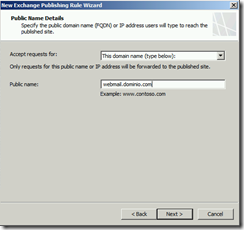

7. En Public Name Details, dejar seleccionada la opción de “This domain name (type below):” y en public name escribir el nombre tal cual se usaría desde afuera, ej: webmail.dominio.com (este registro debe existir en el DNS externo).

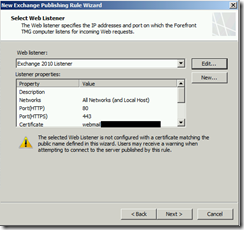

8. En Select Web Listener, seleccionar el Web Listener que creamos en un punto anterior y hacer clic en Edit

9. En el tab de Connections marcar las siguientes opciones:

- Enable HTTP connections on port: 80

- Redirect all traffic from HTTP to HTTPS

10. Hacer clic en Ok y hacer Next

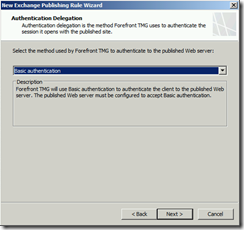

11. En Authentication Delegation, seleccionar la opción de Basic Authentication. De este modo es como el TMG va a delegar la autenticación, para que esto funcione correctamente, la configuración de OWA y ECP en Exchange 2010 deben tener la opción de Forms deshabilitada y la autenticación básica habilitada.

12. En User Sets, dejar la opción de todos los usuarios autenticados y hacer clic en Next y Finish.

13. Repetir el procedimiento desde el punto número 2 para los siguientes servicios (seleccionando en el punto 3 el servicio correspondiente):

- Exchange ActiveSync

- Outlook Anywhere

Por último nos está faltando la regla de Autodiscover, no hay un wizard para esta por lo que vamos a copiar la de OWA y posteriormente modificar algunas de las opciones:

1. Hacer clic derecho – Copy sobre la regla de OWA

2. Modificar el nombre de la regla a por ejemplo: Exchange 2010 – Autodiscover

3. Ir a las propiedades de la regla y modificar lo siguiente:

- Authentication Delegation: “No delegation, but client may authenticate directly”

- Paths: /Autodiscover/*

- Users: All Users

- Public Name: Autodiscover.dominio.com

En cualquiera de los casos, dentro de las propiedades de la regla tienen un botón abajo a la izquierda que se llama “Test Rule”, esto nos viene muy bien para validar el funcionamiento.

No es algo inusual en cuanto al acceso a OWA que hayan usuarios que no puedan ingresar porque olvidan que la url comienza por HTTPS o que al final tienen que poner /OWA, por lo que vamos a generar la siguiente regla de redirección:

1. Hacer clic derecho – Copy sobre la regla de OWA

2. Renombrar a por ejemplo – Exchange 2010 – Redirección OWA

3. Ir a las propiedades de la regla y modificar lo siguiente:

- Action: Deny – Seleccionar Redirect HTTP requests to this Web page: (ingresar la url completa de OWA, Ej: https://webmail.dominio.com/owa

- Paths: / (debe quedar solo esto)

- Bridging: Redirect request to SSL port: 443

- Users: All Users

- Authentication Delegation: No delegation, but client may authenticate directly

4. Mover el orden de las reglas para que la de redirección tenga mayor prioridad que la de OWA.

Finalmente tenemos todos los servicios publicados, en consola tendríamos que tener 5 reglas, siendo 4 para servicios y una para redirección. Si bien existen varias formas de generar la publicación de servicios de Exchange, por ejemplo utilizando una granja de servidores o TMG en array, en líneas generales el procedimiento acá detallado podría adaptarse a cualquier escenario específico con muy pocas modificaciones.

Por más info sobre publicación de Exchange 2010 les dejo el siguiente artículo: http://www.microsoft.com/en-us/download/details.aspx?id=8946