En la actualidad, existen una infinidad de amenazas en forma de incidentes que afectan a la seguridad de las organizaciones que defienden el porvenir de su negocio, desde la perspectiva de una empresa, o la protección de la seguridad nacional del país, hablando desde el punto de vista de agencias de inteligencia o Fuerzas y Cuerpos de Seguridad del Estado (FCSE).

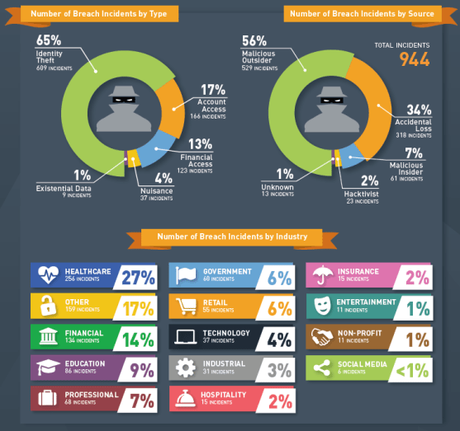

Según Breach Level Index, en la primera mitad del 2018 se produjeron 944 incidentes relacionados con lo que se conoce como Data Breach, el cuál, será explicado más adelante. Dichos incidentes pueden ser filtrados en función del tipo, fuente e industria, tal como se puede ver en el gráfico de abajo.

Si se presta atención al filtrado de incidentes por tipo, se descubren 5 grupos categorizados por tipo de Data Breach, siendo el robo de identidad el incidente más frecuente con un 65%. El segundo tipo es el acceso a cuentas con un 17%, seguido con un 13% con acceso a datos financieros. El 4% de incidentes estaban dirigidos a la disrupción de negocio y por último, un 1% relacionado a datos existenciales. Los incidentes en función de su fuente estan categorizados por Intrusos Externos con un total de 56% de incidentes, Perdida Accidental con un 34%, Intrusos Internos con un 7%, un 2% de incidentes relacionados a Hacktivistas y un 1% desconocido. El TOP-3 de las industrias más afectadas por este tipo de incidentes fueron la asistencia médica con un 27%, servicios financieros con un 1 % y educación con un 9%.

En este punto, se puede definir Data Breach como una intrusión en un sistema con información confidencial y/o sin la autorización del dueño, aprovechandose de una vulnerabilidad conocida o no, con el fin de controlar el propio sistema o pivotar a otros equipos de la red.

Otro término relacionado es Data Leak, el cuál, se define como una fuga de información expuesta y públicada.

La gran diferencia entre Data Breach / Data Leak radica en que el primero es un incidente que compromete un sistema, mientras que el segundo es el resultado del primero en el que se publican en Internet los datos comprometidos en fuentes de acceso públicas o Deepweb (generalmente en webs o foros especializados).

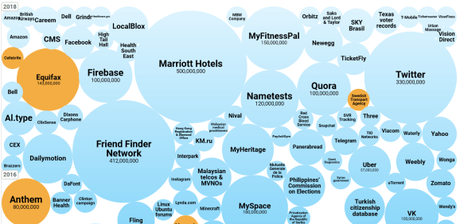

Un mapa global sobre Data Breaches y Data Leaks producidas en 2018 pueden verse en la imagen de abajo.

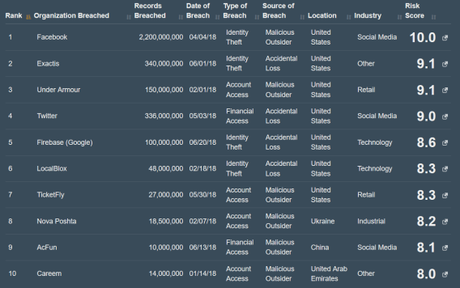

En la tabla de abajo se puede ver el TOP-10 de Data Leaks filtrados por el número total de registros afectados, siendo Facebook, Exactis y Twitter los que encabezan la lista. Entre la información que se puede detectar se encuentra la fecha de la publicación del Leak, el tipo de incidente, su fuente, la industria a la que pertenece y una puntuación que refleja el riesgo asociado del incidente.

¿Que tipos de Data Leaks se han producido?

Entre los Data Leaks mas conocidos destacan:

- LinkedIn. En este Data Leak se filtraron un total de 157 millones de registros relacionados a correos electrónicos y contraseñas de acceso el 1 de junio del 2016, habiéndose producido el Data Breach el 1 de diciembre de 2011. Este Data Leak tiene una dimensión de 21,1 GB.

Fuente: https://hacked-emails.com/leak/b590cc3beab8897b2e2f/linkedin-com/

- Dropbox. Credenciales de acceso de esta aplicación de comparticion de información fue filtrada el 1 de septiembre de 2016, habiéndose producido el Data Breach el 1 de julio de 2012. Este Data Leak tiene una dimensión de 4,7 GB con un total de 68,4 millones de registros.

Fuente: https://hacked-emails.com/leak/77803b44ce90118748ae/dropbox-com/

- Badoo . Esta red social de citas tuvo un Data Breach el 1 de mayo de 2016, filtrádose información relacionada a los perfiles de los usuarios el 1 de julio de 2016. Este Data Leak tiene una dimensión de 15,2 GB con un total de 111,6 millones registros.

Fuente: https://hacked-emails.com/leak/930168c9f9dd870dea7f/badoo-com/

- Facebook. En abril de 2018, se produjo uno de los Data Leaks más mediáticos, al reconocer Facebook que había sido comprometida información pública de los perfiles de sus usuarios, con un total de 2,2 billones de registros.

Fuente: https://thehackernews.com/2018/04/facebook-data-privacy.html

TOP-10 de Data Leaks de 2018. Imagen obtenida de Breach Level Index

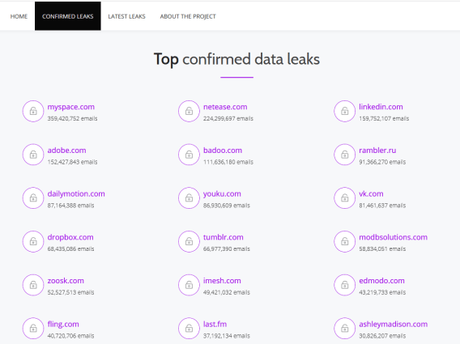

Data Leaks confirmados ordenados por máximo de registros expuestos. Imagen obtenida de hacked-emails.com

¿Que información puede contener un Data Leak?

Entre la información que se puede encontrar dentro de un Data Leak destacan principalmente las credenciales de usuarios compuestos por correo electrónico y contraseña en claro o cifrada con hash. Otra información que puede detectarse en algunos Data Leaks son: nombre y apellidos de personas, sexo, nombre de usuario, número de tarjeta de crédito, fecha de nacimiento, dirección y código postal, entre otros.

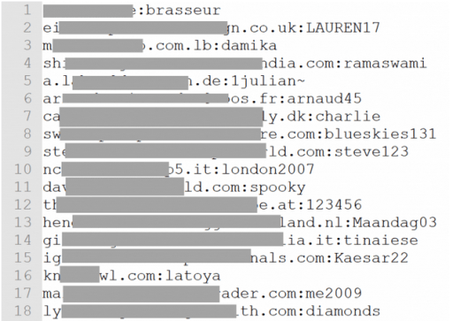

Un ejemplo del contenido de uno de los Data Leaks, totalmente anonimizados, puede verse en la imagen de abajo.

Muestra anonimizada del Leak de Exploit.in

Conociendo los datos que se pueden recopilar de los Data Leaks, podría ser posible realizar una investigación sobre un perfil concreto partiendo de un correo electrónico o nombre y apellidos de una persona. Esta información puede ser utilizada por criminales para realizar ataques de Spear Phishing o cualquier otra técnica de Ingeniería Social.

¿Es ilegal la posesión de un Data Leak?

Con todos los datos que pueden ser detectados dentro de un Data Leak, es comprensible pensar que su posesión sería ilegal, debido al almacenamiento de material personal, pero en cambio, su almacenamiento no es ilegal. Esto último hay que puntualizarlo, ya que poseerlo no es ilegal pero tanto su distribución/divulgación como el uso de las credenciales o cualquier otro dato presente sin el consentimiento escrito del dueño sí que se consideraía ilegal.

¿Cómo protegerse contra los Data Leaks?

La principal medida de seguridad sería cifrar aquella información de los usuarios que pudiera ser sensible y personal alojada en la base de datos.

Otra medida es que los usuarios no compartan datos reales suyos en el momento de registrarse en cualquier plataforma sino es estrictamente necesario.

Otra forma muy simple y eficaz de protegerse contra los Data Leaks , sería utilizar diferentes contraseñas para cada tipo de plataforma. De esta manera, si un usuario tiene la mala suerte de estar presente en un Data Leak, cualquier cuenta registrada en otras plataformas, no se verían afectadas. Si se desea añadir una medida de seguridad más, se podría configurar un segundo factor de autenticación (2FA), con el fin de tener otra barrera de seguridad, que poniendose en el peor de los casos, el atacante dispondría de la contraseña de acceso pero no del token del 2FA.

¿Cómo protegerse contra los Data Breaches?

Referente a las principales medidas de protección frente a los Data Breaches, sería recomendable tener actualizados, en la medida de lo posible, los sistemas frente a vulnerabilidades conocidas o recientes. Otra de las medidas es detectar que servicios están en ejecución en los sistemas y que información comparten, además de comprobar posibles malas configuraciones.