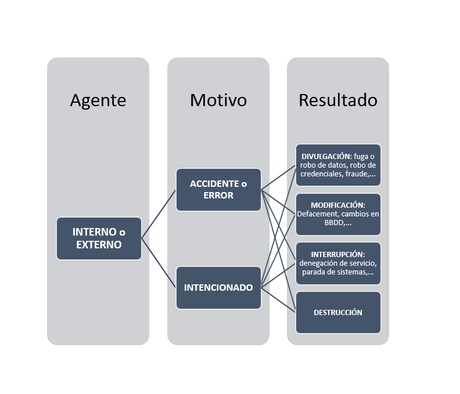

Tenemos fijación con las amenazas externas. Siempre pensamos que si quieren atacar a nuestra empresa, tiene que ser alguien de fuera. ¡Craso error! Los incidentes de seguridad provocados, con o sin mala intención, desde el interior son tan frecuentes y dañinos como los externos.

Malware instalado por empleados descuidados, robo de credenciales, fuga de datos, sabotaje, espionaje y abuso de privilegios son algunos de los incidentes que tienen su origen en el interior de la empresa.

Veamos cómo se producen este tipo de incidentes mientras escuchamos unas canciones de los Beatles muy «evocadoras».

♫Here, there and everywhere♫

Algunos empleados, incluso los jefes pueden suponer, sin saberlo, una amenaza interna. Los incidentes provocados por descuidos o desconocimiento, en gran parte pueden solventarse con formación y supervisión.

¿A quién no le haya pasado que tire la primera piedra? Por ejemplo, cuando borramos datos sin querer o los enviamos a terceros equivocados; o cuando algún café cae sobre un equipo que, mojado, deja de funcionar. En estos casos el error humano puede tener consecuencias nefastas, sin la intervención de ningún atacante externo. También echamos tierra sobre nuestro tejado cuando alguien, sin querer, se va de la lengua o en los casos que salen en las noticias de informes con datos confidenciales hallados en la basura.

En estos casos la concienciación va a ser de gran ayuda. Siendo conscientes de lo que debemos evitar, pondremos más cuidado para que no ocurran estos accidentes.

♫With a little help from my friends♫

En otros casos sí intervienen terceros externos que aprovechan nuestra ignorancia y buena disposición. Hablamos de los ataques de ingeniería social. Son los casos del phishing, whaling y otros fraudes que tienen como resultado el robo de credenciales de acceso, datos bancarios o la instalación de malware que puede abrir la puerta a otros ataques posteriores. A pesar de la formación y concienciación, el atacante intentará utilizar las debilidades de la naturaleza humana para engañarnos y conseguir sus objetivos.

Estos ataques no dejan de crecer y sofisticarse, suplantando a alguien de confianza y personalizando sus engaños para hacerlos más creíbles. Para el que ataca es un medio fácil, barato y no deja huella. ¡No hay que bajar la guardia!

♫Bad boy♫

También intervienen terceros externos cuando «compran» las voluntades de empleados poco éticos y les convencen para que realicen cualquier tipo de actividad ilegal:

- que instalen software espía u otro malware;

- que les vendan secretos de empresa;

- o que sirvan de muleros para blanquear dinero.

Los empleados y exempleados descontentos son una fuente de amenazas internas que, si tienen o conservan credenciales de acceso a los sistemas, pueden abusar de sus privilegios para dejar inactivos los sistemas, cambiar su aspecto, lanzar mensajes nocivos en redes sociales, llevarse o destruir datos, etc. Los efectos de estos ataques son devastadores, con pérdidas de imagen y de ingresos que pueden poner a riesgo la continuidad del negocio.

♫We can work-it out♫

La primera medida que hay que tomar es la concienciación —o la alfabetización— en seguridad, con prácticas de situación como las que se proponen en el kit de concienciación. Así podremos evitar «accidentes» y reconocer los ataques de ingeniería social. Estaremos preparados también para identificar actitudes sospechosas en el correo electrónico o en el entorno de oficina.

También podemos entrenarnos en identificar situaciones arriesgadas con un «serious game»: Hackend. Jugando, jugando… ayudarás a Max, un empresario, a descubrir quién es el atacante en nueve incidentes de seguridad que ocurren en su negocio.

Por otra parte, la supervisión y monitorización son claves para detectar actividades que se salgan de lo normal, como accesos en horarios no habituales o accesos a sistemas de usuarios que realizan cambios o actividades no esperados. Estas son señales de que podemos estar sufriendo un ataque. Para ello tendremos que:

- revisar periódicamente cuentas y privilegios de acceso;

- revisar y aplicar los procedimientos para dar de alta y revocar cuentas con privilegios;

- revisar las reglas de los cortafuegos que filtran el tráfico hacia y desde nuestros sistemas;

- y vigilar las entradas y salidas (registros o logs) a nuestros sistemas y aplicaciones, en particular los movimientos de los usuarios con más privilegios.

Un caso particular de supervisión es la detección de compras fraudulentas en tiendas online en las que la vigilancia de los pedidos es la clave para evitar males mayores.

Vigilar quién entra y quién sale y si se llevan o no información, es decir vigilar el perímetro de la muralla, se hace cada vez más difícil pues el perímetro se desvanece con las aplicaciones en la nube, la movilidad, el teletrabajo y la extendida costumbre de traer nuestros propios dispositivos a la oficina (BYOD, del inglés Bring Your Own Device).

Si se permiten estas prácticas en la empresa, se debe mantener por todos los medios posibles (cifrado, gestión de dispositivos, doble autenticación, acceso mediante VPN…) el control sobre los datos y los accesos desde todo tipo de dispositivos y aplicaciones. Para ello es importante definir, aplicar y vigilar el cumplimiento de las políticas que regulen el uso de estos dispositivos y aplicaciones.

Por último, y por si detectamos un ataque, tendremos que entrenarnos a responder de forma que los daños sean los mínimos. Puedes practicar a responder a los cinco incidentes más comunes con este Juego de Rol.

♫Don´t let me down♫

Para evitar los daños de los ataques procedentes del interior tenemos que:

- conocer los accidentes e incidentes posibles, cómo ocurren y quién participa;

- entrenarnos para evitarlos y para detectar engaños;

- prepararnos para reconocer actividades sospechosas en nuestros sistemas y aplicaciones;

- supervisar y vigilar el perímetro y, con más motivo, si se ha «desvanecido»;

- organizar y probar la respuesta a incidentes.

Estas mismas medidas también son útiles para evitar los daños de los ataques que proceden del exterior pues como hemos visto sólo los separa una delgada línea roja, y en muchas ocasiones los atacantes «externos» se apoyan en ayudantes «internos» para perpetrar sus ataques. ¡Qué no te pillen desprevenido!

Fuente: Incibe