Ya hace un tiempo, escribí en este espacio acerca de las contraseñas y cómo hacerlas seguras. También he explicado cómo utilizar un gestor de contraseñas, en concreto el KeePass. Sin embargo, hoy vengo a desmontar (un poco) el maravilloso mundo que hemos conseguido creando contraseñas seguras y todas únicas.

La inseguridad de la contraseña tradicional

Los expertos de seguridad no dejan de advertirnos: Las contraseñas son por naturaleza inseguras. Si, sé que se te acaba de romper el mundo, que piensas que todo el trabajo que has hecho hasta ahora (porque tras leer mis artículos tienes contraseñas seguras y únicas que manejas no KeePass, ¿verdad?), no ha servido de nada.

La explicación de todo ésto es muy simple. La mayoría de las veces que te roban una contraseña, no es por ataques de fuerza bruta (prueba y error), en cuyo caso sería útil la contraseña compleja. Lo normal hoy en día es que los robos se producen por ataques de phishing, sniffing u otros medios.

Así pues, dado que los atacantes consiguen directamente la contraseña en texto plano (sin cifrar), no sirve de nada que sea muy compleja, pues es como si se la hubieras dado directamente. Para hacer más segura las cuentas lo que hay que usar es un segundo factor de autenticación.

Algo que sé, algo que tengo, algo que soy

Hay tres formas de autenticar tu identidad. La primera consiste en proporcionar algo que sabes. Básicamente consiste en proporcionar la contraseña, que no en vano, en inglés (y francés), es password (palabra de paso). El problema es que es relativamente fácil, como hemos, visto que otro también sepa la contraseña. Por eso no es un sistema fiable.

La segunda forma es la que más se está utilizando hoy en día: algo que tengo. Consiste en utilizar un objeto que sólo tú tienes para garantizar que eres tú. El smartphone o el DNI electrónico son los más comunes. Lo que hacemos es instalar una aplicación en el smartphone en la cual indicamos que somos nosotros en el momento de la conexión, ya sea tocando la pantalla, o proporcionando un código dado por la app. Veremos después ejemplos.

La tercera es, a priori, la más segura, pero también la más intrusiva e incómoda de utilizar. Algo que soy implica utilizar factores biométricos. Mediante la identificación de alguna parte de tu cuerpo (huella dactilar, iris, reconocimiento facial…), se garantiza que tú eres la persona que intenta acceder y no otro. El problema de estos medios es que son más caros de implementar, a la par que más intrusivos (el escáner de iris implica tener que apuntar una cámara o sensor directamente al ojo).

Dos factores son la clave

Pero ninguno de éstos factores son seguros 100%. Los factores biométricos, a priori los más seguros, se pueden robar o burlar. El reconocimiento facial es engañado por una foto simple de la persona (y las redes sociales están llenas de ellas). La huella dactilar se puede obtener de ciertos objetos que se toquen, como un vaso, o, incluso, robarla mediante una fotografía de la mano. Los escáner de iris son demasiado caros, por lo que aún no se implementan en los dispositivos de consumo.

Similar pasa con los otros dos tipos de autenticación. Bien es sabida la posibilidad de robos de contraseñas, tal como expliqué al principio. Y ‘algo que tengo’ puede ser robado igualmente: si te roban el móvil o el DNI.

Por éste motivo, la clave de las seguridad consiste en implementar dos sistemas de autenticación de forma complementaria, no mediante dos alternativas. Las elegidas, a día de hoy, por ser las más fáciles y baratas de implementar, son ‘algo que sé’ (contraseña) y ‘algo que tengo’ (generalmente el smartphone).

Y realmente la seguridad aumenta de forma más que considerable utilizando ambos. Pueden robarte la contraseña, de acuerdo, pero es más difícil que te roben la contraseña al tiempo que el smartphone.

Desgraciadamente, al igual que se puede entrar en páginas web que tienen diseños más propios de los 90, aún cuando siguen vivas, muchas webs y servicios no ofrecen la posibilidad de activar el segundo factor de autenticación. Y los que lo ofrecen, lo hacen de forma oculta, y no es fácil acertar a activarlo.

Opciones para la utilizar el segundo factor de autenticación

Opciones existen muchas. La más utilizada, creo que es la aplicación Google Authenticator, ya que es la solución de Google para sus propias cuentas. Ésta aplicación se puede utilizar en múltiples servicios, no solo en la cuenta y servicios de Google: Outlook (antiguo Hotmail), Github, Dropbox, Amazon…

Google Authenticator lo que hace es generar códigos de 6 cifras semi-aleatorios, que caducan cada minuto. Tras introducir la contraseña, si tienes activada la autenticación en dos pasos, te pide dicho código. Los código se generan en base a un token inicial junto con la hora (resumiendo mucho el proceso), de forma que, aunque no tengas conexión en el dispositivo, se siguen generando códigos y se sigue pudiendo acceder con otros dispositivos.

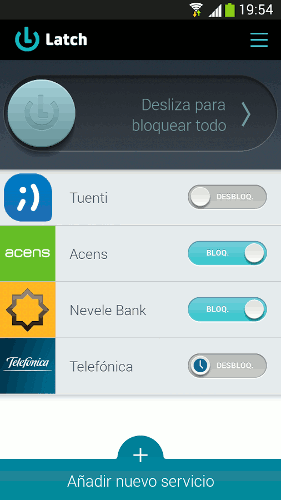

Otra opción es Latch. Se trata de una aplicación desarrollada por ElevenPaths, una empresa española dedicada a la seguridad informática que es filial de telefónica. En ella trabaja el conocido hacker Chema Alonso que es posible que te suene de verle en la televisión, periódicos, radio…

Lo que hace Latch es un concepto totalmente distinto de la anterior. Latch en inglés significa pestillo. Y eso hace: implementa un “pestillo virtual” con el cual bloqueas tu cuenta. De ésta forma, con tocar un botón en la pantalla, abres o cierras la cuenta. Y no solo eso: si alguien introduce el usuario y contraseña correctos en la web, te sale una notificación del smartphone indicándote, ya esté la cuenta cerrada o abierta (aunque se puede quitar esta notificación no es recomendable).

Ésta es una gran ventaja respecto a Google Authenticator, ya que sabrás al momento si alguien ha averiguado nuestro primer factor y podremos cambiarlo. Si ésto pasara tras cambiarlo varias veces, debes plantearte si el equipo o dispositivo que usas en tu cuenta está comprometido y te roban la contraseña de esa forma.

El problema de Latch, viene dado porque no muchos servicios lo implementan. Aunque tiene una API pública que cualquier desarrollador puede utilizar en sus desarrollos. Sin ir más lejos, éste blog está totalmente securizado con Latch.

Espero que este artículo os haya ayudado a conocer mejor qué es el segundo factor de autenticación y sus opciones. ¿Lo conocías ya? Creo que es muy posible que sí, pero, ¿lo usabas? Eso ya es más difícil que lo hicieras, ¿a que empezarás a utilizarlo ahora?

El artículo El segundo factor de autenticación apareció por primera vez en Instinto Binario.