Se explican algunos métodos disponibles para realizar saltos a una dirección de mémoria donde reside un shellcode. También se explica el uso basico de memdump y msfpescan.

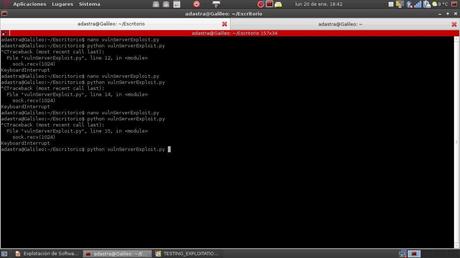

vulnServerExploit.py: https://github.com/Adastra-thw/ExploitSerie/blob/master/vulnServerExploit.py

Repositorio GIT de la serie:

https://github.com/Adastra-thw/ExploitSerie.git

Explotación de Software Parte 24 – Salto y Ejecución de Shellcodes

Se necesita JavaScript para reproducir Explotación de Software Parte 24 – Salto y Ejecución de Shellcodes.