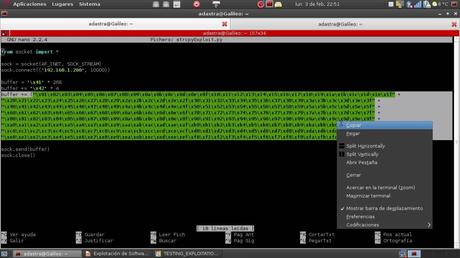

Uso de mona.py para la generación de un array con todos los posibles caracteres que se pueden incluir en un shellcode.

Posteriormente, se identifican y remueven todos aquellos caracteres que alteren el array.

exploitMinishare2.py: https://github.com/Adastra-thw/ExploitSerie/blob/master/exploitMinishare2.py

Server-Strcpy.exe: https://github.com/Adastra-thw/ExploitSerie/blob/master/Server-Strcpy.exe

strcpyExploit.py: https://github.com/Adastra-thw/ExploitSerie/blob/master/strcpyExploit.py

Repositorio GIT de la serie:

https://github.com/Adastra-thw/ExploitSerie.git

Explotación de Software Parte 29 – Identificando Bad Characters en Shellcodes

Se necesita JavaScript para reproducir Explotación de Software Parte 29 – Identificando Bad Characters en Shellcodes.