El agujero de seguridad, que le da la posibilidad a Flashback de convertir a nuestra Mac en un “bot” para un “Botnet” (una red de computadoras utilizadas por otras entidades en ataques a websites), es un presente en Java de Oracle, no en Mac OS. Y desde Lion, Java ya no se encuentra presente en la Mac. Aún así, si tienen, por algún motivo, Java instalado, podrían estar infectados. Hoy, veremos cómo diagnosticar nuestra Mac, limpiarla, y actualizarla para cerrar este agujero de seguridad.

El agujero de seguridad, que le da la posibilidad a Flashback de convertir a nuestra Mac en un “bot” para un “Botnet” (una red de computadoras utilizadas por otras entidades en ataques a websites), es un presente en Java de Oracle, no en Mac OS. Y desde Lion, Java ya no se encuentra presente en la Mac. Aún así, si tienen, por algún motivo, Java instalado, podrían estar infectados. Hoy, veremos cómo diagnosticar nuestra Mac, limpiarla, y actualizarla para cerrar este agujero de seguridad. Paso 1: Identificar a Backdoor.Flashback.39

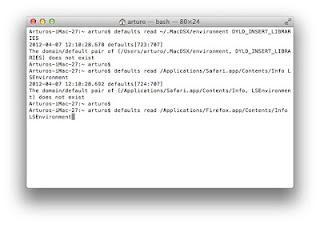

Modo 1: Este es un modo de revisión local. Para ello abrimos Terminal (desde spotlight, escribimos terminal) Una vez aquí, copiamos cada una de estas líneas individualmente, presionando Enter tras copiar una:

Una vez aquí, copiamos cada una de estas líneas individualmente, presionando Enter tras copiar una:defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

defaults read /Applications/Safari.app/Contents/Info LSEnvironmentdefaults read /Applications/Firefox.app/Contents/Info LSEnvironmentSi Terminal nos devuelve texto como:

The domain/default pair of (/Users/arturo/.MacOSX/environment, DYLD_INSERT_LIBRARIES) does not exist.

The domain/default pair of (/Applications/Safari.app/Contents/Info, LSEnvironment) does not exist.

Significa que no estamos aún infectados.

Modo 2:

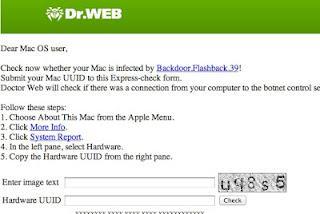

Modo 2: Para estar completamente seguros, podemos usar la herramienta de Dr. Web, la firma rusa que ha estado monitoreando el crecimiento de Flashback. Básicamente ponemos el captcha, y luego nuestro Hardware UUID (desde el Menú Manzana / Mas información / Reporte de Sistema / Hardware y copiamos el número que aparece bajo Hardware UUID).

Para estar completamente seguros, podemos usar la herramienta de Dr. Web, la firma rusa que ha estado monitoreando el crecimiento de Flashback. Básicamente ponemos el captcha, y luego nuestro Hardware UUID (desde el Menú Manzana / Mas información / Reporte de Sistema / Hardware y copiamos el número que aparece bajo Hardware UUID). Lo que hará este servicio, es revisar, en su base de datos, si hemos sido infectados por el Backdoor.Flashback.39; es decir, si nuestra Mac pertenece al Botnet. Si aparece que no hay “información de la infección”, significa que probablemente, no estemos infectados. Y esta información, en conjunto con la del modo 1, significa que estamos libres de malware, y no tenemos que seguir el paso 2, pasándonos al paso 3.

De lo contrario, si recibieron resultados positivos en el Modo 1 y Modo 2, entonces significa que es hora de limpiar nuestra Mac.

Paso 2: Limpiar la Mac

El proceso de limpieza es algo extenso, pero si lo siguen paso a paso, eliminarán a Flashback. Y una vez hecho esto, podremos actualizar para evitar que suceda en el futuro. Estas instrucciones provienen de F-Secure:- Ejecutar, en el Terminaldefaults read /Applications/Safari.app/Contents/Info LSEnvironment

- Tomar nota de los valores, DYLD_INSERT_LIBRARIES

- Proceder al paso 8 si obtuvieron lo siguiente: “The domain/default pair of (/Applications/Safari.app/Contents/Info, LSEnvironment) does not exist”

- De lo contrario, ejecutar lo siguiente en Terminal (copiar, pegar y Enter):grep -a -o ‘__ldpath__[ -~]*’ %camino_obtenido_en_paso2%

- Tomar nota del valor después de ”__ldpath__”

- Ejecutar el siguiente comando en el Terminal (pero primero asegurarse que haya una sola entrada, la del paso 2): sudo defaults delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist

- Eliminar todos los archivos obtenidos en el paso 2 y 5:

- Ejecutar en Terminal:defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

- Tomar nota de los resultados. Si su sistema ya está limpio, obtendrán: “The domain/default pair of (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) does not exist”

- De lo contrario, ejecutar: grep -a -o ‘__ldpath__[ -~]*’ %camino_obtenido_en_paso9%

- Tomar nota del valor después de ”__ldpath__”

- Ejecutar en Terminal: defaults delete ~/.MacOSX/environment DYLD_INSERT_LIBRARIES launchctl unsetenv DYLD_INSERT_LIBRARIES

- Finalmente, eliminar los archivos obtenidos en los pasos 9 y 11.

- Ejecutar en Terminal:ls -lA ~/Library/LaunchAgents/

- Tomar nota del archivo. Proceder sólo cuando haya un archivo. De lo contrario, contactar con el servicio de F-Secure.

- Ejecutar el siguiente comando en Terminal: defaults read ~/Library/LaunchAgents/%filename_obtained_in_step15% ProgramArguments

- Tomar nota del camino. Si el archivo no empieza con un “.”, entonces podrían no estar infectados con esta variante

- Eliminar los archivos obtenidos en los pasos 15 y 17.

Paso 3: Actualizar la Mac

Una vez eliminado el virus, o si nunca lo tuvieron, es hora de proceder al Menú / Software Update (Actualización de Sistema), y descargar Java fo OS X 2012-002, que finalmente pone cierre a este agujero de seguridad.

Una vez eliminado el virus, o si nunca lo tuvieron, es hora de proceder al Menú / Software Update (Actualización de Sistema), y descargar Java fo OS X 2012-002, que finalmente pone cierre a este agujero de seguridad.