¿Qué es el Ransomware?

Definición

Para dar una definición de ransomware vamos a referirnos a la definición dada por Wikipedia: "Es un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción" (Wikipedia, 2016)

Cabe destacar que los ransomware siempre se presentan de una forma engañosa, tratando de parecer que son algo totalmente distinto a lo que realmente son, para tratar de obtener dinero de la máxima cantidad posible de gente que pique en la estafa. Por regla general, todos los ransomwares restringen tu sistema para que no puedas instalar o desinstalar ningún programa, así evitan que instales antivirus o que intentes eliminar el malware. Para engañar más fácilmente al usuario, puede tomar datos del usuario como el nombre, el proveedor de internet, o la IP.

Orígenes

El origen de este tipo de amenaza se remonta al año 1989, cuando vio la luz el que es considerado el primer ransomware, conocido como AIDS o PC Cyborg. El creador de este software es Joseph Popp. AIDS se encargaba de ocultar archivos y cifrar sus nombres, sin alterar su contenido, para después mostrar un mensaje avisando se tenía que realizar un pago de 189$ a PC Cyborg Corporation, para renovar una licencia y poder utilizar estos archivos de nuevo. El principal talón de Aquíles de este software fue que utilizaba criptografía simétrica, con lo que las autoridades pudieron revertir el proceso y dieron con el creador.

Después, en 1996, se pensó que una forma de mejorar este tipo de ataques era utilizando criptografía de clave pública. Adam L. Young y Moti Yung demostraron que AIDS era ineficaz puesto que utilizaba criptografía simétrica y, por tanto, la clave de descifrado no era demasiado difícil de obtener de su código. Young y Yun realizaron un experimento de esta nueva idea en un Macintosh SE/30 que usaba RSA y TEA para realizar una encriptación híbrida de los datos. Al utilizar claves públicas, el virus solo tenía la clave de cifrado; la otra clave estaba en posesión del atacante y no podía ser obtenida por el infectado, a menos que pagara el precio. Este tipo de software malicioso empezaron a conocerse como cryptovirus o cryptotrojan en el campo de la criptovirología.

En el año 2005 se comenzó a ver un aumento de este tipo de prácticas de extorsión. A mediados de 2006 empezaron a aflorar ransomware como Gpcode, Archiveus, Krotten, Cryzip o MayArchive, que utilizaban RSA con tamaños de clave cada vez mayores. Por ejemplo, Gpcode.AG, en junio de 2006, fue cifrado con una clave pública de 660 bits. En junio de 2008, una variante conocida como Gpcode.AK utilizaba 1024 bits, con el consiguiente quebradero de cabeza que daba para intentar romper la clave.

Más tarde, en el 2013, hubo un nuevo repunte de este tipo de malware con la propagación de CryptoLocker, que utilizaba Bitcoin para obtener beneficios. En diciembre de ese mismo año, ZDNet estimó, en base a información de transacciones Bitcoin entre 15 de octubre y el 18 de diciembre, que se habían adquirido aproximadamente 27 millones de dólares de los usuarios infectados. Este modo de operar fue copiado por otros malwares similares como cryptoloker 2.0 o CryptoDenfese.

Causas, prevención, y soluciones de la infección

La infección del dispositivo se lleva a cabo de un modo idéntico al de los troyanos. El software malicioso está oculto dentro de algo que tiene una apariencia inofensiva o apetecible para el usuario, tal como un adjunto en un correo electrónico, un instalador de un software normal o en cualquier otro lugar parecido. Una vez el dispositivo está infectado, el ransomware se encarga de cifrar datos (si la versión y variante del software lo hace) y muestra una ventana donde informa de algún evento que termina con la petición de un pago para "liberar" nuestro dispositivo.

Debido a la naturaleza de la infección, la prevención más inmediata es la precaución del usuario a la hora de instalar o abrir archivos de los cuales no conoce el origen.

Otra medida que puede llevar a cabo el usuario, aunque ésta se podría extender de manera general a casi cualquier otro tipo de malware, es el de tener copias de respaldo de nuestros datos importantes. Hay empresas dedicadas a la seguridad que ofrecen soluciones a equipos infectados por ransomware, pero dependiendo del ransomware que se esté utilizando, estas soluciones pueden no ser 100% efectivas. Algunos antivirus detectan el malware en fases tempranas y pueden llegar a eliminarlo antes de que encripten nuestros datos.

De acuerdo a lo anterior, la empresa de seguridad Panda Security expone las siguientes recomendaciones para evitar el contagio de ransomware:

- Mantener nuestro sistema operativo actualizado para evitar fallos de seguridad.

- Tener instalado un buen producto antivirus y mantenerlo actualizado.

- No abrir correos electrónicos o archivos con remitentes desconocidos.

- Evitar navegar por páginas no seguras o con contenido no verificado.

Funcionamiento de un ransomware

Este tipo de ataques están basados en un protocolo que consta de tres pasos, los cuales se utilizan desde los tiempos de Young y Yung. El ataque es llamado extorsión criptoviral.

1º paso: El atacante genera un par de claves y coloca la clave pública generada en el software malicioso que va a utilizar, liberando posteriormente el malware para que infecte a las victimcas.

2º paso: Una vez el dispositivo está infectado, el malware genera una clave simétrica aleatoria y encripta los datos de la víctima con ella, dejándolos inaccesibles. En este proceso de creación de la clave simétrica se utiliza la clave pública para cifrar la simétrica. Esto se conoce como cifrado híbrido y se traduce en un pequeño texto cifrado asimétrico, así como el texto cifrado simétrico de los datos de la víctima. Finalmente se envía un mensaje a la víctima que incluye el texto cifrado asimétrico y las indicaciones de cómo pagar el rescate. La víctima, si pica, enviará el texto cifrado asimétrico y el dinero, en formato electrónico, al atacante.

3º paso: Una vez se ha recibido el pago, el atacante descifra el texto cifrado asimétrico con su clave privada y envía la clave simétrica a la víctima, que descifra sus datos con la clave simétrica recibida. Con esto finaliza el ataque criptoviral.

Puesto que la clave simétrica se genera de forma aleatoria no servirá para ayudar a otras víctimas del mismo malware y la clave privada del atacante no queda expuesta en ningún momento, haciendo que la única interacción del atacante y víctima (aparte del dinero) sea la del envío de un pequeño texto cifrado asimétrico de parte de la víctima al atacante.

Así mismo, el ransomware suele utilizarse con un troyano para entrar en el sistema de forma disimulada y sin levantar sospechas. Una vez el troyano está dentro carga el ransomware para bloquear el sistema y, en la mayoría de los casos, cifrar el contenido del sistema.

Diferentes Ransomware y variantes

A pesar de que todos tienen un modo de actuación similar y también comparten objetivo, hay diferentes ransomware que a lo largo de los años han dado numerosos quebraderos de cabeza tanto a particulares como a empresas. Existen muchos más, pero en líneas generales son modificaciones de los que vamos a exponer y no han tenido tanta repercusión a nivel histórico en esta práctica de secuestro de dispositivos.

Reveton

Este software, muy popular en 2012, está basado en el troyano Citadel. Una vez en el equipo infectado, muestra una advertencia avisando de que se infringido la ley de alguna forma (como alegando descargas de software pirata o delitos relacionados con pornografía infantil). Reveton se hacía pasar por un software de la policía y pedía a las víctimas que pagaran una suma de dinero en concepto de multa para liberar nuestro ordenador. Para hacerlo más creíble se nos muestra en pantalla nuestra IP e, incluso, en algunas versiones puede acceder a nuestra webcam para hacernos creer que nos vigila. El pago se podía realizar mediante Ukash o Paysafecard. Este ransomware fue conocido coloquialmente como virus de la policía.

Este ransomware tuvo numerosas plantillas, como la española o la alemana, cambiando únicamente los logotipos y alguna información concreta de cada país. Debido a las cotas de popularidad que alcanzó la propia policía advertía sobre la estafa e instaba a la gente a que tuviese precauciones con este tipo de delitos pues ellos jamás bloquearían un ordenador en una situación así. Y mucho menos querer cobrar una multa de entre 10€-100€ por un delito grave. En mayo empezaron a aparecer casos con plantillas realizadas para EEUU y Canadá.

En febrero de 2013, las autoridades españolas detuvieron a un ciudadano ruso por su conexión con una red criminal que había estado utilizando Reveton; diez personas más fueron detenidas por blanqueo de dinero.

CryptoLocker

Aparecido en 2013, este ransomware se convirtió en un auténtico quebradero de cabeza para los usuarios de Microsoft Windows. CryptoLocker genera un par de claves RSA de clave pública de 2048 bits, por lo que la reparación era complicada por el gran tamaño de la clave. Este malware se fijaba en unas extensiones muy concretas como documentos de Microsoft Office o archivos de AutoCAD para encriptarlos y pedir el rescate. Debido a la importancia que podían tener esos archivos y que era complicado de reparar, la probabilidad de que su víctima acabase cediendo era importante. La infección se realizaba a través de un archivo malicioso que, en ocasiones contenía al troyano Zeus, que a su vez instalaba a CryptoLocker.

Una vez instalado, una parte del malware se instala en la carpeta Documentos a través de un nombre aleatorio y agrega una clave en el registro que es lo que hace que el malware se ejecute al arrancar el ordenador. Posteriormente se conecta a uno de los servidores del atacante para generar el par de claves de 2048 bits y envía a clave pública a la víctima. Este servidor era bastante difícil de rastrear porque puede ser un proxy local.

Tras realizar el cifrado, de manera análoga a otros ransomware, mostraba un mensaje en pantalla en el cual nos ofrecía desencriptar los ficheros a cambio de una suma de dinero que podía pagarse a través de bitcoins o con vales prepago. También menciona que la clave será destruida del servidor, dejando por imposible cualquier intento de recuperar los ficheros a menos que paguemos un precio aún más alto, en bitcoins, y entonces sí podremos recuperarlos.

La dificultar de este malware no estaba en eliminarlo, puesto que era relativamente sencillo, sino en recuperar los ficheros que, aún sin malware, quedaban cifrados y la clave privada se considera casi imposible de descifrar.

El creador fue Evgeny Bogachev, un ciudadano ruso por el cual el FBI ofrecía una recompensa de tres millones de dólares.

CryptoWall

Otro ransomware que tuvo como víctima predilecta a Windows fue CryptoWall, el cual aparecía en 2014, distribuyéndose como parte de una campaña maliciosa en la red de publicidad Zedo a finales de septiembre de 2014. Los anuncios utilizaron vulnerabilidades de los navegadores en cuando a plug-ins para descargar el malware. Para hacer más creíble todo el engaño, el malware fue firmado con una firma digital para no levantar sospechas. La versión 3 utiliza una parte escrita en JavaScript que descarga ejecutables en forma de imágenes JPG. Para evitar la detección, el programa crea nuevas instancias de explorer.exe y svchost.exe para poder comunicarse con sus servidores. Una vez está dentro, en el cifrado de archivos, también se eliminan los puntos de restauración del sistema, instala software espía para robar contraseñas e intenta robar carteras Bitcoin.

En junio del año 2015, el FBI informó de que alrededor de 1000 víctimas se habían puesto en contacto para reportar infecciones de este malware y se estiman pérdidas por valor de 18 millones de dólares.

La versión 4, la más reciente, mejoró el código para evitar la detección por parte de los antivirus y ya no cifra solamente el contenido de los archivos, sino que también cifra su nombre.

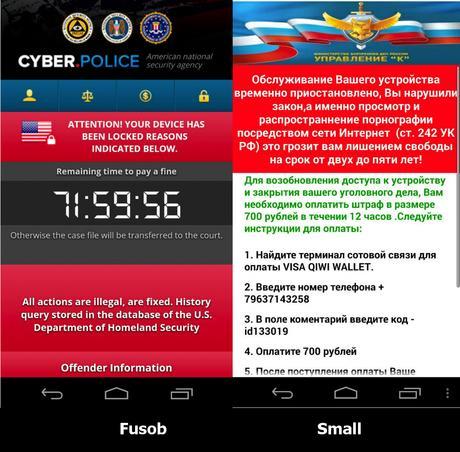

Fusob

No solo los dispositivos de sobremesa están en peligro de contraer un ransomware. En los últimos años, con el auge de las tecnologías móviles, estos tipos de ataques han evolucionado hacia un mercado mucho más masivo y vulnerable por el alto grado de fragmentación existente en estos dispositivos.

Fusob es uno de los principales ransomwares en este campo. Entre abríl de 2015 y marzo de 2016, alrededor del 56% de los ataques por ransomware de dispositivos móviles llevaban su nombre

A pesar de tratarse de una versión móvil, las técnicas empleadas con las mismas que sus hermanos de sobremesa. Juega con el miedo y la extorsión para conseguir un rescate. Exige una multa de entre 100 y 200 dólares con un temporizador para poner nerviosa a la víctima. Paradójicamente fusob pide el pago a una multa, supuestamente real, a través del pago de tarjetas de regalo de iTunes.

Para infectar dispositivos, fusob se disfraza, normalmente, como un reproductor de vídeo pornográfico de manera que las víctimas que los descargan se encuentran después con una desagradable sorpresa. Cuando fusob se instala lo primero que hace es reconocer el idioma que está utilizando el dispositivo para resultar lo más creíble posible. En el caso de que se detecten ciertos idiomas con caracteres especiales fusob no hace absolutamente nada. En caso contrario, procederá a bloquear el dispositivo y realizar la petición el rescate. De acuerdo a los datos, las víctimas son un 40% de Alemania, después están el Reino Unido y EEUU con 14.5% y 11.4% respectivamente.

Junto con Small, que es otro ransomware similar pero no tan extendido, representan más del 93% de ransomware móvil entre 2015 y 2016.

Datos

Daños ocasionados y evolución

Cuantificar los daños que han ocasionado los ransomware es algo complejo debido a la cantidad de malware diferente que hay en este campo y a los casos que no se han denunciado y que han quedado en pérdida de datos o en pago a los atacantes.

Para mostrar, de forma general la importancia de este tipo de ataques hoy día vamos a basarnos en unas pocas noticias que se han dado este año 2016 respecto a este tema y que nos ofrece una visión global del peligro que supone para las empresas y otras entidades que un ransomware las infecte. Todos estos enlaces fueron consultados el 12-12-2016:

Como se puede observar, el peligro del ransomware no es solamente que pueda ocasionar pérdidas, sino que se trata de una práctica que se alimenta a sí misma. Cada año el número de ataques va en aumento, por ejemplo, la mitad de empresas españolas paga el rescate por lo que se trata de un negocio rentable para el atacante que ni siquiera tiene que dedicar su tiempo a atacar. Sembrar y esperar, esa es la idea de estas prácticas.

Este "ransomware" es evidentemente un intento chapucero y de poco valor, puesto que solamente inutiliza la pestaña que estás viendo y puede quitarse de forma sencilla. Pero este ataque es sufrido por miles de personas y, posiblemente, alguno termine llamando a ese número con el consiguiente cargo a su factura.

Como se ha venido exponiendo a lo largo del trabajo, es fácil que de entre todas las potenciales víctimas alguna termine picando, pero la principal evolución que han tenido estos malwares no es solamente en aumento de víctimas por el auge de los dispositivos móviles sino en su viraje hacia las empresas. En este año 2016 los ataques a empresas se han multiplicado, llegando a la situación de que el ransomware ataca a una empresa cada 40 segundos por lo que se puede afirmar que 2016 ha sido el año en el que el ransomware dio el paso definitivo para convertirse en una seria amenaza.

Las razones son simples. Cualquier usuario querría recuperar y no perder sus archivos, pero, el usuario medio solo tiene que perder información personal y que, por diversos motivos, puede desear no perder. El valor que le dé a su información es dependiente únicamente de su apego a los datos. Sin embargo, en el ámbito de una empresa esto es totalmente diferente; los datos valen dinero y la empresa requiere de los mismos para generar más dinero. ¿Pagar 400€ por recuperar datos relativos a 1000 clientes? Muchas empresas no dudarían en pagarlo, como ya se ha visto en el caso de España, por lo que el negocio de estos ataques está servido y queda por ver qué panorama se presenta en 2017. También hay que tener en cuenta que con la llegada del Internet de las cosas este tipo de malware puede volver a experimentar una evolución.