En este texto vamos a conocer ciertas ramas del otro mundo que pocos conocen de Internet y quienes operan en ella.

Lamentablemente el ámbito de Internet es tan grande tanto por la información que maneja como quienes manipulan esa información, por lo cual se hace realmente imposible meter tanta data en un solo texto.

Antes de entrar en el tema, vamos a interiorizarnos de que es cada uno y sus actividades en Internet.

Hackers: (una persona que usa computadoras para obtener acceso no autorizado a los datos.), este es el termino que nos da el diccionario.

La cuestión es que el termino Hacker en si está asociado a la piratería específicamente informática, aunque es común verla asociada a cualquier otro tipo de delitos.

Dentro de los Hackers podríamos decir que hay dos grupos, los White Hat y los Black Hat. Ambos están asociados a las viejas películas de Westerns donde los personajes buenos eran los del sombrero blanco, (White Hat), y los malos usaban sombrero negro, (Black Hat).

Entonces podríamos decir que los Hackers buenos son aquellos que se dedican a buscar fallas o vulnerabilidades en los sistemas, y facilitar soluciones para evitar posibles intrusiones en nuestro sistema de archivos, mientras que los Hackers malos muy por el contrario, aprovechan estas fallas para obtener información con beneficios económicos, como ser el robo de bases de datos, información personal etc.

Acá es donde vamos a poner ciertos puntos en claro sobre la existencia de los Hackers. Ambos tipos de Hackers existen, pero trabajan de forma diferente.

Los hackers se valen de sus conocimientos y de herramientas que ellos mismos crean y diseñan acorde a sus necesidades o tareas a realizar.

Un hacker que busca vulnerabilidades en un sistema le da igual donde este accediendo ya que su labor será solucionar este problema. Motivo por el cual actúa solo y en absoluta discreción. Mientras que otros Hackers que buscan explotar las vulnerabilidades del equipo atacado se ven obligados a recurrir a cómplices que los ayuden a ingresar.

Acceder a una computadora específica no es tan sencillo como se ve en televisión. Cada máquina que se conecta a Internet se identifica con un numero IP, con lo cual con los millones de computadoras, teléfonos celulares, y demás equipos conectados a Internet es imposible para el Hacker que accede saber si esa computadora es personal, de alguna empresa o institución.

De esta manera si un Hacker quiere ingresar a la computadora de alguna entidad importante, para lograr el objetivo tendrá que valerse de un cómplice interno de la institución que le provea información valiosa, ya que sin esa información jamás podría identificar en una red de 100.000 computadoras cual es la que debe atacar.

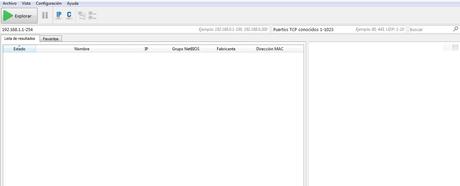

La imagen superior muestra un programa para mi gusto muy Lamer pero viene muy bien para explicar el ejemplo anterior.

Este programa tiene por función escuchar los puertos abiertos y las maquinas que se encuentran conectadas a Internet. Por defecto selecciona un rango de IPs dentro del cual buscar maquinas activas. (Imagen Inferior)

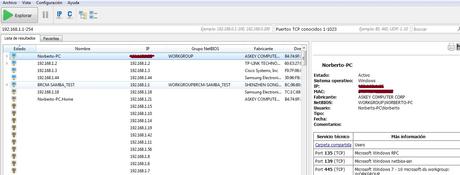

Como se puede observar en la imagen superior hay un listado de IP de muchas computadoras dentro del rango solicitado a buscar donde aparecen 7 equipos activos que son míos, (Que hice visibles para qué el programa pueda encontrarlos), pero uno solo es el real que es el que tache su IP, en el panel derecho me indica los puertos que tengo abiertos y que podrían ser utilizados para acceder a mí PC en este momento. El resto que aparecen con un signo de interrogación también son equipos activos que están en modalidad pasiva. O sea cuando mi programa envió el sondeo para saber que equipos estaban activos estos equipos no respondieron a mi solicitud y el programa interpreta que no están conectados a la red.

Así que como aclare más arriba es imposible que alguien pueda hackear una PC o equipo sin ayuda interna, y cuando pasa que nuestro ordenador personal es hackeado pues solo es que hemos tenido la mala suerte de que encontraran nuestro equipo y pudieron aprovechar alguna de las tantas vulnerabilidades de Windows. Pero no significa que buscaron nuestro equipo intencionalmente. Simplemente tuvieron la suerte de encontrarlo en el camino.

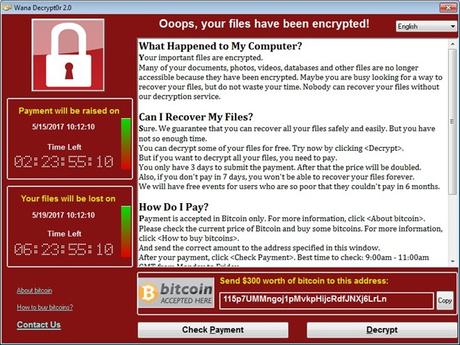

Un caso común de Hackeo informático es encontrar un día todas nuestras fotos o archivos personales en nuestro ordenador comprimidos y con clave para descomprimir. En algunos casos agregan a nuestro fondo de pantalla un aviso comunicándonos que han secuestrado nuestra información y prometen devolver a cambio de un dinero. Jamás respondan a este anuncio ya que es un virus que se encarga de la labor de encriptar nuestra información y por más que paguen jamás le darán la clave para desencriptar los archivos.

Cualquier información que realmente consideran valiosa no debe estar guardada en nuestro ordenador. Recomiendo Google Drive, o algún disco externo, que se conecte cuando sea necesario utilizarlo y que no sea de fácil acceso para los curiosos.

Algunos trucos simples para evitar ser vistos es utilizar un Firewall, ya sea el de Windows, del antivirus o algún otro. Utilizar conexión VPN, o Proxy. También a la hora de navegar por Internet pueden utilizar el Navegador Tor, que no sirve solamente para navegar la Deep Web sino que además cifra absolutamente toda nuestra información mientras navegamos por la red, mucho más efectivos que la navegación privada que ofrecen Mozilla Firefox o Google Chrome, el cual nos hace realmente invisibles durante la navegación.

En un próximo texto veremos más acerca de este submundo de las computadoras que realmente es muy apasionante para los curiosos y quienes gustamos de la tecnología informática.