Internet, a pesar de su breve tiempo de vida, es ya una infraestructura social central para el funcionamiento del mundo que afecta, entre otras cosas, a cómo nos relacionamos, compramos y pensamos. La importancia de internet para la sociedad, la economía y la vida de las personas en general, para bien o para mal, no va a hacer más que aumentar a medida que avanza el siglo XXI. No obstante, a pesar de que el uso de internet no para de extenderse y ampliarse debido a su rápida y potente irrupción en múltiples aspectos de la vida, el conocimiento del usuario medio acerca de qué es y cómo funciona es más bien escaso.

A menudo se usan indistintamente los términos internet y world wide web (WWW) —también conocida simplemente como la web—, pero en realidad no son lo mismo, aunque estén relacionados. La WWW —el protocolo HTTP— no es más que un subconjunto de todo el contenido de internet, es decir, una manera de acceder a toda la información y a todas las herramientas de internet de un modo sencillo.

¿Cómo se organiza internet?

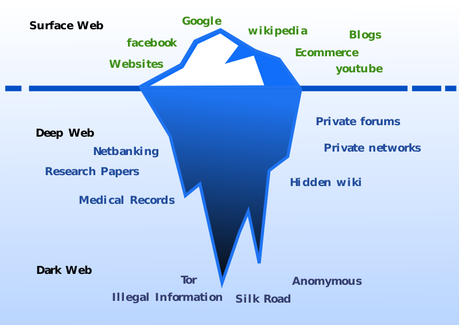

El contenido que compone la internet es considerablemente más diverso y su volumen, sin duda, mucho mayor de lo que se entiende comúnmente. Como el océano, internet está dividida en diferentes capas o niveles. Las dos divisiones principales son la internet superficial —visible— y la internet profunda —invisible—; juntas conforman el gran iceberg de internet. Otra analogía utilizada a menudo es el arrastre de una red de pesca en el mar: se captura una gran cantidad de peces, pero la mayoría están a mayor profundidad y, por lo tanto, se pierden. Lo mismo ocurre con la información en internet: es fácil llegar a la información presente en la internet superficial, mientras que pescar en la internet profunda requiere de otros medios y vías.

Se calcula que, a pesar de la gran actividad en línea que se da cada segundo, la internet superficial supone tan solo en torno a un 5% del total del contenido en internet. Este sería todo el contenido público y accesible mediante los motores de búsqueda más conocidos, como Google, Bing o Yahoo, que indexan los sitios web con ciertos dominios, como .es, .com, .org o .net. Sin embargo, por diversos motivos, la amplísima mayoría del contenido en línea no está en la internet superficial. Lo que llamamos internet profunda se refiere, así, a todo el contenido de la WWW que no detectan los motores de búsqueda —no presente en la internet superficial—, en torno a un 90% de toda internet.

A su vez, la internet profunda se divide en dos niveles principales con diferente tipo de contenido. Una gran parte son páginas dinámicas que se generan momentáneamente —cuando se revisa el saldo de una cuenta corriente, por ejemplo—. Esto hace que sea difícil de cuantificar su tamaño real, ya que la cantidad de sitios web disponibles varía a menudo. En este vasto espacio digital oculto se encuentran también miles y miles de bases de datos con informes científicos, documentos legales, información estatal o estudios académicos. Otros pueden ser sitios web protegidos con contraseña —accesibles pero privados—, el contenido privado en la nube de empresas e instituciones, el código informático necesario para hacer funcionar las finanzas mundiales o sitios web programados para esquivar los motores de búsqueda.

En otras palabras, la internet profunda está compuesta por sitios web tan solo accesibles si se sabe cómo, ya que se requiere de protocolos especiales de acceso. Esta inmensa cantidad de información crea lo que es esencialmente un gran ruido en el ciberespacio, una vorágine de información binaria de dimensiones colosales que no para de moverse por todo el planeta. ¿Y qué hay de ilegal o atractivo en todo esto? Es aquí donde hay que diferenciar claramente la internet profunda —deep web— de la internet oscura —dark web—.

La internet profunda está formada por los contenidos que no indexan los buscadores, mientras que la internet oscura está hecha para proteger la privacidad de sus usuarios, sea para llevar a cabo actividades ilegales o no. Asimismo, existen múltiples redes privadas e independientes que conforman lo que se conoce como la red oscura —darknet—, que sirven para ocultar el contenido que compone la internet oscura —una sección pequeña de la internet profunda, el punto más recóndito y oculto del iceberg digital, a la que solo se puede conectar utilizando tecnologías como Tor o I2P—. Muchas de las direcciones web en la internet oscura no son directamente accesibles; en muchos casos es necesario recibir una invitación para poder acceder a ellas y el uso de códigos encriptados con protocolos y puertos no convencionales para evitar la detección.

Para ampliar: “Deep Web, Dark Web y Darknet: éstas son las diferencias”, Yúbal FM en Xataka, 2017

The Onion Router: el Proyecto Tor

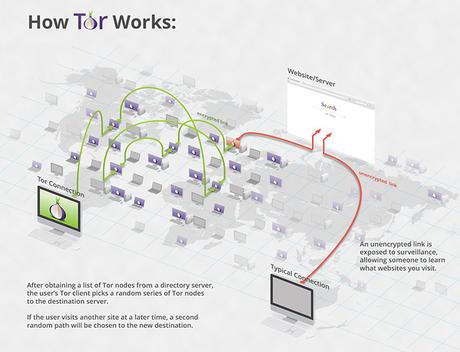

The Onion Router —más conocido por sus siglas, Tor— es la forma en que la mayoría de la gente accede anónimamente a la internet profunda, con un tráfico actual calculado en alrededor de dos millones de usuarios diarios activos. Tor es esencialmente una herramienta que ofrece un servicio gratuito para ayudar a proteger el anonimato mientras se navega por internet. Usando la encriptación, Tor mantiene seguras las comunicaciones frente a la vigilancia, censura o control no deseado de terceros, ya sean otros usuarios, Gobiernos o corporaciones.

El nombre Tor puede referirse a y está compuesto de varios componentes diferentes. El primero es un software de código abierto que puedes descargar y ejecutar en el ordenador de manera muy sencilla. El segundo es la conocida como red Tor, una red de ordenadores que dirige el tráfico de internet a través de diferentes capas complejas de comunicaciones mediante una red de repetidores administrados por voluntarios de todo el mundo para ocultar la ubicación y origen del tráfico de un usuario. Así, Tor transfiere el tráfico a través de al menos tres servidores diferentes antes de enviarlo a su destino; cuando el tráfico rebota de un servidor al siguiente en la red Tor, se elimina una capa de cifrado y se reemplaza por otra —de ahí la analogía con una cebolla—, con lo que se crea un rastro muy difícil de seguir.

Tor también permite el acceso a sitios web ocultos indexados bajo el dominio .onion, páginas escondidas del acceso público que forman parte de redes más desarrolladas de la internet oscura —de hecho, la internet oscura funciona casi exclusivamente con Tor, por lo que este servicio es parte integral de una red mundial—. De ahí que la internet oscura se asocie a menudo exclusivamente con intenciones malvadas: aunque representa una parte ínfima de toda la web, para mucha gente la forma y el propósito para el que se utiliza la convierten en una grave amenaza.

En sus comienzos allá por 1995, el desarrollo de Tor estuvo financiado por la Marina y el Departamento de Estado de los EE. UU. a través del Laboratorio de Investigación Naval como forma de crear un sistema de comunicaciones privado y anónimo en el ámbito militar y de inteligencia. La idea era mover el tráfico de datos para confundir y desconectar su origen y destino e imposibilitar así que alguien pueda observar quién eres o por dónde te mueves en el ciberespacio. Sin embargo, si ese espacio estuviese tan solo ocupado por el sector de la inteligencia, sería muy fácil de espiar. Cuantas más personas entran en la red, más crece el número de repetidores de la red Tor y, por tanto, más difícil es para un posible atacante rastrear y exponer la identidad de un usuario de Tor, sea quien sea. Da igual agencias de inteligencia o usuarios corrientes: mayor tráfico implica mayor capacidad de ocultarse. De ahí que desde 2006 el software se abriera a la comunidad libre a través de una organización sin ánimo de lucro llamada Proyecto Tor, con sede en Cambridge (Massachusetts).

En la actualidad, el Proyecto Tor sigue recibiendo financiación del Departamento de Estado de EE. UU., entre otras instituciones públicas estadounidenses, debido a que Tor es también una puerta al mundo en países con una vigilancia y censura de internet, o al menos eso alega Washington para justificar las subvenciones. En países con internet bloqueado y censurado, Tor puede ser la única herramienta disponible para expresar críticas sin miedo contra el Gobierno y otras instituciones del poder. Esta es otra de las razones por las que Tor se ha vuelto tan popular: es capaz de sortear los cortafuegos más potentes del mundo, como el establecido por el Gobierno de China con su Gran Cortafuegos, o bloqueos puntuales, como en Turquía, aunque tanto Pekín como Ankara están tomando cartas en el asunto, con más o menos éxito.

Para ampliar: “La otra Muralla China: el control de Internet”, Inés Lucía en El Orden Mundial, 2016

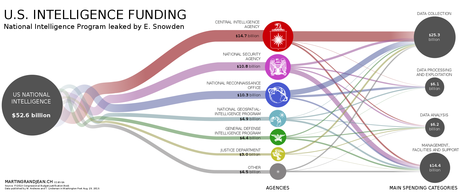

Resulta cuando menos irónico ver cómo parte del Gobierno estadounidense —el Departamentos de Estado— apoya Tor y otra parte —como el Departamento de Justicia o la Agencia de Seguridad Nacional (NSA por sus siglas en inglés)— ven el buscador como una amenaza y un peligro en el ciberespacio. Sin embargo, al ser Tor también una herramienta más del soft power estadounidense como —supuesta— promoción y defensa de una internet mundialmente libre, a pesar de que puede resultar un tanto problemático para el Gobierno federal a nivel nacional —debido a su posible uso para fines criminales— y, en ocasiones, internacional —ciberataques, filtraciones sensibles—, sus beneficios superan a sus costes.

Mitología de Tor y de la internet oscura

Existen multitud de mitos acerca de la internet oscura y Tor, empezando por el hecho de que entrar en la internet oscura es ilegal y peligroso. Esto no es del todo cierto, puesto que cada país tiene su propia legislación al respecto. Mientras que en algunos países, como Arabia Saudí, Austria o Rusia, es ilegal tener siquiera Tor instalado en el ordenador, en países como España es totalmente legal descargarlo, instalarlo y utilizarlo, salvo en ciertas ocasiones especificadas en la ley, como distribuir o ver pornografía infantil y frecuentar foros o páginas yihadistas. Como casi siempre, la clave está en los detalles: mientras que comprar droga para consumo personal en un mercado negro alojado en un sitio web de la internet oscura no supone un delito en España —sí una sanción administrativa—, comprar objetos robados o armas sí que lo es.

En lo que concierne al buscador Tor, uno de los mitos más extendidos es que Tor es un buscador hecho a medida por y para criminales. No obstante, esto es falso: la internet oscura está llena de actividad criminal accesible mediante Tor, pero ni Tor ni la internet oscura son solo eso. Es cierto que cualquier cosa que sea ilegal vender —o discutir— en la internet superficial está disponible en la internet oscura: robo de información personal, drogas, armas, foros yihadistas, estafas, fraudes, malware, servicios de hackeo, falsificaciones de documentos oficiales, pornografía infantil, etc. Pero Tor es y puede ser usado por cualquiera que busque proteger su privacidad en línea: personas que no quieren que las empresas trafiquen con sus datos personales, ciudadanos de países con acceso restringido a internet, periodistas que necesitan proteger sus fuentes, empresas que quieren mantener sus estrategias confidenciales, disidentes políticos, usuarios preocupados por la posible vulneración de sus derechos civiles en línea, filtradores, ciberactivistas, criptógrafos y hacktivistas conviven también en ese pequeño rincón del ciberespacio. Incluso hay estudios que otorgan al contenido de la internet profunda mayor valor que al de la internet superficial.

Otra falsa idea muy extendida es que Tor protege completamente la actividad en línea de quien lo use. Según documentos de la NSA filtrados por el activista Edward Snowden, a la agencia le supone un quebradero de cabeza el uso cada vez más extendido del navegador Tor; sin embargo, Tor anonimiza el origen y el destino del tráfico de internet, no la identidad del usuario. El propio Proyecto Tor admite en su web que Tor no es 100% seguro; de hecho, supuestamente es bastante menos seguro de lo que parece, especialmente para protegerse de los peces gordos de la red, como las agencias de inteligencia. Aunque es una herramienta que mejora la seguridad de las comunicaciones, no es ni de lejos infalible.

Tampoco deben confundirse la internet profunda y la internet oscura. Esta distorsión a menudo viene incentivada por los medios de comunicación de masas en su intento frívolo por deslegitimar y criminalizar el anonimato y el cifrado en línea bajo el pretexto de la lucha contra actividades criminales. Este hecho tomó especial relevancia con el caso Silk Road —‘ruta de la seda’—, un mercado negro alojado en la internet oscura que combinaba por primera vez Tor con la posibilidad de realizar transacciones digitales anónimas y encriptadas usando bitcoins.

Para ampliar: Deep Web (documental), Alex Winter, 2015

Vigilancia, control y privacidad en internet

En la era de la pérdida de derechos civiles y políticos en el ciberespacio con programas de espionaje masivo y minado de datos, cuestiones fundamentales como el cifrado de datos y el anonimato en línea deben preocupar a una sociedad que aspira a ser lo más democrática posible. Las revelaciones de Snowden, entre otras cosas, demostraron que el Gobierno estadounidense —especialmente, pero no solo, la NSA— llevaba un tiempo trabajando activamente para cercenar la encriptación en internet de cientos de millones de ciudadanos. Una preocupación particular es que esta evolución tan agresiva de los mecanismos de censura y control reduzca el poder de internet como fuerza democrática y de intercambio libre de información para convertirla en una fuerza autoritaria neta de represión gubernamental.

La criptografía es la herramienta esencial para lograr que las comunicaciones electrónicas sean seguras y, aunque no lo parezca a primera vista, se está dando una batalla importante que está afectando al tipo de internet que tenemos y tendremos, más aún ahora que la tecnología está alcanzando nuevos horizontes con la industria 4.0. El llamado internet de las cosas abre la puerta a nuevas vulnerabilidades en áreas claves hasta ahora no digitales, como el transporte o la salud. Por todo ello, para que el derecho a la privacidad sea efectivo, se requiere un cambio de mentalidad en la sociedad y un cambio de hábitos de los usuarios.

Asociaciones como la Electronic Frontier Foundation ponen a disposición de los usuarios una serie de herramientas creadas por la sociedad civil para mejorar “la autoprotección digital contra la vigilancia”. Asimismo, ideas como la del creador de la WWW de lanzar Solid, una plataforma de código abierto que tiene como principal objetivo dar al usuario control total sobre la gestión de sus datos, pueden suponer importantes pasos para proteger el derecho a la privacidad en línea, que supuestamente tanto preocupa. Sin embargo, los mayores expertos en seguridad de internet alertan de que los Gobiernos no van a permitir el anonimato. La batalla está perdida si la mayoría de la gente no exige o espera privacidad real, también en el ciberespacio.

La <em>deep web</em> y el derecho a la privacidad en línea fue publicado en El Orden Mundial - EOM.