Los KEYLOGGER son virus catalogados dentro del género MALWARE. Todo MALWARE está compuesto de múltiples herramientas con diversas funciones que permiten al atacante realizar mayor cantidad de acciones sobre el equipo infectado.

Una de estas tantas herramientas son precisamente los KEYLOGGER, los cuales trabajan en absoluto anonimato y con la capacidad de ser casi indetectables tanto para los antivirus como los antimalware.

A que se debe esta gran capacidad de ser invisibles?

Simplemente porque a diferencia de los virus y otros MALWARES los KEYLOGGER no realizan ningún tipo de actividad dudosa o modificaciones sobre el sistema operativo o sus funciones, siendo esto el motivo por el cual no son detectables en su gran mayoría.

Además de su gran cualidad para ser invisibles tenemos que poner en claro que no solo se trata de un SOFTWARE, (Programa), sino que también hay KEYLOGGERS de HARDWARE, (Componente Físico).

En este caso me voy a referir a lo que es Software, pero dentro de los Hardware el más conocido por mencionar es el teclado que se pone sobre los cajeros automáticos, el cual registrara todo lo que se tipea sobre él. Luego es retirado por el atacante y se analiza la memoria de dicho teclado y se extraen los datos donde seguro estarán tipeados los datos de tu tarjeta cuenta de banco y lo más importante de todo, la clave de acceso.

Para aquellos que consultan Home-Banking tanto desde su propio PC, como en algún cibercafé es recomendable que utilicen el teclado virtual que normalmente se encuentra ubicado cerca de las cajas de texto Usuario y Contraseña. Este tipo de teclado resulta muy útil ya que al no haber ningún tipo de pulsación sobre el teclado estos KEYLOGGER no detectan la actividad de ingreso de datos.

Otro punto importante de estos KEYLOGGER, tampoco están considerados como ilegales mientras se informe a la persona afectada.

Que significa esto?

Que estos programas malwares podemos descargarlos de la web en algunos casos de forma gratuita donde solo cumplen alguna función básica y hasta versiones pagas muy, muy completas. Tanto que realmente asusta pensar con qué facilidad se puede vulnerar la privacidad de los Internautas.

Como llega un KEYLOGGER a nuestro equipo?

Estos programas pueden llegar a través de una visita nuestra a algún sitio malicioso. También puede llegarnos de la descarga de alguna aplicación que si bien puede ser fidedigna, junto a esta aplicación se descarga este malware. También nos puede llegar de forma intencional por correo electrónico o simplemente por algún contacto que se encuentre infectado con otro tipo de malware y dentro de sus funciones incluya el envió de un KEYLOGGER.

Para completar este informe como a mí me gusta se me ocurrió infectar mi equipo con un KEYLOGGER y ver hasta donde se podría llegar.

De inmediato me llamo la atención que podía descargarlo con todas sus funciones totalmente gratuitas y sobre todo que era ABSOLUTAMENTE INDETECTABLE para los ANTIVIRUS.

Grande fue mi sorpresa cuando al terminar la descarga ni la seguridad de Google Chrome me alerto del archivo que descargaba, y más aun cuando al comenzar la instalación el antivirus tampoco alerto del programa.

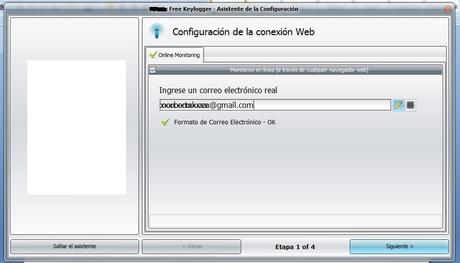

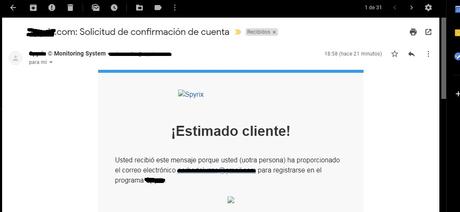

La configuración es muy sencilla. Se agrega un correo electrónico para que se envié la información a algún servidor. Se valida la cuenta a través del correo indicado en el web host que almacenara los ataques.

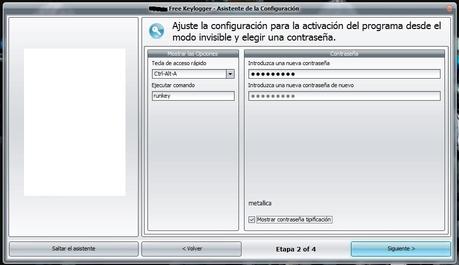

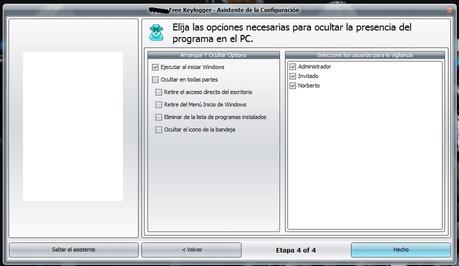

Se selecciona una configuración de teclas para que el programa se abra cuando demos la orden. Caso contrario se mantendrá totalmente oculto y se asigna una clave de acceso al soft.

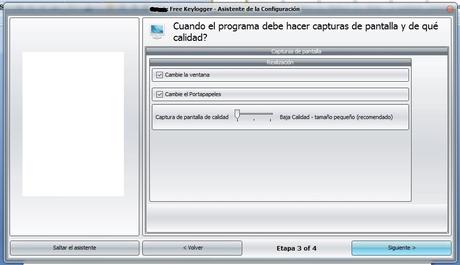

Luego se configura como queremos que realice las capturas de pantalla, (esto es como si presionáramos la tecla ImprPant, o PrintScreen).

En la siguiente pantalla configuramos cual será el comportamiento del programa, (Si queremos que se ejecute al inicio del sistema, si estará oculto, o si agregara iconos en el menú inicio o escritorio)

Una vez concluida la configuración le damos hecho y automáticamente comenzara a ejecutar todas las funciones de que dispone.

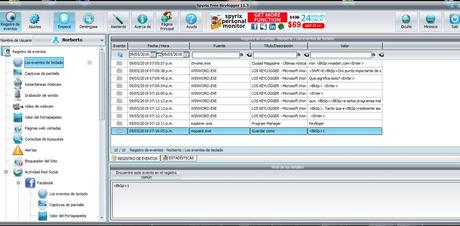

Como puede apreciarse en la imagen superior no solo registra lo que he tipeado sino que además informa de las aplicaciones que tenía en uso. También puede controlar los accesos a las redes sociales programas de chat tanto vigentes como fuera de circulación tales como ICQ o Windows Messenger, también puede controlar la cámara web, tomar fotos o grabar videos según sea la configuración asignada.

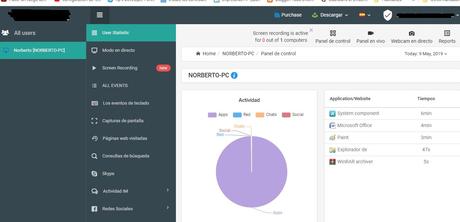

Dependiendo de la configuración que hayamos seleccionado al ingresar al web host podremos ver la información enviada por el KEYLOGGER

Sugerencia ara todos los usuarios es que controlen con regularidad sus equipos. Mantengan los antivirus actualizados, al igual que los registros de seguridad de Windows y si aun no tienen instalar algún programa antimalware.

Espero que la informe les resulte útil y la finalidad de dar tanto detalles sobre estos malware es a merito educativo y que se comprenda con claridad no solo lo fácil que es acceder a este tipo de herramientas, sino lo expuesto que estamos ante el desconocimiento y la desinformación.

(El mal uso de esta información queda a criterio y riesgo de quien la utilice deslindando de responsabilidades tanto al autor del artículo como los espacios donde se encuentre publicado.)