MARA es un marco de análisis de aplicaciones móviles e ingeniería inversa. Es una colección de análisis de aplicaciones móviles y herramientas de ingeniería inversa de uso común integradas para ayudar a probar aplicaciones móviles contra las amenazas de seguridad móvil de OWASP. Su principal objetivo es hacer esta tarea más fácil y amigable para los desarrolladores de aplicaciones móviles y los profesionales de la seguridad.

MARA es desarrollado y mantenido por @xtian_kisutsa Y @iamckn.

Características:

- Ingeniería inversa de APK

- Desofuscación de APK

- Desofuscación de APK a través de [apk-deguard.com].

- Análisis de APK

- Análisis de archivos pequeños para su análisis mediante disponer de.

- Descargue los recursos, bibliotecas y recursos apk.

- Extracción de datos del certificado a través de abre.

- Extraiga cadenas de aplicaciones y permisos a través de aapt.

- Identificar métodos y clases a través de ClassyShark.

- Escanear vulnerabilidades de apk a través de androbug.

- Escanee el apk en busca de posibles comportamientos maliciosos a través de y gritar.

- Identifique compiladores, empaquetadores y ofuscadores a través de APKiD.

- Extraiga rutas de ejecución, direcciones IP, URL, URI, correos electrónicos a través de expresiones regulares.

- Análisis de manifiesto APK

- Extrae las intenciones.

- Consulte las actividades exportadas.

- Saque los receptores.

- Extraiga los receptores exportados.

- Servicios de minería.

- Extrae los servicios exportados.

- Compruebe si el apk es depurable.

- Compruebe si la apk permite copias de seguridad.

- Comprueba si la apk permite enviar códigos secretos.

- Compruebe si apk puede recibir SMS binarios.

- Análisis de dominio

- Escaneo SSL de dominio a través de pissltest Y evidencia

- Huella digital del sitio web a través de whatweb

- Análisis de seguridad

- Análisis estático del código fuente basado en Top 10 móvil de OWASP y el Lista de verificación de la aplicación móvil OWASP

- MARA es capaz de ambos separar o masa análisis de archivos apk, dex o jar.

Instalación de MARA en Linux / Nethunter

- Descarga MARA:

git clone --recursive https://github.com/xtiankisutsa/MARA_Framework

- Instalación de dependencia:

MARA viene con un script que ayuda a descargar e instalar dependencias para cada una de las herramientas y componentes con los que viene. Solo ejecuta el setup.sh script con privilegios de sudo y los instalará. Si está utilizando una Mac, simplemente ejecute el setup_mac.sh script en su lugar.

Vea el video de la guía de instalación de MARA:

- Actualización MARA:

Para facilitar la actualización de MARA, ahora viene con un script de actualización que, una vez ejecutado, extraerá la última versión de github y reemplazará los archivos por los almacenados localmente. La secuencia de comandos no interferirá con la carpeta de datos donde residen los archivos de seguimiento. Solo corre ./update.sh y listo. El script de actualización también ejecutará el nuevo archivo de instalación que se descargó para garantizar que se cumplan las dependencias de las nuevas herramientas.

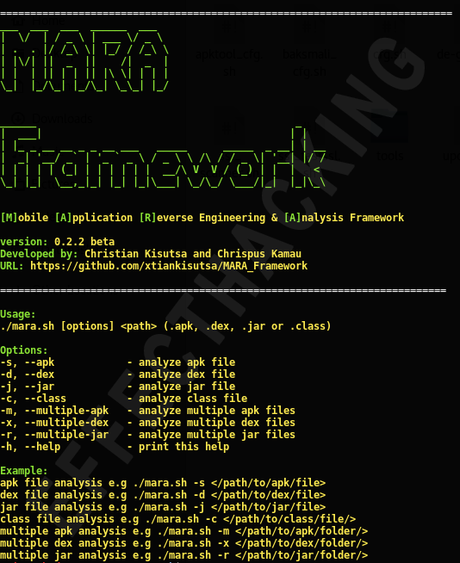

Una vez que haya cumplido con todos los requisitos. Si tu corres ./mara.sh --ayuda debería ver el menú de ayuda MARA como se muestra a continuación.

Todos los datos analíticos y las conversiones de archivos se almacenan en la carpeta de datos, p. Ej. / MARA_Framework / data / nombre de archivo. Todas las herramientas incluidas en el marco se pueden utilizar solas, todas están disponibles en la carpeta de herramientas, p. Ej. / MARA_Structure / herramientas.

- Desofuscación de APK:

MARA facilita la eliminación de la ofuscación de archivos APK a través de apk-deguard.com. Puede desofuscar APK de cualquier tamaño de archivo sin limitación. Sin embargo, cuanto mayor sea el APK, mayor será la duración de la desofuscación.

MARA viene con una secuencia de comandos de eliminación de ofuscación autónoma que puede resultar útil para analizar archivos APK individuales. Solo corre ./deobfusctor.sh y apúntelo al APK que desea desofuscar. Esta función requiere una conexión a Internet activa.

- Escáner SSL:

MARA viene con un script de escaneo SSL usando pyssltest y testssl. El componente de escaneo SSL del dominio requiere una conexión activa a Internet. El escáner SSL independiente se puede ejecutar con el comando ./ssl_scanner.sh y siga las instrucciones en pantalla.

Los resultados del análisis se descargan en la carpeta de análisis del dominio, p. Ej. / MARA_Framework / data / domain_scans /. Tenga en cuenta que el escáner pyssltest está diseñado para escanear dominios con SSL habilitado. No escanee direcciones IP.

Mientras analiza los archivos APK, MARA ofrece la posibilidad de escanear los dominios que se encuentran en el apk utilizando las herramientas mencionadas anteriormente. Este análisis se ejecuta en segundo plano y se puede omitir. En caso de que se ejecute el análisis, el usuario debe adjuntar los dos archivos de registro, p. Ej. pyssltest.log Y testsl.log en / MARA_Framework / data / nombre_apk / análisis / static / ssl_scan / log /.

- Diagramas de flujo de control de Smali:

MARA puede generar diagramas de flujo de control a partir de un código pequeño. Esto se logra mediante el uso de Smali-CFG. La generación del gráfico es opcional y puede llevar mucho tiempo dependiendo del tamaño de la aplicación de Android que se analiza. Los gráficos se almacenan en dos carpetas, p. Ej. apktool_cfg Y baksmali_cfg respectivamente en la ubicación / MARA_Framework / data / file_name / smali /

El gráfico se genera en segundo plano y puede verificar su finalización siguiendo los archivos de registro apktool_cfg.log Y baksmali_cfg.log en la ubicación mencionada anteriormente.

- Seguimiento del progreso:

- Los datos de análisis descargados de MARA se encontrarán en data / nombre_aplicación carpeta.

- Cuando corresponda, cada carácter de espacio en el archivo suministrado se reemplaza con uno respectivo subrayar personaje.

- Puede supervisar el proceso de eliminación de la ofuscación de APK adaptando data / nombre_aplicación / fuente / desofuscado / deobf.log

- Puede monitorear la generación de pequeños CFG siguiendo estos dos archivos, p. Ej. data / nombre_aplicación / smali / apktool_cfg.log Y data / nombre_aplicación / smali / baksmali_cfg.log

- Puede monitorear el escaneo SSL de su dominio siguiendo estos dos archivos de registro data / nombre_aplicación / análisis / dinámico / ssl_scan / logs / pyssltest.log Y data / nombre_aplicación / análisis / dinámico / ssl_scan / logs / testssl.log

La entrada MARA: un marco de análisis e ingeniería inversa para aplicaciones móviles se publicó primero en Recuperar Correo.