Recibir una llamada de alguien que no ves en años solo puede significar una cosa: Querer algo de tí. En este caso una amiga me comentaba que su conexión a internet cada vez le va más lenta y que sospecha de la posibilidad de que un vecino tenga conexión a Internet a su costa.

Lo primero en estos casos es tener sangre fría. De poco sirve actuar por impulso. Primero debemos asegurarnos de que estamos en lo cierto.

Cuantas veces habremos achacado nuestra lentitud a una intrusión cuando en realidad es el P2P a todo trapo. ¿Empezamos?

1. Instalamos lo necesario

sudo apt-get install nast nmap

2. Papel y lápiz

para tomar nota de nuestra red.En mi caso tengo una red con rango 192.168.2.0/24 y quiero listar los host presentes en la red con sus respectivas MACS

sudo nast -m -i wlan0

Nast V. 0.2.0

Mapping the Lan for 255.255.255.0 subnet ... please wait

MAC addressIp address

(hostname)===================================00:03:XX:XX:XX:XX192.168.2.33 (PEPE) 00:22:XX:XX:XX:XX192.168.2.100 (UBUNTU) (*)00:18:XX:XX:XX:XX 192.168.2.1 (DD-WRT)

(*) This is localhost

También podemos lograr una lista de los Host activos usando nmap:nmap -sP 192.168.2.0/24

Si tenemos múltiples Host y no tenemos muy claro cual de ellos nos puede proporcionar salida a internet podemos averiguarlo mediante el siguiente comando:

sudo nast -g -i wlan0

Nast V. 0.2.0

Finding suitable hosts (excluding localhost) -> Done

Trying 192.168.2.1 (00:18:XX:XX:XX:XX)-> Yep!Trying 192.168.2.33 (00:03:XX:XX:XX:XX) -> Bad!

Aquellos Host con el mensaje Yep! confirman que tenemos salida a internet.

Entonces tenemos mi Pc con Ip 192.168.2.100, también el Router con Ip 192.168.2.1 y un tercer Host que no sabemos que pinta aquí con ip 192.168.2.33

Ahora tenemos un sospechoso. Vamos a tratar de sacar el máximo de información sobre este ;)

sudo nmap -O 192.168.2.33

Con esto logramos conocer sistema operativo y puertos comunes abiertos. En este caso resulta ser un usuario de Ms/Windows con el nombre de Host PEPE.

Ahora es solo cuestión de fijarse en los buzones ;)

¿Y ahora que podemos hacer?

1. Esconder nuestro SSID. Existe una opción conocida como "HIDE SSID", de esta forma nuestra red no será visible en una simple búsqueda de redes. Tampoco podrá asociarse a nuestra red si no conoce el nombre de la misma.*

2. Cambiar el nombre de tu red por algo distinto a lo que venga por defecto, pero no pongas tu nombre o algún dato sensible. He visto quien ha puesto su nombre o DNI.

3. Desactivar DHCP. Con esto logramos que si nuestro atacante no conoce nuestro rango de red en la red local no podrá conectarse. Aunque si bien es cierto que esto no es obstáculo para usuarios curtidos.

4. Filtrado MAC. Puedes generar una lista blanca de equipos que pueden conectarse a tu red. Esto es una buena barrera que detendrá a muchos atacantes. Si no estás en la lista no entras, así de simple.

5. WPA-PSK o WPA2 como sistema de cifrado para vuestra clave de red. WEP es hoy por hoy inútil. Además de que existen muchos diccionarios que permiten lograr la clave Wireless por defecto de vuestros Routers.

6. Existen Routers que permiten gestionar la potencia de emisión. Si estáis cerca del Router no necesitáis que emita a toda potencia, bajando esta lográis limitar el alcance de la señal. Vuestro vecino tendrá muy difícil una conexión estable.

7. Otros Routers permiten establecer restricciones de emisión. Por ejemplo que el Router deje de emitir por las noches o los fines de semana. Vuestro vecino se cansará de conectarse a una red de la que no pueda disponer cuando le plazca.

8. Por ultimo si la cosa se pone tensa siempre podemos recordar a nuestro atacante a que se expone de continuar en esa linea. Basta con fotocopiar el articulo 197 código Penal (España) y colgarlo en el tablón de anuncios de nuestra comunidad. Seguro que eso disuade al más valiente.

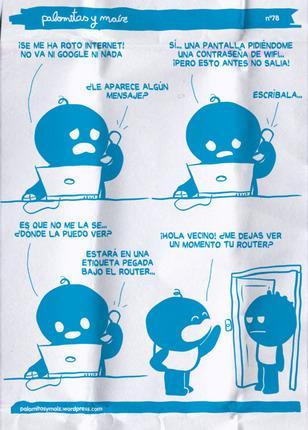

palomitas y maiz

Fuente: bitelia.comforo.el-hacker.comadslayuda.comjhbayo.com/