Google, Sony, Citibank e incluso la CIA… todos ellos han sido víctimas de ataques cibernéticos cada vez más audaces. Es una coincidencia o parte de una campaña más amplia?

A finales de mayo, los EE.UU. El grupo de medios PBS publicó una historia algo extraña en su sitio web.

“El prominente rapero Tupac ha sido encontrado sano y salvo en un pequeño complejo en Nueva Zelanda” “La pequeña ciudad (sin nombre debido a los riesgos de seguridad) donde supuestamente han estado alojados Tupac y Biggie Smalls (otro rapero) durante varios años.”

Por dos razones, se trataba de una pieza sorprendente de periodismo. En primer lugar, Tupac murió en 1996. En segundo lugar, la obra no fue escrita por PBS. Se había publicado en su sitio por un grupo llamado Lulz Security, un colectivo de hackers anónimos que querían venganza por un reciente programa de la PBS que criticaba WikiLeaks.

“Saludos, Internets”,

escribió Lulzen su propia página web, a modo de explicación.

“Acabamos de terminar de ver WikiSecrets y estábamos mas que impresionados. Decidimos navegar nuestro barco Lulz a los servidores de PBS para seguir Hojeando mas…”.

Por encima del mensaje se podía leer el lema: Set sail for fail! (Sal a navegar por fallar!)

Fue un episodio extraordinario, pero aislado por decir de alguna manera. En marzo, los piratas informáticos robaron una base de datos de direcciones de correo electrónico del grupo de marketing Epsilon, en lo que un comentarista llamó el robo de correo electrónico más grande de la historia.

A continuación, la empresa de seguridad informática RSA anunciaron que sus servidores, habían sufrido un ataque que podría haber llevado a la piratería del gigante de defensa Lockheed Martin, un cliente de RSA. En abril, una persona desconocida crackeo la red de Sony PlayStation, y robó los datos de 77 millones de usuarios. Y en el mes pasado, el FMI, el Citibank, la policía española, Google, los gobiernos de Turquía y Malasia, el Senado de los EE.UU., y, sólo dos noches atrás, la CIA han sido hackeados de una forma u otra.

Dice Richard Clayton, un prominente científico de la computación en la Universidad de Cambridge, confundir estos diferentes ataques es

“un poco como el tratamiento de delitos con arma blanca en el mismo robo”.

En términos simples, hay tres tipos de ataques que tienen lugar. Hacktivismo es la más xprominente: las incursiones de los grupos de aficionados como Lulz (quien se llevó los sitios que pertenecen a la CIA, el Senado, y la policía española) o Anónymous (PayPal, PlayStation, MasterCard y Visa), ya sea por diversión, para lulz o, cada vez, como un acto de protesta política. Luego está el tipo penal, los profesionales de para obtener tu tarjeta de crédito, dirección de correo electrónico y directorios, con el objetivo de venderlos con fines lucrativos. Mientras que los sistemas PlayStation fueron atacados por primera vez por hactivistas, un segundo ataque fue hecho por los Hackers que tenian fines más comerciales.

Y, por último, hay ataques patrocinados por el Estado de espionaje, o incluso la guerra cibernética. “Google, RSA, Lockheed Martin, el FMI, la fuerte sospecha es que todos los que fueron patrocinados por el Estado, o aprobados por el estado, dice Dave Clemente, un experto en seguridad cibernética en Chatham House.

“Ya sea en China o Rusia, o de Europa del Este, muchos de estos ataques parecen haber dado un guiño y un gesto de aprobación tácita de los Estados.”

Van las tres categorías en realidad en aumento? Bueno, tal vez.

“Es difícil de justificar si hay algo más en esto o no”,

dice Rik Ferguson, director de investigación de seguridad de la empresa del equipo de protección, TrendMicro.

“Lo que es cierto es que más ataques se han divulgado públicamente. Las víctimas están más dispuestas a pasar al frente y decir ‘algo malo nos pasó”.

Las Leyes de divulgación obligan a las empresas a que digan la verdad sobre las violaciones de datos, han estado en vigor en muchas partes de los EE.UU. por varios años. Pero el verdadero punto de inflexión, dice Ferguson, llegó hace apenas un año, cuando Google salió a bolsa con la noticia de que había sido hackeado por fuentes chinas.

“Eso echó a rodar la pelota”,

dice Clemente.

“De repente, parecía más permisible para informar de un hackeo. Ser atacado, no parece ser el estigma que lo hizo hace varios años, y no hay una sensación ahora de que estás por tu cuenta si te golpean.”

Pero incluso si la mayor apertura es en parte gracias a la subida de manifiestos en la piratería, no ha sido todavía un aumento exponencial en el número de amenazas cibernéticas. En 2008, la empresa de seguridad del gigante Symantec ha contado 120 millones de variantes de malware, el año pasado, esa cifra había aumentado a 286 millones. El estratega de seguridad de Symantec Sian John también ha observado un gran aumento en lo que se conoce como “ataques dirigidos”.

Hace una década, un hacker por lo general se encargaba de difundir un solo virus para llegar a millones de personas. Hoy en día, el número medio de ordenadores infectados por un malware individual está a sólo 15, y a que se debe a que los hackers están utilizando una entrada nueva llamada spear-fishing (caña de pescar), que les permite ser más específico acerca de a quién se dirigen.

“En el pasado, si sufrías un ataque de phishing, sería de una oferta de Nigeria, ofertandote un montón de dinero”

dice John.

“Ahora va a ser de alguien que decía:..

¡Oh, te vimos en la conferencia la semana pasada he aquí algunos minutos de la conferencia

“y lo que está dentro de los minutos será un virus”.

Este tipo de ataque dirigido (conocido como (spear-fishing) se ha vuelto tan peligroso debido a la cantidad de información que divulgan en Internet.

“Uno de los primeros lugares a visitar por un hacker es LinkedIn”,

dice Ferguson.

“¿Qué hacemos allí? Hacemos nuestro CV completos disponibles para que todo el mundo los pueda ver. Se puede ver en todas partes en que has trabajado en el pasado. Puedes ver todas mis conexiones, ver a todos con los que he trabajado, todos a los que conozco . Así que un hacker puede asumir una de las identidades de las personas y las situaciones de referencia que han sucedido en mi vida profesional. Y es mucho más probable que se abra un archivo adjunto de un e-mail, ya que es mucho más creíble.”

Como era de esperar, entonces, el trabajo de Ferguson no sólo implica la infiltración, de comunidades de hackers en línea, pero la formación de trabajadores de oficina para ser más conscientes de engaños de ingeniería social como éste. (Los expertos en seguridad también han sido conocidos para probar las defensas de la empresa, dejando infectados memorias USB por ahí y ver si alguien los recogía por curiosidad. En 2008, las computadoras militares de EE.UU. se vulneraron de esta manera, según los rumores, después de que hackers repartieran USBs a través de un aparcamiento en una base de EE.UU. en el Medio Oriente.)

Los ataques dirigidos son también muy populares porque permiten a los Hackers perseguir a las personas con acceso a grandes bancos de información. “Los Hackers”, dijo Ferguson,

“se han dado cuenta que pueden obtener más por su dinero si se puede penetrar en una agregación de grandes volúmenes de datos en un solo ataque con éxito, en lugar de tratar de comprometer múltiples PCs individuales.”

De ahí que la piratería de Epsilon, que de un solo golpe puede haber dado a los piratas informáticos el acceso a millones de direcciones de correo electrónico.

El ejemplo más audaz de un ataque dirigido se piensa que es un acto de espionaje en lugar de una actividad criminal. El Gusano del año pasado Stuxnet supuestamente se abrió camino a través del sistema informático militar iraní con un solo objetivo: dañar las centrifugadoras que controla el programa nacional de enriquecimiento de uranio. Pero mientras que, según John,

“Stuxnet es la pieza más sofisticada de malware que hemos visto nunca”

la mayoría de las técnicas de hacking no necesariamente han cambiado mucho en los últimos años.

“Suena bastante complicado”

dice David Whitelegg, que bloguea en ITSecurityExpert.co.uk.

“El malware que llevó a la piratería de seguridad del giante RSA pudo haber sido un “ataque de día cero”

es decir, nunca se había visto antes, pero el método de infección no era nada nuevo.

“Al final del día, un usuario dentro de la compañía abrió un correo electrónico. Se fue a su casilla de correo no deseado, lo abrió, y lanzó el ataque. Y esa es la forma en que siempre ha sido.”

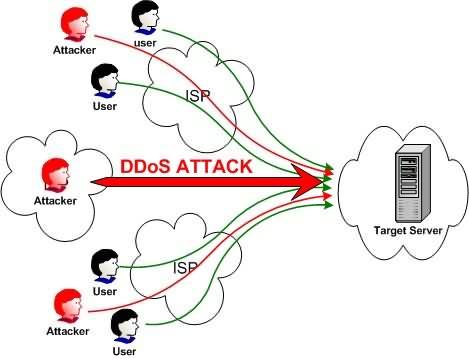

Ataques de denegación de servicio (DDoS) es el método empleado por Anonymous para dejar fuera de juego a PayPal, Mastercard y Visa por la sobrecarga con visitas que tampoco son nada nuevo.

“DDoS ha existido por años”

dice Whitelegg.

“No hay nada que podamos hacer al respecto”.

Pero incluso si sus métodos son viejos, la llegada de grupos como Anonymous y Lulz Sec marca un cambio de guardia.

“El Hactivismo esta, sin duda en aumento”,

dijo Ferguson.

“Anonymous antes era una bastante elitista comunidad underground. Pero como el caso WikiLeaks se desarrolló, y dieron su apoyo a Julian Assange, y comenzaron a atacar a las organizaciones que ellos consideran que tratan a WikiLeaks injustamente, han reunido una gran cantidad de cobertura. Se asociaron muy inteligentemente a V de Vendetta, una película popular con una imagen popular y conocidas frases como Somos legión.

Los nuevos miembros también se han dado cuenta de lo fácil que es formar parte del grupo.

“Si quieren participar, es muy fácil para ellos con solo descargar una herramienta que entrega el equipo para Anonymous”

y que luego les permite tomar parte en los ataques DDoS.

Sin embargo, si su aumento se debe en parte a una mayor exposición y las asociaciones inteligentes, también es innegable que esta vinculada a una creciente conciencia política de toda la comunidad del ciberespacio. El colectivo The anarchist collective Deterritorial Support Group recientemente publicó un ensayo titulado “Veinte razones por las que dar comienzo en el ciberespacio”, cuyo objetivo era explicar el reciente aumento de los Anonymous y Lulz.

“No se equivoquen”,

escribieron,

“esto no es una lucha de menor importancia entre los nerds y los geeks… Este es el campo de batalla del siglo 21, con los términos y condiciones de la guerra que se está configurando ante nuestros ojos En el corazón de una generación nueva politización de los hackers que han pasado de un lulz basado en la economía psíquica a una actitud comprometida, con conciencia social y políticamente activos hacia los acontecimientos del mundo, principalmente como reacción a los gobiernos y las multinacionales y su manera tratando las consecuencias de WikiLeaks”.

Esa participación política de desarrollo plantea nuevos interrogantes morales. Un ataque Lulz en, por ejemplo, la CIA, es ante todo un acto de protesta.

“Y si la policía se resiste a detener a personas por participar en una vida real”

se pregunta Ferguson,

“entonces ¿por qué están tan dispuestos a detener a personas por el equivalente digital?”

En otros círculos, sin embargo, tales acciones son consideradas menos como protestas y más como actos de guerra.

“El ciberespacio”,

dice un informe de Chatham House cyber security report desde el año pasado,

“debe ser visto como el quinto campo de batalla, junto a los campos más tradicionales de la tierra, por aire, mar y espacio”.

Significativamente, el informe también señaló que

“en el ciberespacio las fronteras se difuminan entre los militares y civiles, y entre lo físico y lo virtual;… Y el poder puede ser ejercido por los Estados o actores no estatales, o por poder”

Es tentador pensar que este tipo de debate es irrelevante para nuestra vida cotidiana. Symantec dice que las tecnologías de telefonía móvil serán el próximo objetivo del hacking, y tal vez sean problemas físicos, tales como el que deberíamos estar más preocupados. Pero a medida que cada vez vivimos más nuestras vidas en línea, y como el límite “entre lo físico y lo virtual” es cada vez más borroso, tal vez estas sean las cuestiones conceptuales que plantea la piratería que a la larga será más importante.

Es tentador pensar que este tipo de debate es irrelevante para nuestra vida cotidiana. Symantec dice que las tecnologías de telefonía móvil serán el próximo objetivo del hacking, y tal vez sean problemas físicos, tales como el que deberíamos estar más preocupados. Pero a medida que cada vez vivimos más nuestras vidas en línea, y como el límite “entre lo físico y lo virtual” es cada vez más borroso, tal vez estas sean las cuestiones conceptuales que plantea la piratería que a la larga será más importante.

Un pequeño glosario de hacking

Anonymous coalición anárquica de hackers que saltó a la fama después de cometer los ataques DDoS (ver más abajo) en contra de MasterCard, Visa, PayPal el año pasado. Otros objetivos anteriores incluyen la Iglesia de la Cienciología y el gobierno de Zimbabwe.

DDoS – distributed denial of service (denegación de servicio distribuido) Es el bombardeo de un sitio web con tráfico de Internet, hasta que deja de ser capaz de hacerle frente y se bloquea.

Hacking se refiere comúnmente a los que intentan de violar los sistemas de computación, pero también es un término comodín para las personas que simplemente tratan de adaptar o mejorar los programas de ordenador.

Lulz Security prolífico nuevo colectivo hacking cuyos objetivos han incluido el Senado de los EE.UU., la CIA, Sony y PBS. Sus acciones se caracterizan por su humor: su nombre es un giro neologístico en el argot “lol”, que significa “reír”.

Malware término que se aplica a las formas de software malicioso que se crean para alterar los sistemas operativos.

Spear-phishing que se dirigen a personas concretas. Utilizan técnicas de ingeniería social para conseguir que los destinatarios abran archivos adjuntos infectados.

Rootkit Software que se esconde con el hecho de que un sistema de computación ha sido hackeado.

Trojan horse (caballo de Troya) que se disfraza como si no se tratase de software malicioso.

White-hat hacking (hacking expertos de Sombrero blanco) contratados por las empresas para poner a prueba sus sitios web o sistemas de correo electrónico en busca de vulnerabilidades. Por el contrario, los hackers de sombrero negro hackean por razones deshonestas; los sombreros grises hackean sistemas de manera ilegal, pero con la intención de notificar al administrador del sistema de las fallas en su red.

Zero-day attack (Amenazas de día cero) los informáticos que atacan y se aprovechan de las debilidades de desarrolladores de software que no se había identificado.

4chan notorio foro de Internet, desde donde supuestamente se origina Anonymous. Famoso por su /b/board, donde los usuarios publicar imágenes al azar y con frecuencia ofensivas y comentarios aun más incomprensible para los extraños.

Articulo Original