El ransomware, como otros tipos de malware, es un negocio, ilícito, pero un negocio. Además, no es muy costoso ponerlo en marcha y los beneficios son importantes. Están proliferando redes de ciberdelincuentes especializadas en ransomware. En este negocio participan además del creador del ransomware, los que alquilan la infraestructura para su distribución o los agentes que lo distribuyen y los servicios para recaudar el rescate. Aprovechando las ventajas de la tecnología, los ciberdelincuentes utilizan los modelos de negocio que proporciona internet (P2P, crowdsourcing, redes de afiliados o piramidales, inserción de publicidad, SaaS o software as a service,…), para obtener beneficio y ocultar su actividad maliciosa. Funcionan como un ecosistema del cibercrimen: los desarrolladores del malware se

llevan una parte; otra parte los que desarrollan y gestionan los kit de exploits para, aprovechando las vulnerabilidades de los equipos de las víctimas, poder difundirlo; lo mismo que los que alojan los servidores de correo o las páginas maliciosas con el malware y los agentes que cobran el rescate.

Algunas familias de ransomware funcionan como un servicio: Ransomware as a Service. El delincuente contacta con agentes para distribuir el ransomware. Los agentes, al igual que los muleros que cobran los rescates, pueden ser cualquier persona con conocimientos de internet y algo de tiempo. Los agentes distribuyen el malware (alojándolo en sitios legítimos, mediante correos electrónicos, con

ataques tipo abrevadero o waterhole,…) y si consiguen que alguien pague el rescate obtendrán una parte del mismo.

¿Por qué piden el rescate en bitcoins?

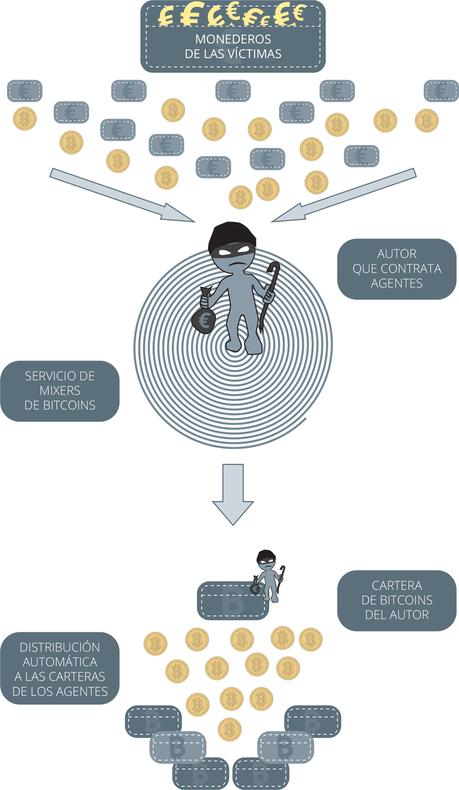

Los bitcoins son monedas virtuales o criptomonedas, que permiten el pago anónimo entre particulares. Este anonimato es posible gracias a los servicios de mixing o tumbling de bitcoins, accesibles desde la red anónima Tor, que mezclan los fondos de distintas carteras, realizando una especie de lavado de la criptomoneda que dificulta que se pueda seguir el rastro de las transacciones. Esto facilita que los cibercriminales puedan extorsionar a sus víctimas sin que la policía pueda seguirles la pista.

El siguiente gráfico explica cómo funciona:

Fuente: Incibe