El término Internet de las Cosas, en inglés Internet of Things ,hace referencia a la digitalización de todo tipo de dispositivos:

La conectividad digital de estos dispositivos permite enviar y recibir información para realizar tareas que hasta no hace mucho podrían parecer imposibles como monitorizar el estado de una flota de vehículos ,ver las cámaras de seguridad de la empresa desde un Smartphone, controlar cualquier electrodoméstico de forma remota, etc.

La consultora Gartner pronostica que para el año 2021 habrá unos 25 mil millones de dispositivos IoT conectados en sectores tan dispares como:

- Domótica

- Salud

- Transporte y logística

- Seguridad y vigilancia

Se podría decir que con el IoT se inicia una revolución en la forma en que vivimos y trabajamos.Sus aplicaciones son muy diversas: monitorización salud , domótica en edificios y ciudades, aplicaciones en industria 4.0.

El acceso a la tecnología ha democratizado el IoT reduciendo los costes y con capacidades avanzadas

-

REDUCIDOS COSTES:

Los chips para dar inteligencia a los objetos

Los módulos para dar conectividad a los objetos

Los entorno de desarrollo para programarlo

Los costes de hacer un prototipo -

CAPACIDADES AVANZADAS

Soluciones de gran capacidad a bajos coste

Infinidad de tecnologías de comunicación

Enorme comunidad desarrolladora

El problema viene con algunas aplicaciones de IOT donde nos cuestionamos hasta que punto los riesgos son mayores que las ventajas y marabillas en el uso de esta tecnologías: es decir Seguridad vs Confort o lo que es lo mismo RIESGO VS RECOMPENSA

Estas son algunas brechas que debemos superar:

- Interacción humana de baja fricción

- Identificación única de dispositivos

- Autenticación de dispositivos

- Asociación dispositivos-usuarios

- Naturaleza de los datos

Ademas por si fuera poco, tenemos grandes retos y desfios

- Capacidades limitadas de encriptación

- Recursos limitados (RAM/ROM)

- Limitada sincronización

- El fw debe ser actualizado tiempo al tiempo

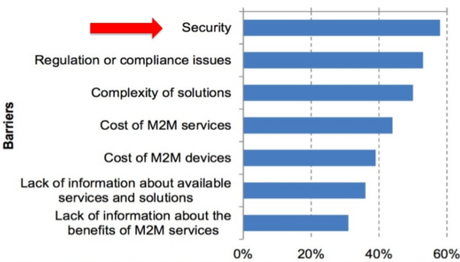

Como vemos en la grafica de abajo pues una de las grandes barreras para adaptar el IOT es la seguridad:

Y es que el mal nunca descansa , como lo demuestran los innumerables ejemplos de ataques:

Caso Mirai

La botnet Mirai ha sido utilizada en algunos de los ataques del tipo DDoS más grandes y bruscos de la historia, dentro de los que se incluyen el realizado al sitio web de Brian Krebs , y al proveedor Dyn en octubre de 2016.

Mirai es un malware de la familia de las botnets destinada a infectar los equipos conformantes del IoT. El objetivo principal de este malware es l a infección de routers y cámaras IP, usando estos para realizar ataques de tipo DDoS

Amenazas para el propio dispositivo

Los dispositivos IoT pueden ser una presa fácil para los ciberdelincuentes que buscan este tipo de dispositivos como punto de entrada a las redes de las empresas o a otros puntos que se encuentran más protegidos.

Además, los propios dispositivos IoT no son inmunes a las amenazas pues los ciberdelincuentes pueden enfocar sus esfuerzos en atacar su funcionalidad, siendo la denegación de servicio uno de los principales peligros, dejándolos inoperativos o no accesibles.

Amenazas para el propio dispositivo

Las amenazas a los dispositivos IoT no se reducen a las derivadas de su conectividad a Internet. Muchos de estos aparatos cuentan también con capacidades de conexión inalámbrica como wifi, Bluetooth o Zigbee, lo que puede suponer otro vector de ataque para ciberdelincuentes si se encuentran dentro de su rango de acción

Consecuencias graves para la seguridad como:

- Infectarlos para formar parte de una red zombi que los utilicen para realizar ciberataques, por ejemplo, de denegación de servicio distribuida o DDoS

- Utilizarlos como puente o punto de entrada para atacar otros equipos de la misma red, para robar información o comprometer servidores o para realizar otras acciones delictivas

- Reconfigurarlos para inhabilitarlos o cambiar sus condiciones de utilización

Como resumen , estos a lgunos de los vectores de ataque para los dispositivos IoT:

- Fallos en la implementación

- Interceptar datos de tránsito(ataque Man in the Middle)

- Acceso a la plataforma de administración

- Vulnerabilidad en el software

- Configuraciones por defecto

- Acceso físico al dispositivo

- Los propios usuarios por ingeniería social

Medidas de seguridad

En los dispositivos IoT no se suelen utilizar las soluciones habituales de ciberseguridad como antivirus o cortafuegos; por ello, las siguientes medidas de seguridad están destinadas a proteger el propio dispositivo y, por consiguiente, toda la organización:

- Acceso seguro al dispositivo (evitar conf. por defecto)

- Comunicaciones seguras

- Actualizaciones de seguridad

- Dispositivos de seguridad perimetral

- Seguridad física ( ej.: puertos, usb,sd, etc)

- Concienciación en seguridad de los usuarios

Y estas son algunas recomendaciones de seguridad:

- Se comprobará cada cierto tiempo la visibilidad de los dispositivos IoT en Internet con herramientas específicas como Shodan.

- Si el dispositivo lo permite se habilitará un registro de logs que guarde los eventos que se producen como accesos, cambios de contraseña, actualizaciones, etc.

- En caso de ser posible, se ha de habilitar algún mecanismo de notificación cuando se produce un evento que pueda afectar a la seguridad del dispositivo.

- Se monitorizarán de forma centralizada los dispositivos IoT para comprobar su correcto funcionamiento y que no se producen eventos que puedan afectar a su seguridad o a la de la empresa.

- Se comprobará regularmente la web del fabricante en busca de nuevas actualizaciones de seguridad tanto de firmware como de software siempre que no exista un método alternativo que avise sobre ello

- Uso de herramientas adicionales (ejemplo https://www.shodan.io)

DISEÑO en IOT: REGLAS DE DISEÑO

En caso de estar diseñando un nuevo dispositivo IoT , algunos principios que de deberiamos seguir

Seguridad:

- CONSTRUIR CON SEGURIDAD INCLUIDA ( NO PUEDE SER AÑADIDA DESPUES)

- Mantener mecanismos de seguridad simples

- Usar estándares de seguridad

- La oscuridad no provee seguridad

- Encriptar datos sensibles en reposo y en transito

- Usar bloques criptográficos bien estudiados

- Identidad y gestión de acceso deben ser parte del diseño

- Desarrollar un modelo de amenazas realista

Servicios de red

- ASEGURARSE DE QUE DATOS Y CREDENCIALES SON ENCRIPTADOS MIENTRAS ESTAÑEN TRANSITO

- USAR CANALES ENCRIPTADOS SEGUROS

- USAR OPTIMAS LONGITUDES DE CLAVES Y BUENOS ALGORITMOS ( CURVA ELÍPTICA PROVEE UNA ENCRIPTACIÓN EFICIENTE)

- PROTEGERSE CONTRA ATAQUES REPETITIVOS

- Encriptación del transporte:

- ASEGURAR SOLAMENTE LOS PUERTOS ABIERTOS NECESARIOS.

- ASEGURAR QUE LOS SERVICIOS NO SON VULNERABLES.

- DESPORDAMIENTO DE BUFEFR Y ATAQUES FUZZING.

- ASEGURAR QUE LOS SERVICIOS NO SON VULNERABLES A ATAQUES DDNS

Privacidad como parte del diseño

- Recolectar solamente los datos mínimos para el funcionamiento del dispositivo

- Asegurarse que datos sensibles recogidos son protegidos con encriptación

- Asegúrese de que el dispositivo protege adecuadamente los datos personales

Web, movilidad e interfaces cloud

- No permita credenciales por defecto

- Asumir accesos al dispositivos internamente y externamente

- Las credenciales no deberían almacenarse en ficheros planos de texto ni viajar por canales no encriptados

- Protegerse contra XSS,CSRF,SQLi

- Implementar un sistema IAM/IRM

- Protegerse contra la enumeración de cuentas e implementar el bloqueo de cuentas

- Asegúrese de que su fw no contenga credenciales codificadas ni datos confidenciales

- Utilice un canal seguro para transmitir el fw durante las actualizaciones

- Asegúrese de que la actualización esté firmada y verificada antes de permitir la actualización.

- No envíe la clave pública con el fw, use un hash

- Asegúrese de que sus repositorios SVN/ GIT no contengan las claves privadas

SOFWARE/ FIRMWARE

- Seguridad Física

- Asegurar que el acceso físico a su dispositivo está controlado

- Los puertos USB o SD accesibles pueden ser eficientes

- ¿Se puede desmontar fácilmente para acceder al almacenamiento interno (RAM / ROM)?

- Si los datos locales son confidenciales, considere la posibilidad de cifrarlos

DECALOGO SOBRE RECOMENDACIONES DE SEGURIDAD

- Minimizar el uso de dispositivos IoT especialmente en empresas utilizando únicamente los que sean estrictamente necesarios.

- No usar, en la medida de lo posible, dispositivos IoT que transmitan información o cuya gestión se realice desde servidores externos aunque sea del fabricante.

- Comprobar las configuraciones por defecto del dispositivo, especialmente antes de permitir su acceso desde Internet y, de ser posible, elegir aquellos dispositivos que permitan un elevado

nivel de seguridad. - Si no es posible establecer configuraciones de seguridad robustas no se permitirá el acceso al dispositivo desde Internet y preferiblemente tampoco desde la red local.

- Establecer siempre contraseñas de acceso y administración robustas. Siempre que sea posible se forzará su uso.

- Establecer siempre contraseñas de acceso y administración robustas. Siempre que sea posible se forzará su uso.

- Mantener actualizado el dispositivo a la última versión.

- Mantener abiertos a Internet únicamente aquellos servicios que sean necesarios para su administración remota y los que no lo sean se deben deshabilitar. También hay que cambiar los puertos de los servicios cuando sea posible.

- Utilizar dispositivos de seguridad perimetral como cortafuegos para proteger la seguridad del dispositivo IoT.

DECALOGO SOBRE RECOMENDACIONES DE SEGURIDAD - Emplear mecanismos que permitan asegurar la autenticidad,integridad y confidencialidad de las comunicaciones especialmente si estas se realizan vía wifi.

- Auditar periódicamente los dispositivos IoT.

- Concienciar especialmente a los empleados sobre la importancia de la ciberseguridad en el día a día de su trabajo y en la administración y uso de este tipo de dispositivos.

- Comprobar la seguridad física del dispositivo y aplicar

las medidas necesarias que eviten manipulaciones de terceros

DECALOGO SOBRE RECOMENDACIONES DE SEGURIDAD

Fuentes

HTTPS://WWW.GARTNER.COM

HTTPS://WWW.INCIBE.ES

HTTPS://WWW.COMPUTING.ES

HTTPS://UNAALDIA.HISPASEC.COM

HTTPS://BLOG.F-SECURE.COM

HTTPS://SOLOELECTRONICOS.COM