Csoliss

Descripción

Descripción

compartido

MIS BLOGS

-

Carlos Solís Salazar

http://www.solis.com.ve/

Masificando el conocimiento en Seguridad de la Información

ÚLTIMOS ARTÍCULOS (163)

-

¿Cómo gestionar/evaluar el riesgo inherente y el riesgo residual?

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. ¿cómo... Leer el resto

Publicado el 03 diciembre 2013 COMUNICACIÓN, TECNOLOGÍA -

¿Debemos implantar Tecnología de Seguridad Informática?

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. Leer el resto

Publicado el 02 diciembre 2013 TECNOLOGÍA -

Métricas de Seguridad Informática, según OWASP

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. Leer el resto

Publicado el 29 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Introducción al ISM3 (Modelo de Madurez de Gestión de Seguridad de la...

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. Leer el resto

Publicado el 28 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

SimpleRisk: Herramienta para la Gestión de Riesgos (II)

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. Leer el resto

Publicado el 27 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

SimpleRisk: Herramienta para la Gestión de Riesgos (I)

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. Leer el resto

Publicado el 26 noviembre 2013 TECNOLOGÍA -

¿Se pueden borrar las imágenes de sexting para siempre? #Video

Tal cual como nos los dice nuestros amigos de PantallasAmigas: No es posible. Cuando una imagen en formato de fotografía o vídeo aparece en una pantalla... Leer el resto

Publicado el 21 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Compras en Internet

10 consejos de seguridad para compras en Internet En Internet la seguridad de la información que te pertenece depende de ti. Esta lista de consejos de... Leer el resto

Publicado el 20 noviembre 2013 COMUNICACIÓN, EBUSINESS, EMPRESA, TECNOLOGÍA -

7 aspectos a considerar en el diseño de un programa de concientización en...

Un excelente programa de concienciación en seguridad de la información cumple los siguientes siete objetivos de diseño: 1 ) La inclusividad La seguridad... Leer el resto

Publicado el 19 noviembre 2013 TECNOLOGÍA -

Navegación realmente privada con Tor: Una Guía Oficial

Haz oído hablar de Tor, pero ¿no sabe cómo usarlo? Descubre cómo este software puede proteger tu privacidad en el último manual MakeUseOf. Leer el resto

Publicado el 07 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Navegación realmente privada con Tor: Una Guía Oficial

Si aún no estas suscrito al Newsletter hazlo aquí y obtén contenidos de Seguridad de la Información cómodamente en tu correo electrónico. Haz oído hablar... Leer el resto

Publicado el 07 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

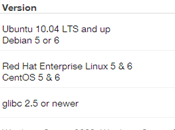

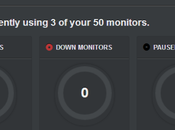

Monitorear tu servidor Web ¡Gratis! – New Relic

En los articulos anteriores estuvimos hablando de Monitor.Us y de Uptime Robot. He guardado los mejor para el final y es que New Relic es una herramienta de... Leer el resto

Publicado el 01 noviembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Monitorear tu servidor Web ¡Gratis! – Uptime Robot

En el artículo anterior hablamos de Monitor.us, el cual es una herramienta para monitorear servidores y servicios web. En esta ocasión hablaré de Uptime Robot. Leer el resto

Publicado el 31 octubre 2013 COMUNICACIÓN, TECNOLOGÍA -

Monitorear tu servidor Web ¡Gratis! – Monitor.Us

Si tienes tu servidor web, es muy importante mantener una estrecha vigilancia sobre los recursos que se están consumiendo.Hay una serie de sistema de pago... Leer el resto

Publicado el 30 octubre 2013 COMUNICACIÓN, TECNOLOGÍA -

4 Claves para la navegación web segura

Hay un gran debate sobre cuál es el navegador web más seguro. La sabiduría convencional dice que ese es Microsoft Internet Explorer (porque nadie lo... Leer el resto

Publicado el 25 octubre 2013 COMUNICACIÓN, TECNOLOGÍA -

Generalidades de la Administración de Riesgos

Para nadie es un secreto que la administración de los riesgos es de vital importancia para los negocios. Pero, en el mundo de la Seguridad de la Información... Leer el resto

Publicado el 24 octubre 2013 COMUNICACIÓN, TECNOLOGÍA -

Sistemas de detección de intrusiones con Snort IDS + #EBOOK

Este es un libro con técnicas avanzadas Uso de Snort, Apache, MySQL, PHP y ACID”Protege tu red con Snort: un IDS de código abierto de alto rendimiento. Leer el resto

Publicado el 16 septiembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Modelo de Gestión de Riesgos Corporativos (Enlace)

“Implementar un modelo de gestión de riesgos en las organizaciones, dejo de ser una tarea exclusiva de las entidades del sector financiero con carácter de... Leer el resto

Publicado el 12 septiembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Redes sociales: Blancos fáciles de los Ciberdelicuentes

Las redes sociales son nuevas formas de interacción social que comenzaron a ser explotadas por las empresas, pero plantean desafíos de seguridad que muchas vece... Leer el resto

Publicado el 04 septiembre 2013 COMUNICACIÓN, TECNOLOGÍA -

Etiquetas en redes sociales afectan a tu privacidad

El etiquetado sin permiso previo y expreso de la persona que figura en la fotografías es una de las principales amenazas para la privacidad en las redes... Leer el resto

Publicado el 02 septiembre 2013 COMUNICACIÓN, TECNOLOGÍA