Debadastra

Descripción

Descripción

compartido

MIS BLOGS

-

Seguridad en Sistemas y Técnicas de Hacking

http://thehackerway.com/

Blog dedicado a técnicas de hacking y seguridad ofensiva.

ÚLTIMOS ARTÍCULOS (268)

-

Trabajar como profesional autónomo.

Ser autónomo o emprendedor no es fácil y en ocasiones se van sumando situaciones con clientes que te obligan a valorar si realmente tu estrategia... Leer el resto

Publicado el 30 septiembre 2021 TECNOLOGÍA -

Herramientas SAST para auditoría de código y SecDevOps – Parte 2

En este segundo post sobre herramientas SAST para auditoría de código estático, se hablará sobre dos herramientas más: SonarQube y NodeJSScan.... Leer el resto

Publicado el 27 septiembre 2021 TECNOLOGÍA -

Herramientas SAST para auditoría de código y SecDevOps – Parte 1

Una de las labores definidas en el S-SDLC es la ejecución de pruebas de seguridad, entre las que se incluyen las pruebas de análisis estático para la... Leer el resto

Publicado el 23 septiembre 2021 TECNOLOGÍA -

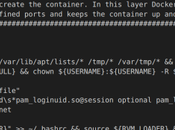

Preparación de un entorno con Docker para Hacking web.

Una de las primeras cosas que hacen falta cuando se está aprendiendo cualquier cuestión relacionada con el Hacking en general, es un entorno para realizar... Leer el resto

Publicado el 20 septiembre 2021 TECNOLOGÍA -

Hacking ético en Securízame 2021: Formato híbrido y una nueva formación sobre...

Algunos ya sabéis que los últimos años hemos estado realizando formaciones sobre Hacking ético en Securízame y desde el año pasado, por razones... Leer el resto

Publicado el 16 septiembre 2021 TECNOLOGÍA -

TheHackerWay ahora disponible en Youtube

Algunos ya lo habéis visto con el post que se ha publicado ayer, he decido crear un canal de YouTube para ir subiendo demostraciones prácticas en vídeo de... Leer el resto

Publicado el 14 septiembre 2021 TECNOLOGÍA -

Network Hacking con Impacket – Parte 6

Se han escrito 5 posts relacionados con el uso de los scripts en Impacket y dado que da para mucho más, aquí va la sexta parte. Para que tengas una... Leer el resto

Publicado el 13 septiembre 2021 TECNOLOGÍA -

25 Técnicas aplicadas a campañas de Red Team y Hacking ahora disponible en...

Hace algunos meses contacte con Jaime ( DragonJar) sobre la posibilidad de distribuir el libro 25 Técnicas aplicadas a campañas de Red Team y Hacking en... Leer el resto

Publicado el 23 julio 2021 TECNOLOGÍA -

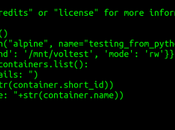

Cómo controlar Docker desde tus scripts en Python – Parte 2 de 2.

En la primera parte de esta serie de corta de dos post que puedes leer aquí, se explicaba cómo instalar el SDK de Python para interactuar con un servicio de... Leer el resto

Publicado el 19 julio 2021 TECNOLOGÍA -

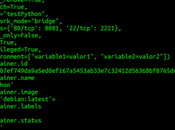

Cómo controlar Docker desde tus scripts en Python – Parte 1 de 2.

Como muchos ya sabéis, Docker es una tecnología que ha tenido muy buena aceptación a la hora de virtualizar entornos y hacer que el trabajo de configurar cierta... Leer el resto

Publicado el 15 julio 2021 TECNOLOGÍA -

Buenas prácticas en Docker – Parte 2 de 2.

Continuando con lo que se ha explicado en el primer post de Buenas prácticas en Docker - Parte 1 de 2 se listarán ahora algunas buenas prácticas... Leer el resto

Publicado el 12 julio 2021 TECNOLOGÍA -

Buenas prácticas en Docker – Parte 1 de 2.

Desde hace algunos años, se ha convertido en una tecnología de uso habitual para cualquier profesional IT. Programadores, administradores de sistemas y... Leer el resto

Publicado el 08 julio 2021 TECNOLOGÍA -

Crear informes de pentesting con PWNDoc – Parte 1 de 2

Anteriormente he escrito un par de artículos sobre algunas pautas para redactar documentos de auditoría que puedes consultar en los siguientes... Leer el resto

Publicado el 01 julio 2021 TECNOLOGÍA -

¿Cómo crear un informe de pentesting? Parte 2 de 2

En el post anterior que puedes leer aquí: ¿Cómo crear un informe de pentesting? Parte 1 de 2 comentaba algunas nociones básicas sobre la redacción de... Leer el resto

Publicado el 28 junio 2021 TECNOLOGÍA -

¿Cómo crear un informe de pentesting? Parte 1 de 2

Es una pregunta muy habitual entre profesionales que están empezando a trabajar en pentesting y aunque hay plantillas que se pueden encontrar... Leer el resto

Publicado el 24 junio 2021 TECNOLOGÍA -

15 ficheros de log interesantes en sistemas Linux

Los ficheros de log representan una buena forma de entender el funcionamiento del sistema y su comportamiento. Ya sea para labores de post-explotación, para... Leer el resto

Publicado el 21 junio 2021 TECNOLOGÍA -

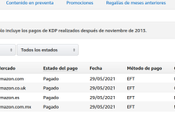

Hoy vengo a hablar de TU donación a #UNICEF – período de Marzo

Hace un poco más de un mes he publicado el informe de ventas del libro " 25 Técnicas aplicadas a campañas de Red Team y Hacking" que como algunos... Leer el resto

Publicado el 17 junio 2021 TECNOLOGÍA -

TheHackerWay, ganador en el “European Cybersecurity Blogger Awards 2021” en la...

Aunque algunos ya lo sabéis debido a que lo he publicado en LinkedIn, no quería dejar pasar la oportunidad de escribir un pequeño post sobre el... Leer el resto

Publicado el 14 junio 2021 TECNOLOGÍA -

Interceptando Hashes NTLMv2 con Ntlm-Theft + Responder

Ya sea en ejercicios de Red Team o en tests de intrusión en entornos Active Directory, conseguir credenciales de acceso válidas es, en la mayoría de los... Leer el resto

Publicado el 10 junio 2021 TECNOLOGÍA -

Practica Desarrollo Seguro con OWASP Secure Coding Dojo.

El desarrollo seguro y todo lo relacionado con el S-SDLC es algo que se debería tener en cuenta en cualquier equipo que pretenda desarrollar aplicaciones de... Leer el resto

Publicado el 07 junio 2021 TECNOLOGÍA