El hardware, software, políticas y procedimientos conforman las muchas capas de seguridad de la red, están diseñados para defender los sistemas de su empresa frente a estas amenazas.

¿Cuáles son las amenazas más comunes?

- Los virus, gusanos, troyanos, spyware, malware, adware, botnets, etc

- Los ataques de día cero y hora cero

- Los ataques de hackers

- Ataques de Denegación de Servicio (DoS) y Denegación de Servicio Distribuida (DDoS)

- Robo de datos

Estas amenazas buscan explotar:

- Redes inalámbricas no seguras

- Software y hardware sin parches de seguridad

- Sitios web inseguros

- Aplicaciones potencialmente no deseadas (PUA)

- Las contraseñas débiles

- Dispositivos perdidos

- Usuarios desprevenidos o usuarios con malas intenciones.

Top 5 de los fundamentos de seguridad de red

Con estos cinco principios usted ayudará a proteger su reputación y reducir su responsabilidad:

1. Mantenga actualizados los parches y actualizaciones recientes

Cuando los administradores son poco estrictos sobre la aplicación de parches y actualizaciones, los ciberdelincuentes explotan todas las posibles vulnerabilidades. En particular, comprobar que los equipos de oficina se están ejecutando las versiones actuales de los programas más utilizados:

- Adobe Acrobat y Reader

- Adobe Flash

- Oracle Java

- Microsoft Internet Explorer

- Microsoft Office Suite

Mantenga un inventario para asegurarse de que todos los dispositivos se actualizan con regularidad.

2. Utilice contraseñas seguras

Su contraseña debe estar compuesta por al menos 6 caracteres, preferiblemente más, y utiliza una combinación de mayúsculas y minúsculas, números y símbolos. Esto debería ser evidente: que se debe mantener fuera de la vista y sólo se comparte con los empleados de confianza que los necesitan.

No es raro que los piratas informáticos se hagan pasar por el soporte técnico para que la gente de a conocer su contraseña, entonces, debemos entrenar a los usuarios para reconocer estas técnicas de ingeniería social y evitar el peligro.

El Instituto SANS también recomienda que las contraseñas se cambien cada pocos meses por lo menos, sin duplicados. También sugieren que se bloqueen las cuentas de usuarios después de múltiples intentos de acceso en un corto período de tiempo.

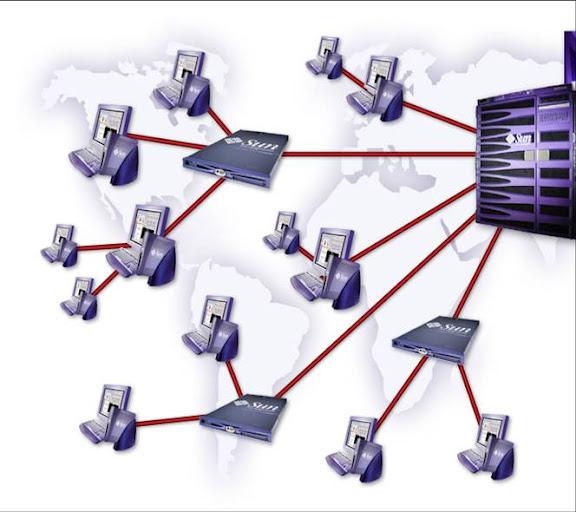

3. Asegure su VPN

Es una necesidad revisar la documentación de su servidor y el software de VPN. Para proteger la información que viaja por internet usted debe usar protocolos de cifrado y autenticación.

El método de autenticación de identidad más segura es la autenticación de múltiples factores. Incluir medidas adicionales para probar la identidad del usuario, como un PIN, lo hace más difícil para los usuarios no deseados el entrar en su red.

He aquí una idea: utilizar un cortafuegos para separar la red VPN del resto de la red. ¿Quieres más? Otros consejos incluyen:

- El uso de correo electrónico basado en la nube y el intercambio de archivos en lugar de una VPN.

- Crear y hacer cumplir las políticas de acceso de los usuarios. Ser avaro en la concesión de acceso a los empleados, contratistas y socios comerciales.

- Asegúrese de que los empleados sepan cómo proteger sus redes domésticas inalámbricas. El software malicioso que infecta a los dispositivos en el hogar puede infectar la red corporativa a través de una conexión VPN abierta, y

- Antes de la concesión de los dispositivos móviles acceso completo a la red, compruebe que están al día los software de anti-virus, firewalls y filtros de spam.

4. Gestionar activamente los privilegios de acceso de usuario

Según una reciente encuesta de 5.500 empresas por HP y el Ponemon Institute, más de la mitad dijo que su empleado tiene acceso a “datos sensibles y confidenciales fuera del alcance de los requisitos de su trabajo.”

Inapropiados privilegios de acceso para usuarios son una amenaza para la seguridad y no debe pasarse por alto. Cuando se cambia a un empleado de trabajo, asegúrese de que el departamento de TI se le notifica para que sus privilegios de acceso puedan ser modificados para adaptarse a las funciones de la nueva posición.

5. Limpie las cuentas inactivas

Los hackers a menudo utilizan las cuentas inactivas que fueron asignadas alguna vez a los empleados con el fin de obtener acceso y disfrazar su actividad. Existen software disponibles para la limpieza de cuentas inactivas a través de redes grandes con muchos usuarios.

¡BONO! Cinco Consejos de Seguridad de Red

Además de las anteriores cinco fundamentos de seguridad de red, es una buena idea también:

- Mantener una lista de software autorizado y evitar que los usuarios descarguen aplicaciones que no están en la lista. El inventario de aplicaciones de software puede realizar un seguimiento de tipo, versión y el nivel de parche.

- Actualización, por escrito, de las políticas de seguridad . Por ejemplo, explican que, en su caso, los dispositivos personales se les permiten acceder a la red de la empresa y concretar la cantidad de tiempo que los usuarios tienen para informar de los dispositivos perdidos o robados. Buscar un software de administración de dispositivos móviles (MDM) que pueda borrar de forma remota los dispositivos.

- Separar los datos críticos del resto de la red y requerir que los usuarios se autentiquen antes de acceder a ellos.

- Ejecute las herramientas de análisis de vulnerabilidades, al menos, una vez a la semana y realizar pruebas de penetración de forma periodica.

- Monitorear continuamente el tráfico de red para detectar patrones inusuales de actividad de las amenazas y posible.

Este artículo esta basado en la entrada de itmanagerdaily.com titulada “Network Security: Top 5 Fundamentals“

¿Qué te parecieron los consejos?¿qué otro consejo podrías agregar? Deja tus comentarios.