Los últimos días, incluso algunos mensajes empiezan a rectificar y corregir que quien en principio se pensaba que estaba afectado, en realidad no lo estaba . Y por supuesto… aparecen varias listas de sitios afectados .

En INTECO , también han seguido de cerca la información sobre ésta que, dada la importancia del fallo, exigía una especial atención y esfuerzo. Publicaron dos avisos de seguridad relacionados con el mismo:

- El día 8 por la mañana el aviso del fallo en OpenSSL

- El día 9 los primeros parches de fabricantes importantes

A nivel de investigación, parecía imprescindible conocer más sobre el fallo, probar en el laboratorio a extraer de la memoria esos datos “jugosos”, aunque tan solo se tratara de una porción pequeña y aleatoria de la misma (64kb).

Así, en las pruebas que hAN hecho se ha encontrado que en realidad muchos servicios en internet e intranets realmente no están afectados.

Uno de los motivos es que productos de la familia Microsoft no son vulnerables ya que utilizan sus propias librerías de SSL. Y no sólo eso, si no que muchos sistemas utilizan versiones de la librería OpenSSL anteriores y, por tanto, no adolecen del fallo identificado.

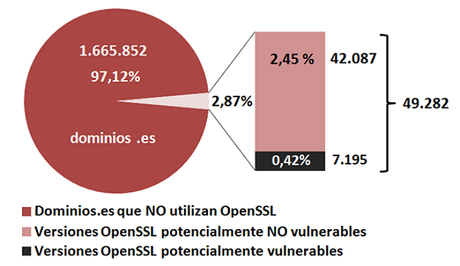

A nivel estadístico, y gracias a la colaboración con Red.es en materia de seguridad de dominios .es, el análisis realizado sí permite aportar algunos datos (bastante alejados de los dos tercios de dominios ):

-

- De los dominios .es activos a fecha de 16 de Marzo sólo el 0,42% utilizaban librerías OpenSSL potencialmente vulnerables

-

- A nivel de direcciones Web (<dominio>.es, o www.<dominio>.es, y las redirecciones existentes de dominios .es) los porcentajes de servicios potencialmente vulnerables bajo dichos dominios son:

Esta sería la información puramente estadística obtenida a partir de las versiones utilizadas en los servicios.

Fuente: INTECO