Resumen: Se analiza una tendencia generalizada en la elaboración de leyes que afectan a las personas jurídicas: La apreciación del riesgo y su tratamiento.

Autor del artículo Colaboración

José Luis Colom Planas

Actualizado 4 de febrero de 2015

Índice1. Introducción 2. Proyecto de LO de reforma del Código Penal

3. Prevención de Blanqueo de capitales y FT

4. Proyecto de Reglamento de Protección de Datos de la UE

5. Conclusiones

6. Bibliografía consultada

7. Derechos de autor

1. Introducción

2. Proyecto de LO de reforma del Código Penal La vigente LO 5/2010, de 22 de junio, por la que se modifica la LO 10/1995, de 23 de noviembre, del Código Penal, ya introduce claramente la responsabilidad penal de la PJ en su art. 31 bis CP. Los penalistas saben que la norma únicamente delimita la responsabilidad penal de la PJ en un numerus clausus de figuras delictivas, la mayoría de la Parte Especial del CP. Si consideramos el proyecto de reforma del Código Penal (en adelante PR-CP), [3]en su versión del Congreso de Diputados de 2013, vemos que el art. 31 bis PR-CP, en su apartado 4, dispone la exención de la PJ si previamente a la comisión del delito ha adoptado, y ejecutado eficazmente, un modelo de organización y gestión adecuado para prevenir delitos de la naturaleza del que se ha cometido.

Un modelo podrá considerarse “adecuado” si es capaz de identificar en los diferentes procesos de negocio de la PJ aquellas actividades en cuyo ámbito puedan ser cometidos los delitos y establecer protocolos o procedimientos encaminados a detectarlos y evitarlos.

En otras palabras, la carga de prueba [1]para lograr la exención le corresponderá a la PJ según se interpreta del PR-CP y la estrategia de defensa consistirá en demostrar, pese a la ocurrencia del ilícito, la correcta implementación e idoneidad razonable del programa de cumplimiento para prevenir delitos de la misma tipificación penal que el cometido.

Concretamente el artículo 31 bis PR-CP, en su apartado 5, dispone a tenor literal que “El modelo contendrá las medidas que, de acuerdo con la naturaleza y el tamaño de la organización, así como el tipo de actividades que se llevan a cabo, garanticen el desarrollo de su actividad conforme a la Ley y permitan la detección rápida y prevención de situaciones de riesgo”.

Es evidente que se refiere a un modelo basado en la evaluación del riesgo real de la ocurrencia de actuaciones contrarias a derecho, que variará de una PJ a otra en función de la naturaleza de sus actividades, estructura interna, clientes, territorialidad, etc.

3. Prevención de Blanqueo de capitales y FT

La Ley 10/2010, de 28 de abril, de prevención del blanqueo de capitales y de la financiación del terrorismo, [4]considera que los sujetos obligados podrán determinar el grado requerido de aplicación de las medidas de diligencia debida en función del riesgo, que dependerá del tipo de cliente, de la relación de negocios y del producto u operación.

Concretamente el art. 7 LPBCyFT dispone: “(…) Los sujetos obligados deberán estar en condiciones de demostrar a las autoridades competentes que las medidas adoptadas tienen el alcance adecuado en vista del riesgo de blanqueo de capitales o de financiación del terrorismo mediante un previo análisis de riesgo que en todo caso deberá constar por escrito”.

Como no podía ser de otro modo, el RD 304/2014, de 5 de mayo, [5]por el que se aprueba el Reglamento de la Ley 10/2010, hace constar en su preámbulo una realista reflexión: “Teniendo en cuenta los medios limitados de que disponen los sujetos obligados, se impone adoptar aquellas medidas que permitan incrementar la eficacia y la eficiencia en el uso de esos recursos, haciendo más hincapié en aquellas situaciones, productos y clientes que presentan un nivel de riesgos superior”.

Con este enfoque orientado al riesgo no solo se incrementa la efectividad de las medidas a aplicar, sino que representa un elemento realista de flexibilidad de la norma que está dirigida a un colectivo muy heterogéneo de sujetos.

Continúa diciendo el preámbulo: “ De esta manera, se establecen unos requerimientos básicos y comunes para todos los sujetos obligados, permitiendo asimismo un margen de adaptación de la aplicación de la norma a la realidad específica de la actividad que cada sujeto desarrolla".

Toda esta flexibilidad de la norma, se compensa jurídicamente mediante el concepto de accountability o rendición de cuentas, que muchos entendemos como un “compromiso responsable”.Este concepto lleva incardinado el deber de dejar constancia escrita de las políticas, análisis, procedimientos y actuaciones en la PJ de forma que se justifique que todos sus actos son conformes a la norma. El art. 28 RLPByFT dispone la obligación de conservar entre otros, en aplicación de las medidas de diligencia debida, los resultados de cualquier análisis efectuado, durante un período de 10 años.

4. Proyecto de Reglamento de Protección de Datos de la UE

Así podemos leer en sus considerandos iniciales: “(66) Con objeto de mantener la seguridad y evitar que el tratamiento infrinja lo dispuesto en el presente Reglamento, el responsable o el encargado deben evaluar los riesgos inherentes al tratamiento y aplicar medidas para mitigarlos”.

El art. 30 RGPD/UE dispone que el responsable y el encargado del tratamiento implementaran medidas de seguridad adecuadas a los riesgos que entrañe el tratamiento. Es evidente que los riesgos han debido de ser identificados y evaluados previamente, para que se puedan tratar “de forma adecuada”.

El art. 33 RGPD/UE regula la necesidad de efectuar una evaluación de impacto en la privacidad (PIA) para aquellos tratamientos que entrañen riesgo para los derechos y libertados de los interesados. Una de las actividades dentro del proceso de PIA, [7] o de evaluación de impacto en la protección de datos (EIPD) como le llama la AEPD, es precisamente el análisis de riesgos. Se corrobora en el apartado 3 del mismo art. 33: “La evaluación deberá incluir, como mínimo, una descripción general de las operaciones de tratamiento previstas, una evaluación de los riesgos para los derechos y libertades de los interesados, las medidas contempladas para hacer frente a los riesgos (…)”.

En relación a la accountability o rendición de cuentas, el art. 22 RGPD/UE dispone que el responsable del tratamiento promulgue políticas e implemente medidas organizativas apropiadas para asegurar y poder demostrar que el tratamiento de datos personales se lleva a cabo de conformidad con el Reglamento.

5. Conclusiones He pretendido demostrar mediante los ejemplos anteriores que la tendencia actual en la elaboración de leyes que regulen a las PJ es permitir un margen de adaptación en la aplicación de la norma a la realidad específica de la actividad que cada sujeto obligado por ella desarrolla. Esto permite focalizar los limitados recursos de un modo más eficaz y eficiente para preservar la comisión de ilícitos en su seno, ya sea por acción o por omisión del deber de garante, en función del bien jurídico protegido por la ley de que se trate.

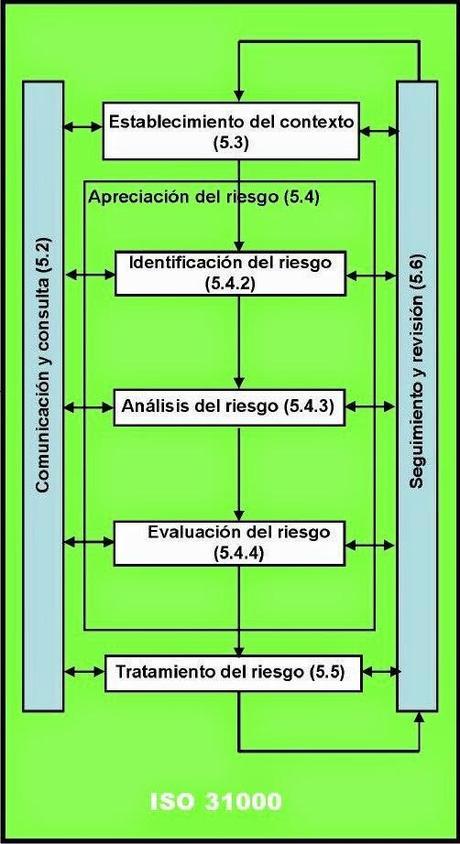

Como dispone el art. 13 del RD 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el Ámbito de la Administración Electrónica (en adelante ENS), cualquier metodología reconocida internacionalmente de gestión del riesgo es aceptable. Para concretar, la norma ISO 31000:2010, sobre principios y directrices de gestión del riesgo, establece un sistema de gestión que se basa en el establecimiento del contexto, la apreciación del riesgo (Identificación, análisis y evaluación), y su tratamiento.

Se deduce de esta Declaración que, pese a los incuestionables beneficios de basarse en el riesgo, no es suficiente aplicar técnicas sistemáticas para su gestión de forma indiscriminada sin detenerse a analizar las consecuencias del resultado obtenido.

Deben poseerse profundos conocimientos jurídicos, en la especialidad concreta de que se trate, para así disponer del criterio necesario para no exponer ni los principios fundamentales ni el bien jurídico a proteger por la norma.

Y esta conclusión es especialmente cierta cuando, motivado por un involuntario error humano, se han omitido premisas o se ha partido de supuestos equivocados en los procesos de apreciación del riesgo.

6. Bibliografía consultada

La carga de prueba

- [2] Grupo de trabajo del Artículo 29. “Declaración del GT29 sobre el papel de un enfoque basado en el riesgo en los marcos legales de protección de datos”. 30 de mayo de 2014. WP218. Traducción no oficial en el blog “Aspectos profesionales”. Declaración WP 218

- [3] Congreso de los Diputados. “Proyecto de Ley Orgánica por la que se modifica la Ley Orgánica 10/1995, de 23 de noviembre, del Código Penal”. 4 de octubre de 2013. PLRCP

- [4] BOE. “Ley 10/2010, de 28 de abril, de prevención del blanqueo de capitales y de la financiación del terrorismo”. Texto consolidado modificado el 10 de diciembre de 2013. LPBCyFT

- [5] BOE. “RD 304/2014, de 5 de mayo, por el que se aprueba el Reglamento de la Ley 10/2010 de PBCyFT”. 6 de mayo de 2014. RD 304/2014

- [6] Comisión Europea. “Propuesta de REGLAMENTO DEL PARLAMENTO EUROPEO Y DEL CONSEJO relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos (Reglamento general de protección de datos). 25 de enero de 2012. RGPD/UE

- [7] José Luis Colom. “6a Píldora Tecnológica ICAB: -La evaluación de impacto en protección de datos-”. 16 de diciembre de 2014. Blog “Aspectos Profesionales”. Ponencia PIA en el ICAB

- [8] BOE. “Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica”. 29 de enero de 2010. RD 3/2010

7. Derechos de autor

La presente obra y su título están protegidos por el derecho de autor. Las denominadas obras derivadas, es decir, aquellas que son el resultado de la transformación de ésta para generar otras basadas en ella, también se ven afectadas por dicho derecho.

Sobre el autor:

Ha superado el programa superior de especialización como Compliance Officer (Controller jurídico) en la Escuela Legal WKE y ha estudiado “El delito de blanqueo de capitales en nuestro Código Penal” en la UOC, en colaboración con el Ilustre Colegio de Abogados de Barcelona (ICAB). Ha participado en la I Jornada internacional sobre blanqueo de capitales organizada por la Escuela de Postgrado; Facultad de Derecho de la UB.

Es consultor empresarial especializado en GRC (Governance, Risk and Compliance) en GESCONSULTOR, con incidencia en cumplimiento normativo y regulatorio, privacidady gestión de la seguridad de la información.A partir de su dilatada experiencia, edita el Blog temático “Aspectos Profesionales”.

Dispone de la certificación CDPP (Certified Data Privacy Professional) del ISMS Fórum Spain. Es Auditor e Implantador SGSI (Gestión de la Seguridad de la Información) por AENOR (Asociación Española de Certificación y Normalización). Leader Auditor ISO 27001& implanter ISO 22301 by BSI (British Standards Institution). Auditor del esquema de certificación STAR para prestadores de servicios de Cloud Computing (BSI + Cloud Security Alliance). Ha obtenido la certificación internacional CISA (Certified Information Systems Auditor) by ISACA (Information Systems Audit and Control Association). Dispone de las certificaciones ISO 20000 PMI (Process Management Improvement) e ITIL Service Management by EXIN (Examination Institute for Information Science).

Es asociado sénior de la APEP (Asociación Profesional Española de Privacidad), miembro de ISACA (Information Systems Audit and Control Association), miembro de ISMS Forum Spain (Asociación Española para el Fomento de la Seguridad de la Información), miembro de itSMF (IT Service Management Forum), ATI (Asociación de Técnicos de Informática), ENATIC Abogacía 2.0 (Asociación de expertos nacionales de la abogacía TIC) y CUMPLEN (Asociación de Profesionales de Cumplimiento Normativo), habiendo sido ponente o colaborado en casi todas ellas. También es colaborador de la iniciativa del Observatorio Iberoamericano de Protección de Datos

La primera publicación de este artículo fue el 22 de diciembre de 2014 en el Blog del Consejo General de la Abogacía Española, administrado por ENATIC.

Twittear