Debadastra

Descripción

Descripción

compartido

MIS BLOGS

-

Seguridad en Sistemas y Técnicas de Hacking

http://thehackerway.com/

Blog dedicado a técnicas de hacking y seguridad ofensiva.

ÚLTIMOS ARTÍCULOS (268)

-

Pentesting en tu navegador web con HackTools

En la medida en la que se realizan auditorías contra aplicaciones web o entornos de red, se hace cada vez más necesario contar con "chuletas" que se... Leer el resto

Publicado el 03 junio 2021 TECNOLOGÍA -

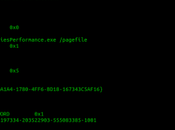

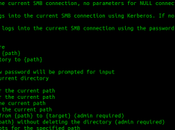

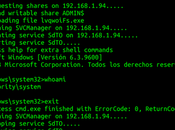

Network Hacking con Impacket – Parte 5

En esta quinta parte de la serie se explicarán otros scripts interesantes en Impacket que se aprovechan de SMB/MSRPC. Los post correspondientes a las parte... Leer el resto

Publicado el 31 mayo 2021 TECNOLOGÍA -

Network Hacking con Impacket – Parte 4

Una de las cosas que más sorprende de Impacket es la cantidad de clases Python que permiten interactuar con SMB o MSRPC, algo que no solamente se ha visto... Leer el resto

Publicado el 27 mayo 2021 TECNOLOGÍA -

Network Hacking con Impacket – Parte 3

En los dos post anteriores sobre Impacket se han mencionado algunas herramientas disponibles en el proyecto para la ejecución remota utilizando SMB, DCOM, WMI,... Leer el resto

Publicado el 24 mayo 2021 TECNOLOGÍA -

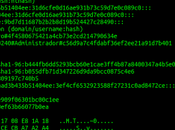

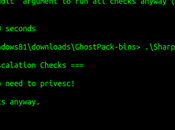

Post-explotación en sistemas Windows con GhostPack – Parte 3 de 3

Este será el último post sobre GhostPack que como se ha mencionado anteriormente, es un conjunto de herramientas que cubren varias operaciones... Leer el resto

Publicado el 20 mayo 2021 TECNOLOGÍA -

Network Hacking con Impacket – Parte 2

En la primera parte sobre Network Hacking con Impacket se ha explicado para qué sirve esta librería y un par de utilidades interesantes que explotan sus... Leer el resto

Publicado el 17 mayo 2021 TECNOLOGÍA -

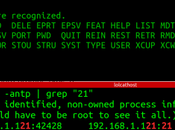

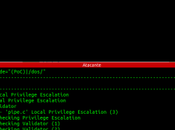

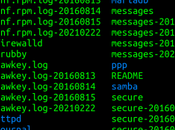

Enumeración en Linux para Post-Explotación – Parte 6.

Puedes ver las cinco partes anteriores de este post aquí:Enumeración en Linux para Post-Explotación - Parte 1.Enumeración en Linux para Post-Explotación -... Leer el resto

Publicado el 13 mayo 2021 TECNOLOGÍA -

Post-explotación en sistemas Windows con GhostPack – Parte 2 de 3

En el post anterior sobre los proyectos disponibles en GhostPack para post-explotación se ha explicado el funcionamiento de 2 de las herramientas disponibles,... Leer el resto

Publicado el 10 mayo 2021 TECNOLOGÍA -

Post-explotación en sistemas Windows con GhostPack – Parte 1 de 3

GhostPack es una colección de herramientas enfocadas a labores de post-explotación en sistemas Windows, las cuales se encuentran en su mayoría, desarrolladas... Leer el resto

Publicado el 06 mayo 2021 TECNOLOGÍA -

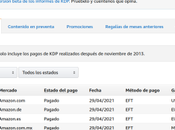

Hoy vengo a hablar de TU donación a #UNICEF – período de Febrero

El día 18 de febrero he publicado mi última obra en Amazon titulada " 25 Técnicas aplicadas a campañas de Red Team y Hacking" en la que me he fijado... Leer el resto

Publicado el 03 mayo 2021 TECNOLOGÍA -

Logstash-filter-verifier: Mantenimiento de filtros de Logstash en ELK

El stack ELK (ElasticSearch-Logstash-Kibana) es uno de los estándares para el tratamiento y almacenamiento centralizado de logs y visualización de... Leer el resto

Publicado el 29 abril 2021 TECNOLOGÍA -

Network Hacking con Impacket – Parte 1

Existen muchas librerías y proyectos desarrollados en Python que ayudan en la automatización de pruebas para pentesting así como la creación de exploits o... Leer el resto

Publicado el 26 abril 2021 TECNOLOGÍA -

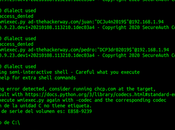

WSC2 – Command and Control con Web Sockets

Los web sockets son una característica muy interesante en el mundo web ya que permiten las comunicaciones asíncronas completas (full-duplex) sobre una conexión... Leer el resto

Publicado el 22 abril 2021 TECNOLOGÍA -

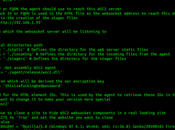

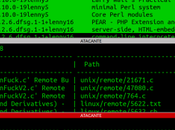

Sliver – Command and Control multiplayer para Red Team – Parte 2 de 2

En la primera parte de estos post se han mencionado las características de Sliver y sus funciones básicas. Se trata de un C2 que puede funcionar sobre... Leer el resto

Publicado el 19 abril 2021 TECNOLOGÍA -

Enumeración en Linux para Post-Explotación – Parte 5.

Puedes ver las cuatro partes anteriores de este post aquí:Enumeración en Linux para Post-Explotación - Parte 1.Enumeración en Linux para Post-Explotación - Part... Leer el resto

Publicado el 15 abril 2021 TECNOLOGÍA -

Enumeración en Linux para Post-Explotación – Parte 4.

Puedes ver las tres partes anteriores de este post aquí:Enumeración en Linux para Post-Explotación - Parte 1.Enumeración en Linux para Post-Explotación - Parte... Leer el resto

Publicado el 12 abril 2021 TECNOLOGÍA -

Enumeración en Linux para Post-Explotación – Parte 3.

Puedes ver las dos partes anteriores de este post aquí:Enumeración en Linux para Post-Explotación - Parte 1.Enumeración en Linux para Post-Explotación - Parte... Leer el resto

Publicado el 08 abril 2021 TECNOLOGÍA -

Enumeración en Linux para Post-Explotación – Parte 2.

Continuando con los detalles básicos que se deben recolectar en un proceso de post-explotación en sistemas Linux, en este artículo se hablará de... Leer el resto

Publicado el 05 abril 2021 TECNOLOGÍA -

Enumeración en Linux para Post-Explotación – Parte 1.

Las posibilidades que ofrece un sistema Linux son bien conocidas, existe documentación abundante en internet y saber moverse por este tipo de entornos es un... Leer el resto

Publicado el 01 abril 2021 TECNOLOGÍA -

Sliver – Command and Control multiplayer para Red Team – Parte 1 de 2

En este blog se han venido publicando posts relacionados con soluciones C2 y por supuesto, no podía faltar Sliver. Es un proyecto que actualmente se encuentra... Leer el resto

Publicado el 29 marzo 2021 TECNOLOGÍA