En la medida en la que se realizan auditorías contra aplicaciones web o entornos de red, se hace cada vez más necesario contar con "chuletas" que se puedan consultar puntualmente de una forma fácil y rápida. Algunos comandos son muy fáciles de recordar pero otros puede que cuesten un poco más, especialmente si se dejan de usar durante algún tiempo. En el post sobre Generación automática de reverse y bind shells con Shellerator se explicaba cómo generar comandos validos para el establecimiento de reverse shells en diferentes plataformas y usando múltiples lenguajes/herramientas. Evidentemente es algo que viene muy bien para consultar rápidamente un comando de este tipo, pero hay muchas otras cosas que hay que tener apuntadas en esa lista de comandos y herramientas para recordar. En este sentido hay una extensión para Firefox que es francamente interesante y útil para labores de pentesting y que pueden ahorrar tiempo, se trata de HackTools.

Es una extensión que contiene diferentes secciones en las que aparece información útil a la hora de hacer un pentest. Una vez instalada, aparece un botón en el navegador el cual, al pinchar en él, se abre una ventana que tiene un menú lateral con las opciones disponibles en la herramienta.

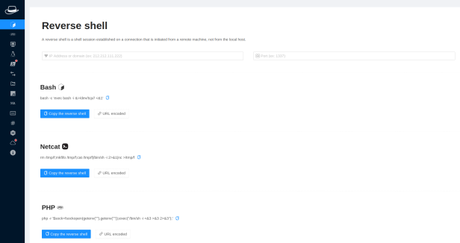

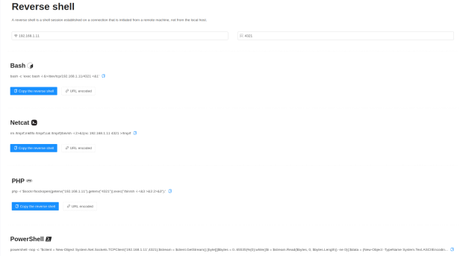

Las primeras opciones del menú permiten crear Reverse Shells, muy parecido a lo que se ha explicado en el post sobre Generación automática de reverse y bind shells con Shellerator Admite la generación de comandos para generar reverse shells en múltiples formatos, solo hace falta indicar el host y el puerto.

Como se puede apreciar, también permite copiar el comando resultante en formato URL encoded, lo que resulta útil en algunos casos en los que se explota una aplicación web y es necesario "encodear" el comando.

También cuenta con varias reverse shells basadas en PHP, algunas de las cuales ya se han mencionado en este blog, concretamente en las series sobre 15 formas de generar una web shell

También se proporcionan comandos validos para generar una shell TTY una vez se compromete el objetivo, algo bastante útil ya que en ocasiones una webshell no permitirá la ejecución de ciertos comandos interactivos. Entre otros, se incluye la generación de shells TTY utilizando el clásico módulo "pty" de Python, con VI, Bash, Ruby, Nmap, Perl, etc.

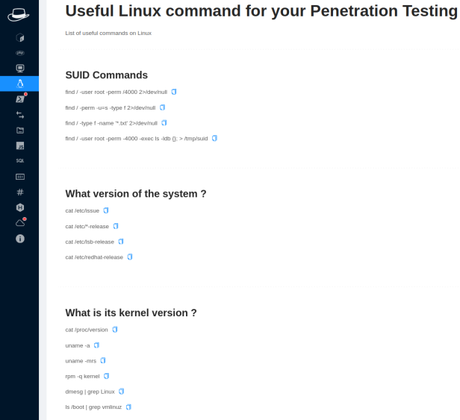

En el menú también se puede ver una opción en la que es posible listar los comandos más comunes en sistemas Linux a la hora de llevar a cabo procesos de enumeración, los cuales evidentemente son vitales en post-explotación.

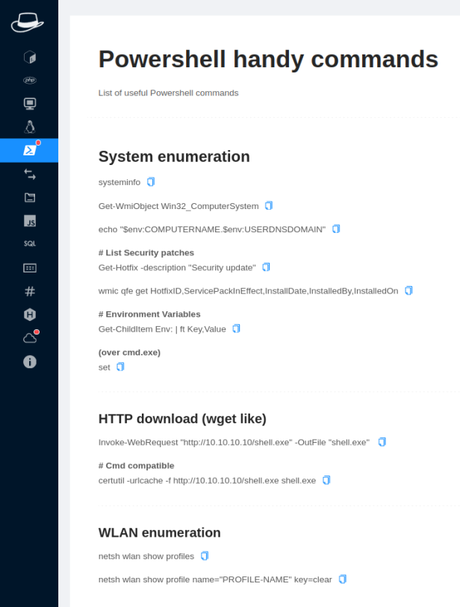

No solamente cuenta con comandos para Linux, la siguiente opción disponible en la herramienta enseña algunos comandos Powershell que pueden ser muy útiles para la enumeración de sistemas Windows.

Otra opción del menú, aunque menos completa que las anteriores, está relacionada con la transferencia de ficheros entre víctima y atacante. Concretamente se enseñan los mecanismos habituales utilizando Bash, Python, Netcat y SCP.

Por otro lado, de cara a explotar vulnerabilidades web típicas de SQL Injection, XSS y LFI, también cuenta con opciones en el menú en las que se incluyen los payloads más habituales para explotar este tipo de vulnerabilidades. En algunas secciones se indican comandos que permiten hacer un "bypass" de filtros que se suelen implementar en las aplicaciones web para impedir que un atacante pueda aprovecharse de estos problemas.

Las penúltimas 3 opciones del menú están relacionadas con codificación/decodificación de cadenas en formato Base64, aplicación de algunos algoritmos de hashing sobre cadenas (MD5, SHA1, SHA256, SHA512, SM3) y codificación/decodificación de cadenas en hexadecimal respectivamente.

Finalmente, la última opción del menú incluye un feed con los servicios online más habituales de exploits, Shellcodes, tutoriales y vulnerabilidades reportadas recientemente. A la fecha de redactar este post los servicios incluidos en el feed son ExploitDB, Cisco Security Advisories, CVE-Search y CXSecurity.

Si bien se trata de una extensión que no incluye nada nuevo, puede ser muy útil ya que se encuentra integrada en el navegador web y se puede consultar algún comando concreto con tan solo un par de clicks, lo que a la larga termina ahorrando tiempo. Espero que te resulte interesante y te animes a probarla. Recuerda que no solo está disponible para Firefox, sino que además se puede instalar en Chrome y Opera.

Un saludo y Happy Hack!

Adastra.