Debadastra

Descripción

Descripción

compartido

MIS BLOGS

-

Seguridad en Sistemas y Técnicas de Hacking

http://thehackerway.com/

Blog dedicado a técnicas de hacking y seguridad ofensiva.

ÚLTIMOS ARTÍCULOS (268)

-

Merlin – Command and Control sobre HTTP/2 y QUIC para Red Team

Existen muchas soluciones orientadas a la implementación de entornos C2, algunas ya se han mencionado anteriormente en este blog, sin embargo una alternativa qu... Leer el resto

Publicado el 25 marzo 2021 TECNOLOGÍA -

Conoce el OWASP Web Security Testing Guide (WSTG)

Cuando se habla de pentesting sobre aplicaciones web casi todo el mundo automáticamente menciona el OWASP Top 10 y si bien es un proyecto genial, hay... Leer el resto

Publicado el 22 marzo 2021 TECNOLOGÍA -

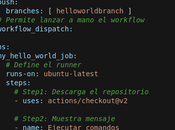

GitHub Actions para publicación de imágenes de Docker

En esta ocasión, vamos a explorar el servicio GitHub Actions. Se trata de un servicio de CI que nos ofrece GitHub de forma gratuita. La ventaja de usar este... Leer el resto

Publicado el 18 marzo 2021 TECNOLOGÍA -

10 posts en TheHackerWay que te han interesado.

Precisamente con este post se completan los 500 artículos en este blog y viendo el tráfico que han generado las entradas, he decidido darle un repaso a... Leer el resto

Publicado el 15 marzo 2021 TECNOLOGÍA -

20 Lecciones que aprendes cuando participas en campañas de Red Team.

Hay una serie de cuestiones que se van aprendiendo cuando se trabaja en auditorías de red, pentesting o en campañas de Red Team con equipos profesionales.... Leer el resto

Publicado el 11 marzo 2021 TECNOLOGÍA -

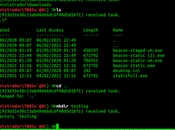

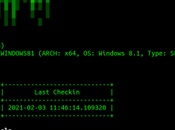

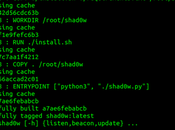

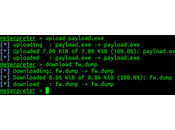

Entornos C2 sobre sistemas Windows con Shad0w: Uso de Beacons – Parte 2 de 2.

Este es el último post sobre el análisis a la herramienta Shad0w en el que se verá en más detalle el uso de los Beacons sobre sistemas... Leer el resto

Publicado el 08 marzo 2021 TECNOLOGÍA -

Entornos C2 sobre sistemas Windows con Shad0w: Uso de Beacons – Parte 1 de 2.

En los otros dos posts anteriores sobre Shad0w he realizado un análisis sobre las capacidades de evasión que tiene esta herramienta y los resultados han... Leer el resto

Publicado el 04 marzo 2021 TECNOLOGÍA -

Entornos C2 sobre sistemas Windows con Shad0w: Evasión de mecanismos de segurida...

Como se ha comentado en el post anterior, Shad0w cuenta con una arquitectura que puede ser interesante a la hora de implementar campañas de Red Team cuyo... Leer el resto

Publicado el 01 marzo 2021 TECNOLOGÍA -

Entornos C2 sobre sistemas Windows con Shad0w: Evasión de mecanismos de segurida...

Los proyectos y scripts que van surgiendo enfocados a la post-explotación son cada vez más variados y potentes. Cada cierto tiempo suelen aparecer proyecto... Leer el resto

Publicado el 26 febrero 2021 TECNOLOGÍA -

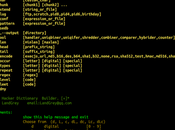

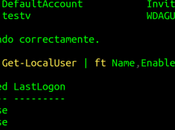

Enumeración en Windows para Post-Explotación – Parte 6.

Continuando con esta serie sobre enumeración básica en sistemas Windows, en esta parte se hará una introducción al proyecto LOLBas el cual se encuentr... Leer el resto

Publicado el 22 febrero 2021 TECNOLOGÍA -

Hoy vengo a hablar de TU libro: 25 Técnicas aplicadas a campañas de Red Team y...

Mucho tiempo ha pasado desde que he escrito mi última obra en 0xWord, cerca de 5 años para ser exactos. Desde entonces no he parado de aprender y... Leer el resto

Publicado el 19 febrero 2021 TECNOLOGÍA -

Generación automática de reverse y bind shells con Shellerator

Cuando se realiza un pentest en ocasiones se localizan vulnerabilidades criticas que al explotarlas permiten generan una shell, la cual puede ser bind o... Leer el resto

Publicado el 12 febrero 2021 TECNOLOGÍA -

Pivoting y movimientos laterales con Chisel y SSHL

Cuando se habla de movimientos laterales es muy habitual mencionar servidores proxy o túneles que se encarguen de enrutar el tráfico de una... Leer el resto

Publicado el 12 febrero 2021 TECNOLOGÍA -

Verificación de dominios expirados para Phishing con DomainHunter

En este post se hablará de la herramienta Domain Hunter. Es un script muy sencillo pero útil en campañas de Red Team especialmente en la etapa... Leer el resto

Publicado el 10 febrero 2021 TECNOLOGÍA -

Automatización de infraestructura en Proxmox con Ansible

En esta ocasión, nos centraremos en cómo automatizar despliegues de máquinas virtuales en una infraestructura on-premise operada con Proxmox. Usaremos... Leer el resto

Publicado el 05 febrero 2021 TECNOLOGÍA -

Enumeración en Windows para Post-Explotación – Parte 5.

Enumeración en Windows para Post-Explotación - Parte 1.Enumeración en Windows para Post-Explotación - Parte 2.Enumeración en Windows para Post-Explotación -... Leer el resto

Publicado el 01 febrero 2021 TECNOLOGÍA -

Enumeración en Windows para Post-Explotación – Parte 4.

Algunas de las técnicas vistas en las partes 1, 2 y 3 de esta serie sobre post-explotación en sistemas Windows se pueden automatizar de una forma bastante... Leer el resto

Publicado el 25 enero 2021 TECNOLOGÍA -

Generación de diccionarios para fuerza bruta con PyDictor

En ocasiones viene bien contar con diccionarios robustos para lanzar herramientas como THC Hydra o similares, no obstante últimamente muchas personas... Leer el resto

Publicado el 20 enero 2021 TECNOLOGÍA -

Post-explotación con Koadic: COM Command and Control basado en Windows Script...

Koadic no es una herramienta reciente, de hecho ya lleva cerca de 5 años en continuo desarrollo y aunque no alcanza el reconocimiento y aceptación de... Leer el resto

Publicado el 15 enero 2021 TECNOLOGÍA -

Enumeración en Windows para Post-Explotación – Parte 3.

Continuando con los detalles básicos de enumeración que se han visto en las partes 1 y 2, se listan a continuación más elementos del "checklist" para... Leer el resto

Publicado el 11 enero 2021 TECNOLOGÍA