Debadastra

Descripción

Descripción

compartido

MIS BLOGS

-

Seguridad en Sistemas y Técnicas de Hacking

http://thehackerway.com/

Blog dedicado a técnicas de hacking y seguridad ofensiva.

ÚLTIMOS ARTÍCULOS (268)

-

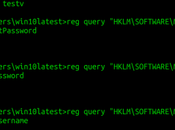

10 Subclaves interesantes en el registro de Windows para Hacking

Uno de los elementos más importantes en un sistema Windows es el registro, de hecho, es probablemente el más importante. En él se almacena... Leer el resto

Publicado el 07 enero 2021 TECNOLOGÍA -

Próximas entradas.

Para que podáis seguir el blog de una forma más cómoda, he decidido crear este post que marcaré como fijo y en el que podréis ver qué se irá... Leer el resto

Publicado el 04 enero 2021 TECNOLOGÍA -

Las cosas que busca la gente.

A veces me paso por la consola de administración del blog para ver un poco el movimiento de los post publicados, los filtros de búsqueda que han usado los... Leer el resto

Publicado el 28 diciembre 2020 TECNOLOGÍA -

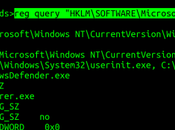

Enumeración en Windows para Post-Explotación – Parte 2.

Siguiendo con lo que se ha explicado durante la primera parte de estas entradas sobre enumeración y post-explotación básica en sistemas Windows, se listan ... Leer el resto

Publicado el 21 diciembre 2020 TECNOLOGÍA -

Enumeración en Windows para Post-Explotación – Parte 1.

Es bien conocido que un proceso de post-explotación se basa principalmente en llevar a cabo una buena enumeración del sistema, así como saber analizar e... Leer el resto

Publicado el 16 diciembre 2020 TECNOLOGÍA -

5 funcionalidades interesantes en ZAP Proxy para Pentesting en aplicaciones web.

Cualquier pentester de aplicaciones web conoce y utiliza frecuentemente herramientas como Burp Proxy, sin embargo en ocasiones debido a la... Leer el resto

Publicado el 12 diciembre 2020 TECNOLOGÍA -

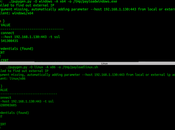

Offensive Tor Toolkit: acceso y pivoting sobre Tor

Offensive Tor Toolkit es un conjunto de herramientas que permitirán realizar tareas de explotación y post-explotación sobre Tor de forma transparente en... Leer el resto

Publicado el 07 diciembre 2020 TECNOLOGÍA -

ToRAT: Reverse shells sobre Tor

ToRAT es una herramienta que permite ejecutar reverse shells aprovechando el anonimato que proporciona Tor. El modo de funcionamiento es el siguiente: El... Leer el resto

Publicado el 06 diciembre 2020 TECNOLOGÍA -

Presentaciones en eventos de Ciberseguridad.

Ya llevo algunos años asistiendo como ponente en algunos eventos sobre hacking y muchas han sido las ocasiones en las que algún asistente me ha... Leer el resto

Publicado el 04 diciembre 2020 TECNOLOGÍA -

RedTeaming: Command and Control con Pupy Parte III

En la parte 2 sobre el uso de Pupy se hablaba sobre cómo es la gestión de agentes en sistemas Linux, sin embargo para sistemas Windows Pupy también ofrece una... Leer el resto

Publicado el 02 diciembre 2020 TECNOLOGÍA -

Black Friday 2020 en Securízame: Ofertas en todos los cursos online++ y...

SECURÍZAME LLEGA AL BLACK FRIDAY 2020 CON EL 25% DE DESCUENTO EN CURSOS ONLINE Y ONLINE++, ESPECIALIZADOS EN CIBERSEGURIDAD OFENSIVA Y DEFENSIVA Y UN 10% D... Leer el resto

Publicado el 26 noviembre 2020 TECNOLOGÍA -

Curso online en directo de Hardening en infraestructuras basadas en...

Como seguramente algunos de vosotros ya habéis visto en redes sociales, telegram o algún otro medio, la semana que viene impartiré el curso de Hardening... Leer el resto

Publicado el 18 junio 2020 TECNOLOGÍA -

20 Servicios online interesantes para Red Teaming o Pentesting

Existen varios servicios online (gratuitos y de pago) que resultan muy útiles en las primeras etapas de un pentest o en una campaña de Red Team. En... Leer el resto

Publicado el 24 mayo 2020 TECNOLOGÍA -

Eventos y actividades en las próximas semanas.

Es evidente que la crisis actual ha cambiado la forma en la que nos relacionamos y las actividades que desempeñamos habitualmente. Leer el resto

Publicado el 06 mayo 2020 TECNOLOGÍA -

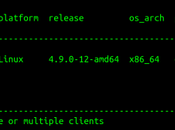

RedTeaming: Command and Control con Pupy Parte II

En la entrada anterior se ha hablado sobre el proceso de instalación de Pupy y la generación de payloads, los cuales evidentemente se tendrán que ejecutar... Leer el resto

Publicado el 04 mayo 2020 TECNOLOGÍA -

RedTeaming: Command and Control con Pupy Parte I

Pupy es una herramienta que está pensada principalmente para procesos de post-explotación en sistemas Linux, Windows y Android. Leer el resto

Publicado el 18 abril 2020 TECNOLOGÍA -

15 formas de generar una webshell – Parte 3

Continuando con este listado de webshells, mencionaremos otras alternativas que pueden resultar útiles/interesantes en entornos concretos. Leer el resto

Publicado el 03 abril 2020 TECNOLOGÍA -

15 formas de generar una webshell – Parte 2

En el articulo anterior se mencionaron las 5 primeras alternativas a la hora de generar una webshell, las cuales son muy básicas y casi con total... Leer el resto

Publicado el 31 marzo 2020 TECNOLOGÍA -

15 formas de generar una webshell – Parte 1

Si tenemos la suerte de encontrar una vulnerabilidad que nos permita la ejecución de instrucciones en una aplicación web, lo siguiente que se debe considerar... Leer el resto

Publicado el 27 marzo 2020 TECNOLOGÍA -

Novedades en el plan de formaciones sobre Hacking ético en Securízame

Como seguramente algunos de vosotros habéis visto en redes sociales, grupos de telegram o charlas en las que he asistido en los últimos meses, tenemos... Leer el resto

Publicado el 09 marzo 2020 TECNOLOGÍA