Debadastra

Descripción

Descripción

compartido

MIS BLOGS

-

Seguridad en Sistemas y Técnicas de Hacking

http://thehackerway.com/

Blog dedicado a técnicas de hacking y seguridad ofensiva.

ÚLTIMOS ARTÍCULOS (268)

-

Phishing 2.0 con Evilginx2 – Parte 2

En el post anterior el cual se puede leer aquí, se han aplicado las configuraciones iniciales para que Evilginx2 pueda solicitar y configurar de forma... Leer el resto

Publicado el 02 enero 2020 TECNOLOGÍA -

Evil Crow cable, ¿por qué troyanizar hardware?

Sobre los autores: Ernesto Sanchez (@ernesto_xload) y Joel Serna (@JoelSernaMoreno) son consultores en seguridad informática que han participado en... Leer el resto

Publicado el 23 diciembre 2019 TECNOLOGÍA -

Black Friday en securízame sobre cursos online

Si estáis interesados en aprovechar el Black Friday 2019 para continuar con vuestra formación profesional especializada en ciberseguridad, no podéis dejar... Leer el resto

Publicado el 27 noviembre 2019 TECNOLOGÍA -

Phishing 2.0 con Evilginx2 – Parte 1.

Los ataques de phishing tradicionalmente se han basado en una plantilla con una estructura fija, la cual evidentemente puede quedar desactualizada... Leer el resto

Publicado el 06 noviembre 2019 TECNOLOGÍA -

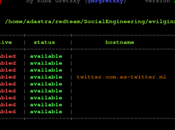

Herramientas de pentesting interesantes: Shellphish – Parte 3

Sin lugar a dudas, los ataques de phishing hoy en día sustituyen una de las amenazas más frecuentes cuando se habla de seguridad perimetral y es que el... Leer el resto

Publicado el 01 noviembre 2019 TECNOLOGÍA -

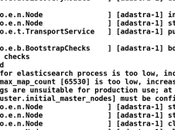

Seguridad en ElasticSearch: ES desde la perspectiva de un pentester – Parte V

Cuando ponemos un nodo en modo “cluster” es cuando realmente se empiezan a complicar las cosas desde el punto de vista de la seguridad. Leer el resto

Publicado el 14 octubre 2019 TECNOLOGÍA -

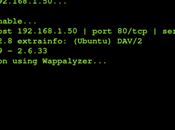

Herramientas de pentesting interesantes: Jok3r – Parte 2

En el post anterior se ha comenzado a hablar de Jok3r y sus funcionalidades básicas, una herramienta que es interesante desde el punto de vista de un... Leer el resto

Publicado el 20 septiembre 2019 TECNOLOGÍA -

Seguridad en ElasticSearch: modo cluster – Parte IV

En el post anterior ya se ha hablado sobre algunas características avanzadas para la búsqueda de contenidos en ES, ahora es el momento de hablar sobre la... Leer el resto

Publicado el 16 septiembre 2019 TECNOLOGÍA -

Seguridad en ElasticSearch: búsquedas avanzadas y operaciones sobre índices –...

En el post anterior se ha hablado sobre como crear y gestionar índices así como la forma de realizar búsquedas con el endpoint “_search”, lo cual es el... Leer el resto

Publicado el 09 septiembre 2019 TECNOLOGÍA -

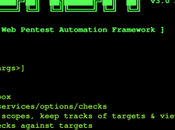

Herramientas de pentesting interesantes: Jok3r – Parte 1

Desde hace bastante tiempo he querido escribir ésta serie de artículos pero por cuestiones de tiempo no había podido. Últimamente han ido apareciendo... Leer el resto

Publicado el 04 septiembre 2019 TECNOLOGÍA -

Uso de Empire Framework contra sistemas Windows.

Empire es un framework muy interesante que incluye varios elementos de post-explotación enfocados a sistemas windows utilizando PowerShell, así como sobre... Leer el resto

Publicado el 02 septiembre 2019 TECNOLOGÍA -

Formaciones para el segundo semestre del 2019 en Securízame

Como algunos de vosotros ya sabéis, llevo un tiempo colaborando con Securízame en los cursos presenciales de Hacking y RedTeam, así como en la certificación... Leer el resto

Publicado el 29 agosto 2019 TECNOLOGÍA -

Seguridad en ElasticSearch: Indices y búsquedas – Parte II

En la primera parte de esta serie se han explicado las características funcionales incluidas en ES y los diferentes mecanismos de instalación. Leer el resto

Publicado el 25 agosto 2019 TECNOLOGÍA -

Seguridad en ElasticSearch: Introducción – Parte I

ElasticSearch se ha convertido poco a poco en una solución muy utilizada para el procesamiento de grandes volúmenes de datos. Leer el resto

Publicado el 23 agosto 2019 TECNOLOGÍA -

Monitorizar conexiones y desconexiones contra un servidor OpenVPN con Python.

Hola a todos. He vuelto. 🙂 Las próximas semanas tendré algo de tiempo libre y he decidido dedicarlo a este espacio, escribiré algunos artículos sobre... Leer el resto

Publicado el 10 agosto 2019 TECNOLOGÍA -

Seguridad informática en 50 días – YOUR hacker way

Hace un par de semanas participé por primera vez en la MorterueloCON y aunque mi visita fue muy rápida, la charla que iba a presentar era especialmente... Leer el resto

Publicado el 04 marzo 2019 TECNOLOGÍA -

Cursos online de ciberseguridad que securízame tiene para el black friday

Llega otra vez ese día ya tan tradicional, en el que año tras año las tiendas y empresas se vuelven locas y tiran la casa por la ventana ofreciéndole ... Leer el resto

Publicado el 23 noviembre 2018 TECNOLOGÍA -

Actividades básicas a desempeñar en un proceso de explotación y post-explotación.

Cuando se realiza una auditoría de seguridad contra un sistema, normalmente no se sabe exactamente qué nos encontraremos. Es posible que el sistema en cuestión... Leer el resto

Publicado el 08 septiembre 2018 TECNOLOGÍA -

Plan de formaciones sobre Hacking en Securízame y certificación RTCP (Red Team...

En Securízame, hace algunos meses hemos comenzado un plan de formación sobre Hacking, seguramente algunos recordareis el siguiente post en donde os lo comentaba. Leer el resto

Publicado el 17 julio 2018 TECNOLOGÍA -

Pentesting contra aplicaciones en nodejs – Parte 3

En la parte dos de la serie se ha hablado sobre la aplicación web vulnerable por diseño llamada NodeGoat, una aplicación web sencilla y con vulnerabilidade... Leer el resto

Publicado el 12 julio 2018 TECNOLOGÍA