Hace meses que venimos hablando del escándalo en el que se ha visto envuelta la NSA —para ellos, por cierto, todo esto no es nada de eso— con sus ingentes programas de monitorización masiva. El espionaje a usuarios a través de Internet y dispositivos móviles sigue dando sorpresas por los métodos utilizados.

El descubrimiento de un catálogo de la NSA del que han publicado información en Der Spiegel da buena cuenta de varios de los métodos utilizados por los ingenieros de la NSA para espiarlo todo y a todos. Las opciones parecían inacabables, y lo mejor (o más bien, lo peor) de todo es que dicho catálogo se ha quedado obsoleto. A saber hasta dónde han llegado en los últimos tiempos.

Exploits software, pero también hardware

Como haría cualquier hacker con el objetivo de raptar nuestros equipos, las vulnerabilidades de seguridad en el software de nuestros ordenadores era uno de los caminos por los que se inclinaba la NSA, con diversos exploits para Windows, por ejemplo, que permitían recolectar datos de los usuarios que utilizaban esos equipos.

A partir de ahí empiezan las sorpresas. Por ejemplo, el hecho de que los operadores de la NSA lograban instalar puertas traseras en el hardware —PCs y portátiles, por ejemplo— a través de acceso físico a dichos equipos. ¿Cómo se producía dicho acceso? Pues por lo visto, durante el proceso de distribución y envío de esos equipos a nuestros hogares.

Aunque no queda claro cuál ha sido el grado de cooperación de las empresas de transporte —o si ésta ha existido— parece que personal de la NSA tenía acceso a esos procesos de envío —quizás personal infiltrado en dichas empresas— para poder instalar en cada equipo versiones especiales del firmware reflasheando la BIOS . Uno de los jeemplos es el ataque conocido como SWAP , que permitía instalar software de control y de vigilancia durante el arranque del ordenador.

Otros ataques de la BIOS aprovechaban el llamado System Management Mode (SMM) de las placas base en servidores tanto de Dell como de HP. Los programas DEITYBOUNCE y IRONCHEF respectivamente lograban ejecutar rootkits en esos servidores para que la NSA tuviera acceso indiscriminado a los mismos a posteriori.

Además de PCs, portátiles o servidores la NSA también lograba infiltrarse en las BIOS de equipos de comunicaciones. Es el caso de la familia de programas MONTANA orientados a ser usados en routers de Juniper Networks que usaban el sistema operativo JUNOS, una versión derivada de FreeBSD. Parece que equipos similares de Cisco o Huawei también estaban afectados por este tipo de ataques.

Y cuando esos ataques no eran posibles, la NSA creaba las llamadas puertas traseras persistentes. Un ejemplo era GINSU , que usaba un dispositivo conectado al bus PCI para que luego entrara en acción BULLDOZER , un rootkit que creaba un bridge inalámbrico que permitía el control remoto de los operadores de la NSA. Aun logrando eliminar BULLDOZER, GINSU se encargaba de reinstalar ese software en el siguiente reinicio.

Las redes aisladas, también víctimas

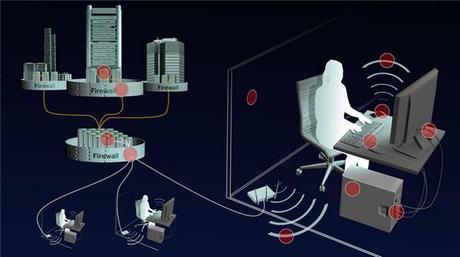

Incluso en redes sin conexión exterior por razones de seguridad era posible implantar sistemas de monitorización. Para ello se usaban “implantes hardware” como COTTONMOUTH , un dispositivo USB (también Ethernet) capaz de transmitir señales de radio con las que crear una “Internet paralela” desde la que transmitir datos a un sistema de recolección de datos como TURMOIL o el conocido X-KEYSCORE del que ya hablamos.

Cuando ni la NSA tenía acceso físico o inalámbrico a esas redes hacía uso de NIGHTSTAND , una conjunto de herramientas para hackear redes WiFi que era capaz de lograr acceso a redes inalámbricas que estaban hasta a 13 kilómetros de distancia.

Esos programas de recolección de datos transmitidos (interna o externamente) se combinan con soluciones destinadas a registrar por ejemplo pulsaciones de teclado o incluso para poder ver lo que ve un usuario en su ordenador, “compartiendo su escritorio” sin que éste pudiese darse cuenta.

Los smartphones, también en el catálogo

Los programas de espionaje de dispositivos móviles también eran claro interés de los ingenieros y responsables de la NSA, con soluciones recientemente descubiertas como DROPOUTJEEP o TOTEGHOSTLY —la versión para dispositivos Windows Mobile, antes de que llegara Windows Phone—.

Aunque esos sistemas necesitan de alguien que tenga acceso físico a los terminales para instalarlos, en el catálogo se indica que estaban estudiando el desarrollo de otro programa para acceso remoto a esas capacidades. A él se suma una herramienta llamada MONKEYCALENDAR que permitía a la NSA instalar software para recolectar la ubicación continua de los dispositivos implantando cierto tipo de software en la tarjeta SIM de los teléfonos.

Como explican en Ars Technica, lo cierto es que todos estos elementos del catálogo de la NSA no son probablemente más que una parte de su arsenal. Sobre todo, teniendo en cuenta que hace cinco años que se publicó dicho catálogo.

La NSA ha vuelto a defenderse diciendo que otros países tienen catálogos similares para garantizar la seguridad nacional, pero de nuevo el alcance de estos descubrimientos vuelve a demostrar la magnitud de un escándalo al que curiosamente ni nuestro gobierno ni los demás en el resto del mundo parecen estar prestándole demasiada atención.

Más información | Der Spiegel

En Xataka | NSA: un compendio del escándalo

En Xataka Móvil | DROPOUTJEEP, el programa de la NSA que permite acceder a los datos de un iPhone

-

La noticia El inagotable catálogo de métodos de espionaje informático de la NSA fue publicada originalmente en Xataka por Javier Pastor.