"n ese momento, y cito aquí a Los enemigos de internet fueron hackeados " - un artículo mío publicado el 7 de julio de 2015 en Gkillcity.com - hablaba de un leak que evidenciaba la vinculación entre la Secretaría Nacional de Inteligencia de Ecuador y Hacking Team, una empresa italiana dedicada a la comercialización inescrupulosa de software espía. Durantes los días anteriores yo ya había estado tuiteando al respecto, pero fue e una solución razonable al oscurantismo del espionaje, Gkillcity perdió el control de su infraestructura digital y luchaba por, al menos, recuperar el control de su propia casa. Yo, y unos tantos otros, luchábamos contra la paranoia de saber cuáles serían las represalias y cuándo se harían sentir. la prensa ecuatoriana, que "empezó un desmadre". Se abrieron múltiples campos de batalla: la sociedad civil buscaba encontrar

Para ese entonces mis relaciones con el Estado (mi empleador) estaban un poco tensas. En casa, papá ya me había dado un "estate quieto". Él me apoyaba pero empezaba a temer por mí. "Dentro de poco vas a salir del país [con una beca estatal] y no vale que vayas a perder esa oportunidad". Y me lo decía porque soy necio y creo que uno tiene que convertirse en el héroe de su propia historia, tal cual lo dijo Aaron Swartz. Si bien para ese entonces yo había presentado mi renuncia, mucho de lo que se hace en política toma tiempo y las buenas relaciones son esenciales para proyectos exitosos. Tras mi salida, quedaban pendientes, entre ellos cristalizar la primera biblioteca digital nacional. Adicionalmente, he hecho muy buenos amigos en el gobierno, gente que de verdad admiro y aprecio pero que considerarían un encontrón con el poder como una chiquillada o, en casos peores, una traición. No los justifico, pero estar en posiciones diferentes en cierto momento de la vida no me parece suficiente para romper una amistad.

E n contra de todo consejo paterno, tal vez sin considerar demasiado a mis amistades y arriesgando el futuro, decidí publicar mi artículo. La historia apenas se estaba popularizando cuando la página web donde se alojaba recibió un ataque DDoS, como explica José María León esta una sobrecarga de peticiones en el servidor en que está alojado un sitio web. El servidor no puede manejar todas las peticiones y colapsa, como si millones de robots se pararan frente a una puerta diciendo que quieren pasar, pero en realidad lo único que quieren es bloquearla. Rara vez, los intentos de censura funcionan en Internet, todo lo contrario, es muy fácil poner al aire la misma información por otro canal y la gente, ahora con más pica, empieza a buscar ávidamente la información que se quizo desaparecer. Resulta que había una copia de mi artículo alojada en archive.org, se hizo viral.

A l poco tiempo recibí un mensaje de un desconocido en Twitter: " L oco, todo lo que tú dices es verdad, te quiero pasar más información. Dame tu correo". Horas antes me habían advertido que muchos de mis followers podían ser agentes encubiertos y solamente ese día me empezaron a seguir docenas de nuevas cuentas. Esto podía o no ser cierto, pero en esas ocasiones uno juega siempre con el peor escenario en mente. Fui cauteloso y le pedí a esta persona que me contacte a través de mi página web, "por seguridad usa Tor" le dije y no escribí más.

Finalmente nadie me contactó por ese medio. Al día siguiente -también por twitter-, me llegó una mención: " "topo". Yo nunca manejé esa cuenta, tampoco tenía razón para tener una cuenta anónima pues, para ese entonces, yo ya había expicado mediante mi propio muchísima información. @AndresDelgadoEC dame tu correo hotmail por favor, tengo algo que te va a interesar!". Clic. @D aniela C astro 69 pensaba que yo manejaba @HackedEcuador - una cuenta que estaba publicando información sobre el mismo tema - y se burlaba de Hacked y yo -según ella la misma persona- porque cometíamos "los mismos errores" y le decía Tampoco pienso que esa cuenta haya estado haciendo nada ilegal y aún ese siendo el caso, jamás podrían probar su vinculación conmigo, pues era inexistente. Lo que me desconcertó fueron los términos que usaban, como "topo", puesto que es una jerga muy específica y se usa para hablar de seguridad operacional. Esta era, o eso deduje en ese entonces, gente de inteligencia. No sabía de dónde era o quién era pero sabía lo que hacía. "Sé reconocer una trampa cuando la veo", le dije mientras me quedaba claro que alguien, de verdad , quería mi correo. Mi nombre estaba hasta en un periódico de Austria.

Edward Snowden dice que uno tiene que basta retuitearlo una sola vez para constar en la lista de alguien. ¿Será que uno puede salir de esas listas alguna vez en la vida? En esos momentos me di cuenta que mi nombre y apellido estaban siendo escritos en alguna parte, me convertí en un objetivo, un target. En eso me vibra el celular, "¿y esta qui é n es?", me pregunt ó mi hermana, al pie de una Por un pequeño momento tuve mucho más ira que miedo, que frustración. ¿Qué tan bajo puede caer la gente? Le dije a mi ñaña que no era nada. "¿No le contestaste, cierto?" "No, si no le conozco ¿Qué quieres que haga?" "No le pares bola" "¿Quién es esa ve?" "Nadie, no le hagas caso". captura de pantalla donde "Daniela" insistía : " @ SisaArte ho la amigui me puedes ayudar con el correo de tu hermano j******[email protected] es algo de la beca de senescyt...besos". Y ese fue el momento en el que todo la pared que había construido para proteger a mi familia de mi vehemencia se derrumbó en mi delante.

Son las tres de la tarde y a mi bandeja de entrada llega el correo electrónico de un remitente anónimo, "[email protected]":

que tal loquito no se si te acuerdes de mi nos conocimos en el crypto David aprendimos mucho de ustedes, primero felicitandote por las buenas acciones que hacen por la gente, pana de muy buena fuente se que te estan tratando de poner una denuncia por que atribuiste los ataques de ddos contra gkillcity a la senain, mas bien ten cuidado con los tuits q pongas porq estan buscando como joderte la vida pana, y ya sabes que se pueden cojer de cualquier cosa, ten cuidado con lo que publicas bro.

si me entero de algo mas ten por seguro que les comentare, pero por un canal seguro sino con esto que publicaron capaz q ya me estan siguiendo a mi mas.

Adjunto venía un archivo comprimido que contenía un . docx con capturas de dos tuits, el primero era mío comentando sobre el ataque DDoS a gkillcity y el segundo (que ha sido eliminado) con información relativa a los ataques DDoS que se efectuaban en ese momento.

Hola. Acabo de publicar sobre #HackingTeam y la SENAIN en @GkillCitycom y les cae un ataque DDoS. #QueCoincidencia

- Andrés Delgado (@AndresDelgadoEC) July 7, 2015

La hora de envío de los tuits habían sido modificados en la captura para mostrar una inconsistencia en tre mi hipótesis - que el ataque provenía de Ecuador y algo tendría que ver con la publicación que hice - y la evidencia.

Imbécil yo, le creí y es que este no era cualquier correo sino que el mensajero (a) mencionó un nexo que yo podía considerar seguro -las cryptoparty en las que yo había participado- y (b) se agarraba de mis más profundos miedos . Aunque las cabeceras de l correo revel aban que el verdadero origen del remitente era un servidor fantasma que intentaba ocultar su identidad, había la posibilidad de que un informante real esté intentando mantener su anonimato. Debí haber pensado sobre esto más de una vez, pero la información que recibí me causó tal shock que sencillamente abrí el archivo. Ese fue un grave error. Al poco tiempo, perdí mi conexión a Internet.

Un investigador de seguridad informática de la Universidad de Toronto m e supo decir que tanto el correo como el documento utilizaron un sistema de rastreo llamado readnotify. Readnotify permite detectar la IP del usuario, es decir mi punto de entrada a Internet. Inicialmente yo pensé que tal vez se habían metido a mi computadora o a mi router de internet, pero resulta que el servicio al cliente de NETLIFE desconectó su servicio porque habían recibido un ataque DDoS desde mi IP. Vinieron los técnicos y arreglaron todo, pero cuando días más tarde volví a acceder a esa dirección oculta por curiosidad, me volvieron a interrumpir el servicio. Parece que ese servidor (publico aquí la dirección pero por favor no intenten acceder a ella) desencadenaba uno de estos ataques cuando se enviaba la petición, y parece que el correo que me enviaron hizo eso automáticamente la primera vez que lo abrí y mi navegador desencadenó otro ataque cuando me metí a esa dirección por segunda vez. Las conversaciones con NETLIFE quedaron grabadas y, adicionalmente, me hicieron emitir un informe técnico para reestablecer, por segunda vez, mi servicio.

¿Quién me había enviado ese correo? Tenía poca información y, entre eso, había algo que me asustaba especialmente. Hacking Team usaba mensajes comprimidos. Mi adjunto <Instruccion_Fiscal_23432.rar> era un archivo relativamente pequeño (394 KB) y no había razón alguna para que alguien lo haya puesto en ese formato . E l correo donde Hacking Team entrega una carnada a la SENAIN, explica:

El modo protegido de Microsoft Word es una característica de seguridad que abre los documentos provenientes de una localización potencialmente riesgosa, como Internet, en modo lectura únicamente y con contenido activo desactivado y funciona tomando ventaja de una funcionalidad propia del sistema operativo Windows llamada Alternate Data Streams que permite marcar un archivo según su origen.

Cuando se descarga un archivo usando un navegador moderno el archivo se marca como procedentes de Internet y es por eso que Microsoft Office abre utilizando el modo protegido.

Una forma sencilla de solucionar este problema es enviar el documento comprimido como rar. De esta manera el archivo .rar será etiquetado como procedente de Internet, pero el archivo contenido en el rar no tendrá esa etiqueta adjunta.

Cuando leí esto por primera vez se me heló la sangre. Como ya dije anteriormente, en estas ocasiones uno actúa pensando en el peor escenario. Me puse a revisar tod as las carpetas de mi computadora donde Hacking Team pudo esconder su Sistema de Control Remoto siguiendo tutoriales publicados en línea el mismo día del incidente. No encontré nada pero eso no evitó que respalda ra la información y reinstal ara todo desde cero. Después de todo los como nadie sabe de las fallas de seguridad que usan estos hackers para infiltrar dispositivos, no existe defensa posible a mano porque no ha sido creada . exploits que usan los buenos hackers son " zero-days ". En otras palabras,

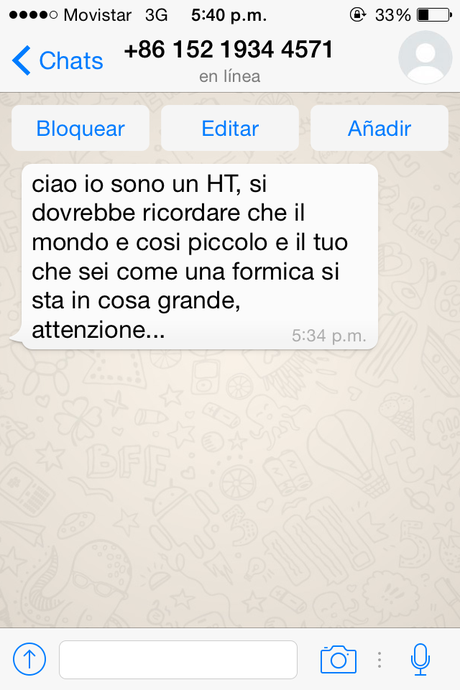

Si bien es cierto que este mismo método puede ser usada por muchas otras empresas, en ese momento la papa caliente era el escándalo entre la agencia de inteligencia y la empresa italiana y mi cabeza no se permitió sospechar de otra posible fuente. Mi sesgo empeoró cuando, a las cinco y cuarenta de la tarde, recibí un mensaje de whatsapp, el número parece provenir de china pero el texto est aba escrito en italiano:

Si bien es cierto que este mismo método puede ser usada por muchas otras empresas, en ese momento la papa caliente era el escándalo entre la agencia de inteligencia y la empresa italiana y mi cabeza no se permitió sospechar de otra posible fuente. Mi sesgo empeoró cuando, a las cinco y cuarenta de la tarde, recibí un mensaje de whatsapp, el número parece provenir de china pero el texto est aba escrito en italiano:

" Hola, soy un [HackingTeam], debería recordarse que el mundo es así de pequeño y que el tuyo (sic) eres como una hormiga si estás en cosas grandes, atención...".

Asustado como estaba, empecé a escribir a mis contactos, algunos de ellos dentro del gobierno. "Ten cuidado", me decían. "Si quisieran ya te habrían matado, sólo te están asustando", me contestaron, como si eso ayudara. Otra persona, consciente de la beca que tenía me preguntó si podía adelantar el vuelo... Esto no pintaba bien, cancelé dos entrevistas en radio, dije que estaba enfermo. Me encerré en mi casa y esperé, con miedo, lo peor.

¿Qué había detrás de estos ataques? Pienso que la intención de silenciarme o desautorizar mi voz, después de todo muchas de las acciones llevadas a cabo no tenían otra intención que evitar que la gente lea las cosas que estaban en línea. Y no veo otra razón para que hayan querido engañar al público diciendo que yo era un espía de la SENAIN. A la larga, parece ser que mi artículo había dado en el clavo:

"Si es que la Secretaría de Inteligencia tercerizaba las operaciones a Hacking Team -en lugar de utilizar un personal capacitado propio para que realice los ataques-, probablemente se den a conocer los nombres de los blancos de la agencia".

A los pocos días, tras escarbar un poco dentro de la base de datos, un desarrollador de Tor publicó sus sobre el espionaje sistemático a periodistas, activistas y gremios de trabajadores. Pasaron los días y Rommy Vallejo, Secretario Nacional de Inteligencia, hallazgosnegó que ellos tuvieran un contrato con Hacking Team. El presidente salió a decir que es verdad lo que dijo Vallejo. Los asambleístas quisieron interrogarlo pero él se excusó y tras unas cuantas semanas, los legisladores se enteraron que a Rommy -o a quien lo suceda en el cargo- sólo se lo puede interrogar fuera de récord y tras puertas cerradas. Si alguna pregunta le incomoda, el Secretario de Inteligencia está en la potestad de abstenerse en dar una respuesta y, cereza en el pastel, nada de lo que se diga puede ser revelado fuera de esa habitación.

Yo no sé si todo el acoso del que fui victima provino o no de la Secretaría de Inteligencia, pero cabe preguntarse entonces si el gobierno estaría siquiera en capacidad de dar respuesta a una pregunta de esa índole. No parecen haber procedimientos, que no sean ilegales, que de verdad transparenten al público las acciones del personal de inteligencia. Y el escenario puede ser peor de lo que la ley pinta. Jacob Appelbaum, periodista para Der Spiegel y colaborador cercano de Wikileaks, declaró en el último Chaos Communication Congress (diciembre, 2015) que durante su visita a Ecuador, la SENAIN le solicitó construir un sistema de vigilancia que les permitiera "eludir la revisión judicial" y espiar, sin reparos, a los jueces y a la clase política (contrario a lo que sugiere Emilio Palacio, Jacob sugiere que este espionaje apuntaba a los propios miembros de Alianza País). Ahora más que nunca cabe preguntarse ¿quién vigila a los vigilantes?