Debadastra

Descripción

Descripción

compartido

MIS BLOGS

-

Seguridad en Sistemas y Técnicas de Hacking

http://thehackerway.com/

Blog dedicado a técnicas de hacking y seguridad ofensiva.

ÚLTIMOS ARTÍCULOS (268)

-

Generación personalizada de direcciones ONION de TOR con Shallot

Las direcciones ONION en TOR son cadenas con una longitud exacta de 16 caracteres, compuestas por los dígitos entre 2-7 y las letras en minúsculas de a-z. Leer el resto

Publicado el 16 junio 2015 TECNOLOGÍA -

Análisis de trafico con Netsniff-ng

Netsniff-ng es una de esas herramientas que aunque tiene unas características muy interesantes y es muy potente, es más bien poco conocida. Leer el resto

Publicado el 11 junio 2015 TECNOLOGÍA -

Pentesting contra servicios ocultos en TOR – Parte 2

Tal como mencionaba en el artículo anterior sobre pentesting contra servicios ocultos en TOR, es posible que algunos crean que atacar un servicio oculto es una... Leer el resto

Publicado el 09 junio 2015 TECNOLOGÍA -

Pentesting contra servicios ocultos en TOR – Parte 1

El sábado 30 de mayo realice una pequeña charla con los chicos de GR2Dest en la que hablé sobre anonimato con TOR y pentesting contra servicios... Leer el resto

Publicado el 02 junio 2015 TECNOLOGÍA -

Curso de desarrollo de software enfocado a la seguridad informática con Python

En esta ocasión quiero hablaros de un curso que me encuentro preparando y que seguramente será de interés para muchos de vosotros, se trata de un curso de... Leer el resto

Publicado el 21 mayo 2015 TECNOLOGÍA -

Serialización de objetos utilizando la Streaming Library y desarrollo de...

En la entrada anterior se ha venido hablado de los beneficios que aporta la Streaming Library si eres un usuario de I2P y quieres automatizar el proceso de crea... Leer el resto

Publicado el 19 mayo 2015 TECNOLOGÍA -

Uso de Streaming Library para aplicaciones en I2P

Se ha hablado en varias ocasiones sobre los beneficios que aporta I2P al anonimato y en alguna ocasión se ha hablado sobre cómo crear rutinas simples que... Leer el resto

Publicado el 06 mayo 2015 TECNOLOGÍA -

Entrevista en ViceSpain sobre hackers en España

Hace algunos días el periodista Gonzalo Toca (https://es.linkedin.com/in/gonzalotoca) se puso en contacto conmigo para redactar un artículo sobre el modo de vid... Leer el resto

Publicado el 30 abril 2015 TECNOLOGÍA -

Bridges en TOR y una introducción a los “Pluggable transports”

TOR se caracteriza por ser una red centralizada, en la que cada hora, una serie de servidores de confianza llamados “autoridades de directorio” se encargan de... Leer el resto

Publicado el 28 abril 2015 TECNOLOGÍA -

Recolección de información con OSINT Parte 2 – Usando Google Hacking Python...

En el post anterior se ha visto la forma en la que se puede utilizar la librería python-twitter para acceder al inmenso volumen de información almacenada en... Leer el resto

Publicado el 16 abril 2015 TECNOLOGÍA -

HoneyPots Parte 3 – Configuración y análisis de malware con Dionaea

En el articulo anterior he hablado sobre el funcionamiento e instalación de Dionaea, un honeypot que es capaz de detectar payloads maliciosos y recolectar... Leer el resto

Publicado el 14 abril 2015 TECNOLOGÍA -

Recolección de información con OSINT Parte 1 – Búsquedas en Twitter

Este es el primer articulo de una serie en la que se hablará sobre Open Source Intelligence (OSINT) y cómo escribir scripts en Python que permitan... Leer el resto

Publicado el 09 abril 2015 TECNOLOGÍA -

HoneyPots Parte 2 – Introducción a Dionaea

Dionaea es un honeypot realmente interesante, ya que su principal objetivo es la captura y análisis de muestras de malware. Leer el resto

Publicado el 26 marzo 2015 TECNOLOGÍA -

HoneyPots Parte 1 – Kippo

Este será el primer articulo de una serie en la que se hablará sobre algunos de los honeypots más utilizados para la detección y prevención de... Leer el resto

Publicado el 24 marzo 2015 TECNOLOGÍA -

Detección de malware con libemu

Una de las principales tareas de cualquier investigador de malware consiste precisamente en obtener, analizar y comprender el funcionamiento de todas las... Leer el resto

Publicado el 17 marzo 2015 TECNOLOGÍA -

XSScrapy para procesos de crawling e identificación de vulnerabilidades

Scrapy es un framework que cuenta con varias utilidades para crear spiders y crawlers, se ha vuelto bastante popular y en cada nueva versión es mucho más... Leer el resto

Publicado el 12 marzo 2015 TECNOLOGÍA -

Crackeando WPA2 con un Half-Handshake

Las redes wifi con WPA/WPA2 activado suelen ser suficientemente seguras y dadas sus características, a la fecha de redactar este articulo, la única forma d... Leer el resto

Publicado el 10 marzo 2015 TECNOLOGÍA -

Hoy vengo a hablar de mi libro: Hacking con Python

Antes de hablar de mi nuevo libro, quiero agradecer a todos los que habéis confiado en mi trabajo y habéis comprado el libro de “Python para Pentesters”. Leer el resto

Publicado el 24 febrero 2015 TECNOLOGÍA -

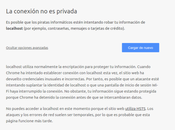

Conceptos basicos de HSTS y configuración en Apache

HSTS o Http Strict Transport Security es un mecanismo que intenta mitigar los ataques de MITM sobre SSL obligando a los clientes a utilizar únicamente... Leer el resto

Publicado el 19 febrero 2015 TECNOLOGÍA -

Procesamiento del lenguaje natural con NLTK para Ingeniería social automatizada

En una entrada anterior os hablaba de un proyecto que llevo estudiando desde hace algún tiempo para el análisis de emociones, dicho proyecto es... Leer el resto

Publicado el 17 febrero 2015 TECNOLOGÍA